基于WEB2.0学生信息管理系统的安全设计

张志强

(西安外事学院 陕西 西安 710077)

21世纪,由于社会的不断进步和科学技术的不断向前发展,企业对高素质,具有良好操作技能的人才青睐有加。为了提高国民素质,自从20世纪90年代以来,我国的高等教育得到了突飞猛进的发展,到2008年生数和在校学生数分别增长了6.6倍和7.3倍。到2008年,我国已有高职高专院校1 184多所,占全国普通高校总数的52.3%[1]。由于学校管理工作的主要对象就是广大在校的学生,所以在校学生的人数不断增多,为了提高学校管理工作效率,也为了求学期间为广大学生建立一个完整的、准确的档案资料,在管理工作当中率先使用信息管理系统,是提高管理效率,减轻管理负担,促使学校发展的一个强有力措施。但是由于现在的信息管理系统为了突破时间和使用空间的限制,往往采用的是现在比较流行的B/S架构体系进行信息管理系统的开发,并且以互联网作为不同地域实现管理功能的基础。但是由于网络的公开性,将使系统遭攻击的可能性大大增加。为了提高学生信息管理系统的安全性,以下内容从计算机网络、系统以及数据库安全等几方面进行了阐述。

1 学生信息管理系统的网络安全

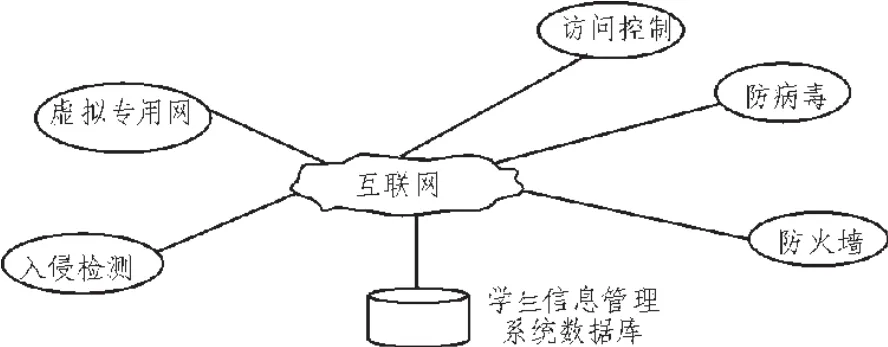

网络是现在人们从海量的信息社会当中获取自己所需要信息的一种非常重要的手段。对于一个学校来说,其主要的服务对象就是广大学生,所以拥有巨大信息量的学生管理系统系统对于那些想获得学生信息的那些别有用心的人来说,会通过在物理线路上采取窃听、拨号进入;通过系统设计过程中由于算法考虑不完全的漏洞、破解密码等身份鉴别的方式以及在整个信息系统当中植入木马和通过系统漏洞的方式侵入学生信息管理系统,从而对整个系统从网络方面造成了安全威胁。所以网络安全也是整个系统安全方面不可忽略的一部分,对于学生信息管理系统来说,其网络方面的安全图如图1所示。

图1 学生信息管理系统网络安全图Fig.1 Network security diagram of student information management system

首先,我们应该在校园网和互联网中间人为添加一道屏障,就是在确保网络安全方面常用的防火墙。它可以将内网和外网进行通信期间的访问规则,消除了大量对学生信息管理系统的随意性访问,在某种程度上限制了恶意性质的攻击,防止恶意更改、拷贝、毁坏重要信息[2]。

其次,为了保证学生管理信息系统的完全性,对于那些需要确保安全性的数据最好是能添加入侵检测系统,通过实时监测网络上传输的数据,确保及时发现对网络的不合法操作,通过发出警报等多种方式将入侵操作记录下来或者调用安全性措施确保系统安全。

还有,为了减少学生信息管理系统被植入病毒的几率,要实时对安装的杀毒软件进行更新,使其获得最新的病毒库,在系统在正常的运行过程当中,减少受攻击的可能性。

再者,我们为了保证基于网络实现的学生信息管理系统的安全,我们可以为远程的使用的客户端建立一个虚拟的专用网络(VPN)。将远程客户端的IP地址和学生信息管理系统所用到网络服务器建立成点对点的虚拟连接通道。通过这种专业通道,可以将客户端和学生信息管理系统所用到的服务器的消息传递的规则以及方式通过协定的方式进行实现。使其对系统的安全、服务效率得到了保证,并使其保持有较好的扩展性和操作的灵活性,管理起来也是非常方便。

在网络方面,是否允许操作者对网络进行访问也对系统的安全又非常重要的影响。并且对网络进行适当的行为控制,是信息管理系统当中确保数据数据安全的核心操作,也是保证数据完整性的一项重要措施。访问控制只要是有客体、访问策略以及访问主体等要素组成。访问策略主要是用户访问网络当中被访问的对象而形成的行为约束规则集合。这个规则采用通过分布式的客户端/服务器结构来完成对密码保护的Radius技术以及有思科公司提出的Tacacs+等技术手段实现从用户鉴别、授权和记录信息等方面来维护网络方面的安全。

2 学生信息管理系统操作系统本身自身安全

操作系统作为任何一款应用软件运行的软环境,其安全性在很大程度直接影响到它所支持的学生信息管理系统软件。虽然在目前,随着电脑的普及程度,微软公司所开发的windows操作系统被更多的家庭和办公室人员所接受,但是如果使用正版的操作系统需要付出一定的经济成本、并且由于其核心源代码的保密性,相对于开源的Linux操作系统来说,其安全性就稍微逊色了。由于Linux本身具有性能优良、良好的扩展性、方便维护等特点,并且由于其具有完全Free的特性,促使了越来越多的技术人员参与到对其功能、性能、安全等方面的改良当中,使其性能和功能更加完善、安全更加有保障[3]。所以Linux作为桌面操作系统由于其具有独特的优势使得该操作系统被许多像银行、大型的信息管理部门所采用。所以在该学生信息管理系统当中也采用了安全性相对较高的Linux操作系统。但是作为任何一款较为流行的操作系统来讲,由于其经常收到攻击、所以在某种程度上都会对系统造成一定的危害,所以,为了保证学生信息管理系统的安全性,首先要通过验证身份、文件控制访问和及时审查系统日志等技术手段保证其运行的操作系统安全。

众所周知,一个操作系统的最基本的安全方式就是设置用户名和密码,对于Linux系统来说也不例外,对于支持学生信息管理系统的操作系统来说,我们设置的用户名和密码要适当增加密码的长度,并且在设置的时候,要采用字母和数字等其他控制符号混合编写的方式来进行。对于该系统的管理者来说,要将系统当中存储密码的相对应文件(/etc/passwd)和(/etc/shadow)进行适当的保存,使得这两个文件不能被无关人员得到,这样就不能对用户名和密码进行破解,作为系统的管理人员,要养成定期检查密码文件的习惯,例如用John程序模拟等文件进行攻击,如果发现密码存在着不安全因素的时候,马上进行密码替换。

其次,作为该系统的管理人员要充分地利用日志记录工具,记录等操作系统相关访问,根据需要,通过对所有日志文档查找出所有具有一定威胁性的操作,采取相对应的安全手段。并且在Linux操作环境下,要用专用的测试和连接工具进行远程登录。由于Telnet进行远程登录服务,会将用户名和密码信息用明文的方式进行传递的,会造成用户名和密码进行泄露,特别是超级用户会对系统造成不可估量的损失。由于该系统所具有的分布式数据处理功能,是将计算机资源在整个网络中处于共享状态,为了避免这种错误造成的损失,系统的管理人员要对容易造成数据丢失的端口利用ypbind的secure选项,限制相关端口的使用。

作为服务器所使用的操作系统,具备文件的上传和下载功能是不可缺少的,但是文件的上传和下载功能所用到的用户安全信息也是用明文的方式进行传播的,所以要通过对/etc/ftpuser文件的相关选项进行修改,并且要禁止采用匿名的方式来使用文件的上传和下载功能。

在Linux操作系统中,无论是采用本地或者是通过远程登录的方式登录到计算机中,那么其登录信息就被记录在finger文件当中,那些无法登录的人员就可以这些漏洞获取信息,达到进入操作系统的目的。所以为了系统的安全,最好禁止提供finger服务,即从/usr/bin下删除finger命令。如果要保留finger服务,应将finger文件换名,或修改权限为只允许root用户执行 finger命令[4]。

3 学生信息管理系统数据库自身安全

学生信息管理系统设计的目的就是为了是对学生的相关信息通过网络跨区域进行及时管理,作为信息管理系统其主要的就是利用系统当中的数据库都数据进行存储、筛选等一系列的操作,所以数据库本身是否安全,直接将决定该系统能否有效地对学生信息进行管理。为了确保该系统当中的数据库的安全性,在该系统实现时,从加密、访问控制、身份识别、存取控制等方面进行了有效设计。

1)身份识别

身份识别就是在登录系统的时候所进行的身份认证,在身份识别通过以后,根据其所隶属于的角色,对其授予不同的权限,让其登陆到该角色才能的登陆的管理或者是使用界面上,如果在登陆过程中对于不是该角色权限所操作的事情,则提出警告。在身份识别方面也有原来的单一方式,增加为物体和用户名、密码认证相结合的方式来进行确保用户安全。

2)加强对数据安全漏洞的修补

一些没有权限的操作人员通过利用系统漏洞来获取所需要的信息,也是一种破坏数据完整性和影响数据安全性的攻击手段。所以在学生信息管理系统当中应当引入专业的数据库漏洞扫描工具,通过利用扫描工具对数据库视图、过程等对象进行扫描,从而得到在数据库各个方面所查出的系统漏洞,最终打上相应的补丁,使得数据的安全性得到进一步提高。

3)数据加密

数据加密就是将数据库当中存储的重要数据减少以明文方式存储的概率,减少了那些没有必要知道数据内容的人员的概率,即使是通过非法的途径得到了加密后的数据,但是由于进行了数据加密,他们无法得到数据库密钥和无法利用数据库原来的运行环境,得到的数据也是无用的,是不能用到其他服务器的数据库当中的。

4)定期对数据库进行备份

由于学生信息管理系统当中存储了大量的学生信息,假如信息一旦丢失,其损失是不可估量的,所以时常对数据库当中的数据进行定期备份以及不定时的对备份的数据进行及时检查是一个成熟的信息管理系统应该必备的一项基本功能。并且数据库数据的备份是一项时常经常的工作,并且数据库的备份一般都是在使用数据较少的凌晨进行操作,所以要恰当地利用现在较为流行的数据库当中具备的任务计划功能,不但能减轻工作人员的工作负担,还能确保数据的安全性。

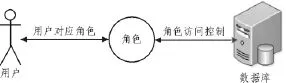

5)充分利用角色访问控制

访问控制只要是通过适当的技术手段,避免没有该权限的操作人员进入系统后者是合法用户对系统当中的数据进行不合理的使用。访问控制一般可以有自主访问控制和强制访问控制以及角色方式控制3种[5]。

相对于角色访问控制来说,自主访问控制可以自己决定其所拥有数据信息的访问主体,具有非常大的灵活性,但是安全性能不高;强制性访问控制是由系统的管理人员通过对不同的数据访问客体进行授权,来决定是否能使用系统当中的数据,由于具有管理集中的特点,造成了管理人员的工作量巨大,并且访问数据库的主体和客体对适应新环境的能力比较差。基于以上两种访问控制的缺点,利用角色进行访问控制的优势就凸现出来。角色访问控制相对于其他两种访问控制来说有很强的适应性、以及良好的扩展性能。由于角色在某种程度上来说就是大量权限的集合,所以相对于用户和权限之间的关系来说,变化的内容不会太多 ,所以稳定性会比较强,这样在某种程度上会降低管理的工作难度和工作量,从而降低管理成本[6]。在角色访问控制当中,系统管理人员根据不同的功能创建不同的角色,来实现不同的策略,为每个角色赋予不同的权限,用来控制用户访问数据的合法性,从而使用户和权限之间没有了直接联系,从而使得用户和权限之间在逻辑方面是两个相对独立的两个实体。其具体模型定义如图2所示。

图2 角色访问控制Fig.2 Role based access control

4 结束语

总之,由于在校人数规模越来越大,造成了对学生信息管理系统的功能要求也越来越完善,但是随着学生信息管理系统功能的不断增加,以及计算机技术和通信技术的不断进步,想要确保学生信息管理系统的绝对安全是非常困难的。所以学生信息管理系统的安全性是一个不断探讨的问题,只有不断将新思想,新技术运用到学生信息管理系统当中,系统的安全性才会越来越高。

[1]曾琦斐.对高职教育发展现状的理性思考[J].当代教育论坛,2009(2):81-83.ZENG Qi-fei.Rationalthinking on the statusofthe development of higher vocational education[J].Forum on Contemporary Education,2009(2):81-83.

[2]龚建明.浅谈网站的日常维护与安全管理[J].计算机光盘软件与应用,2011(22):139.GONG Jian-ming Maintenance of the site and security management[J].Computer CD Software and Applications,2011(22):139.

[3]田光宇,王东来.浅析Linux操作系统的发展前景[J].光盘技术,2009(1):43.TIAN Guang-yu,WANG Dong-lai.A shallow analysis of the development prospect of operating system based on Linux[J].CD Technology,2009(1):43.

[4]张学亮,左小翠.基于Linux系统的网络安全策略和保护措施[J].大众科技,2009(10):183-187.ZHANG Xue-liang,ZUO Xiao-cui.Based on the network security policies and protection measures[J].Popular Science&Technology,2009(10):183-187.

[5]谢雪莲,李兰友.面向Web的强制访问控制模型及其应用[J].微计算机信息,2011(10):132-133.XIE Xue-lian,LI Lan-you.Application study on MAC model forWebcontrolandautomation[J].MicroocomputerInformation,2011(10):132-133.

[6]唐建国.浅析数据库安全及其防范措施[J].数字技术与应用,2011(10)142-144.TANG Jian-guo.Analysis of database security precautions[J].Digital Technology and Application,2011(10):142-144.