一种混沌双变换图像加密算法的分析与改进

廖雪峰

(温州大学瓯江学院,浙江温州 325035)

一种混沌双变换图像加密算法的分析与改进

廖雪峰

(温州大学瓯江学院,浙江温州 325035)

对一种基于位置和灰度双重变换的混沌图像密码算法进行了密码分析,找出了一种基于选择明文攻击的密码破解方法,进而提出了一种改进的混沌双变换型图像加密算法,并对改进算法进行了安全性分析和仿真实验.理论分析和实验结果表明,改进算法能抵御选择明文攻击,且其多项其它密码学性能也有明显的改善.

图像加密;置乱;混沌序列;密码分析

随着计算机网络和数字通信技术的快速发展,信息交换日趋频繁,为了保证重要信息的安全传输,需要对信息进行安全加密.图像信息具有数据量大、相关性强、冗余度高等特点,用传统密码学方法加密图像不能满足实时性需要.混沌具有内在伪随机性、非周期性、对初值端敏感以及易于准确再生的特点[1],这些恰好能够满足密码学中对加密系统的要求,因此,混沌密码成了现代密码学的重要研究课题[2],许多基于混沌的图像加密算法被相继提出[3-11].

目前,在混沌密码学领域,关于密码算法设计方面的研究较多,对已有混沌密码算法进行密码分析[12]的研究很少,如果不指出这些已有算法存在的安全性缺陷,则在实际应用中将会有许多安全隐患.最近,文献[13]提出了一种基于Logistic混沌系统的双重变换型图像加密算法,该算法能以较低的时间复杂度达到良好的图像置乱效果,算法的设计思想具有较好的借鉴意义,但算法存在不能抵抗选择明(密)文攻击的安全缺陷.本文利用选择明文攻击法成功破解了文献[13]所给算法的等效密码,并在此基础上提出了改进的双重置乱型图像混沌密码算法,改进算法在保留和发扬原算法优点的基础上加强了算法的安全性.实验测试和理论分析表明,改进算法不仅克服了原算法不能抵御选择明文攻击的安全缺陷,而且提高了多项其它方面的密码学性能.

1 原密码算法的分析与破解

1.1 算法的描述与分析

文献[13]提出的基于混沌系统的图像全局双重置乱算法,采用的混沌系统数学模型为如下Logistic映射:其中,xn、xn+1表示两个相邻时刻点的状态值 (n = 0, 1, 2,…),μ为系统参数,xn∈(0, 1).因为混沌系统式(1)产生的混沌序列具有在 (0, 1) 区间上的遍历性,所以在图像加密中可以采用该系统产生性能良好的密钥序列.文献[13]就是利用 x0作为原始密钥采用式(1)来产生混沌密钥序列的,其中式(1)中的μ取4.文献[13]的加密算法包括对图像像素位置和像素值的双重变换加密处理,下面将对该算法进行概要描述(更详细的了解可参阅文献[13]).为了更清楚地描述该算法,部分表达方式在此有少许变化.

设整数a (0 ≤ a ≤ 255) 代表图像一个像素的灰度值,y (0 ≤ y ≤ 255) 是混沌序列中一个经过处理后得到的整数,则文献[13]对像素值a进行变换得到密文c的加密公式如式(2)所示:

设大小为L = M × N的灰度图像矩阵的数组名为A,其中A (i, j) 为第i行第j列处的像素点灰度值 (i = 1, 2,…, M, j = 1, 2,…, N).设置一个大小为M × N的辅助数组Visited用于标识像素是否已经进行了位置移动操作,其各元素初值都置为 0,表示初始状态时 A中各元素都还未移动.设count变量用于记录已经移动的像素数目.用B表示图像数组A经过位置变换后所得到的数组,用C表示图像数组A经过位置和像素值双重变换后的最终密文图像数组.于是,原算法的具体操作步骤可简述如下:

1)任意给定混沌系统(1)的初始状态值x0;令i = 1,j = 1;temp = A (1, 1);Visited (1, 1) = 1,表示第一个数已经移走;count = 1,表示已移动的像素数为1.

2)使混沌系统式(1)迭代一次,将迭代产生的新状态值x按下面式(4)和(5)进行处理:

其中,round (x) 是取x整数部分的函数,显然k属于[1, L]范围内的整数,表示矩阵A中某个像素在整个数组中(按行优先次序)的序号.

3)利用序号k换算出矩阵A的第k个元素的行号(row)和列号(col).若Visited (row, col)为1(表示A中第k个元素已经移动过),则转到步骤2)继续执行,直至找到A中一个未移动的元素.

4)将 (row, col) 位置的像素移动到 (i, j) 位置,即B (i, j) = A (row, col),并按如下式(6)方式由t产生一个整数密钥y:

用式(2)对B (i, j) 灰度值进行改变,即C (i, j) = mod (B (i, j) + y, 256),然后执行操作:i = row,j = col;Visited (row, col) = 1;count = count + 1.

5)若count < L,则转到步骤2)继续执行.

6)利用式(1)再进行一次迭代,利用式(4)产生t.

7)利用式(6)产生y;然后利用式(2)对temp值(置乱前A中的第一个像素的灰度值)进行变换;最后,C (i, j) = temp,算法结束.

规律总结:算法利用混沌序列每次从矩阵中随机选择一个未曾移动过的元素,将选中的元素移动到前一次已经移动的那个元素的原位置,然后借助混沌密钥将该元素的值进行变换.特别地,第一次随机选择到的元素被移动到矩阵第一个(固定的)位置,而矩阵第一个位置原来的元素先被移到临时变量temp,后来被移动到最后一次选择到的那个位置.

算法分析:加密过程中依次随机生成的位置共有L - 1个,假设在加密过程中依次随机生成的这L - 1个位置标号构成的序列为K = {k1, k2,…, kL-1},ki∈[1, L],算法同时生成了L个数y,设依次随机生成的数y构成的序列为Y = {y1, y2,…, yL},yi∈[0, 255],则原算法的位置变换规则与像素值变换规则可分别用如下式(7)和(8)表示:

其中,A (n)、B (n)、C (n) 分别表示原始图像、位置变换图像、最终密文图像按行优先次序一维化后所得序列的第n个值,n = 1, 2,…, L.显然,原文算法的K序列和Y序列完全由混沌初始密钥x0决定,因此K、Y序列成为初始密钥x0的等价密钥.

1.2 密码的破译

根据Kerckhoff密码学原理,对加密算法攻击的难易程度可分为4个级别,按照从难到易的顺序依次排列为:唯密文攻击、已知明文攻击、选择明文攻击和选择密文攻击[12],只有当加密算法能够抵御以上所有的攻击时,才能认为该算法是安全的.本文将利用选择明文攻击法对文[13]算法的密码进行破译.

选择明文攻击的定义:攻击者有机会使用密码机,因此可选择一些特殊的明文,并产生相应的密文,然后利用这些特殊的明文-密文对破解出等价的密钥或明文.

根据1.1节的算法分析可知,原文算法的K、Y序列完全由混沌初始密钥x0决定,而与待加密的图像内容无关,换句话说,用密钥x0加密的任何图像,加密过程所使用的K、Y序列都是完全相同的.因此,若能用选择明文攻击方法破解出算法的K、Y序列,就可以利用该K、Y序列去解密用该算法加密的任何图像,而不需要知道原始密钥x0.本文研究发现,只要找两幅选择明文图像,即可破解出该算法加密过程的K、Y序列,从而即可解密待破译的密文图像.

我们选择两个大小为L = M × N(与要破解的密文图像等大)的特殊明文矩阵Ap、Aq,其中Ap由全零元素组成,Aq由L个互不相同的整数组成,它们按行优先次序一维化后的形式分别为:

并通过临时获取的加密机使用机会得到Ap、Aq所对应的密文矩阵Cp、Cq.假定各明文矩阵和各密文矩阵的元素用一维序号n分别表示为Ap(n)、Aq(n) 和Cp(n)、Cq(n) 的形式,n = 1, 2,…, L.

首先,运用已知的明文-密文对Ap-Cp推导出像素值变换加密序列Y的表达式.根据选择明文Ap的特点,可知Ap的位置置乱图像版本Bp仍然是全零矩阵,因此公式(8)退化为:

其中,Bq是明文图像矩阵Aq的位置置乱矩阵.由(12)式和(13)式得到求Bq的表达式为:

由于各ki的取值是[2, L]中的整数,且各不相同,因此对式(15),让ki从2到L进行循环,即可求出Bq(2) - Bq(L).结合(14)式,得到求解Bq各元素的统一方法,可以表达为式(16)的形式:

考虑到明文Aq与它相应的置乱版本Bq之间的变换关系满足公式(7),于是对比两个版本的元素:在Aq中找到与Bq(1) 值相等的元素,该元素的序号即为k1,接下来在Aq中找到与Bq(k1)值相等的元素,该元素的序号即为k2,如此类推,即可求出全部K序列的元素.

最后,将求得的K序列应用到式(11),即可求得Y序列.

可见,密码分析者只要利用两组选择的明文-密文对,就能破译出等价的中间密钥序列K、Y,因此,文[13]的密码算法不能抵御选择明文攻击.

2 改进的混沌双变换型图像密码算法

原算法存在的缺陷有三:其一,该算法的像素位置置乱序列K和像素值变换序列Y的产生都与明文无关,这使得破获后的K、Y序列即可用来解密其它密文,即这些密钥成为初始密钥的等价密钥.其二,像素值变换加密的公式有缺陷,即加密公式(2)所构建的密文与明文、密钥之间的关系较为简单,导致攻击者容易利用特殊明-密文对破解替代密钥序列,且该公式加密所得的密文分布特性不佳.其三,该算法第一次随机选择的像素总是被移动到第一个位置,而原来第一个位置的像素总是被移动到最后一次选定的位置,这也容易产生安全隐患.本文针对以上缺陷作了改进.

2.1 加密算法

设具有M行、N列像素的明文灰度图像矩阵为A,其像素总数表示为L = M × N.设定两个正整数N0、C0,并计算x0= sum (A) / (1 275 × L),其中sum (A) 表示A中全体元素之和,考虑到灰度图像像素矩阵元素值为[0, 255]范围内的整数,因此对任何非全零矩阵A,x0的取值范围为0 <x0≤ 0.2.将x0作为Logistic系统的初始值,N0作为Logistic系统的预迭代次数,初始参数集 (x0, N0, C0) 为改进算法的初始密钥集,加密算法的步骤如下:

1)初始化.对输入的明文图像,给定参数集 (x0, N0, C0),对所有 (i, j),令Visited (i, j) = 0.

2)使混沌系统式(1)预迭代 N0次,这样既可消除过渡状态的有害效应,同时又可增强算法对密钥的敏感性.

3)使混沌系统式(1)继续迭代一次产生新的状态值x,然后依次执行:t = round (x × 106),n = mod (t, L) + 1;利用序号n换算出矩阵A的第n个元素的行号i和列号j;temp = A (i, j);A(i, j) 作为第一次要移动的元素也是随机选择的,它的像素值被暂存于temp变量中;C_= C0;visited (i, j) = 1,表示 (i, j) 位置的元素已经移走;count = 1,表示当前已移走元素的数目为1.

4)使混沌系统式(1)继续迭代一次产生新的x值,然后依次执行:t = round (x×106),m = mod (t, L) + 1;利用序号m换算出矩阵A的第m个元素的行号row和列号col.

5)若Visited (row, col) 为1(表示A中第m个元素已经移动过),则转到步骤4)继续执行,直至找到A中一个未移动的元素.

6)按公式k = mod (t, 256) 由t产生一个整数密钥k;利用下式(17)将A (row, col) 位置的像素移动到B (i, j) 位置,利用下式(18)对B (i, j) 灰度值进行变换得到最终密文C (i, j):

其中⊕表示按位异或运算符号.然后依次执行操作语句:C_ = C (i, j),i = row,j = col,Visited (row, col) = 1,count = count + 1.

7)若count < L,则转到步骤3)继续执行.

8)利用(1)再进行一次迭代得新的x值,然后依次执行语句:t = round (x×106),k = mod (t, 256),B (i, j) = temp;最后按公式(17)和(18)计算出当前的C (i, j) 值,算法结束.

改进算法一方面使x0与待加密明文有关,另一方面提出了改进的像素值变换加密公式(18),该公式通过引入参数 C_使任意点的像素值影响被扩散到其它像素,其三,首次随机选择的像素不是固定移动到第一个位置,而是被移动到一个未知的随机位置.

2.2 解密算法

解密过程与加密过程对称,是加密的逆操作.解密步骤可表示如下:

1)初始化.给定密文图像矩阵C和密钥参数集 (x0, N0, C0);对所有 (i, j),令Visited (i, j) = 0.2)使混沌系统式(1)预迭代N0次.

3)使混沌系统式(1)迭代一次,产生新的状态值x,然后依次执行:t = round (x×106),n = mod (t, L) + 1;利用序号n换算出矩阵A的第n个元素的行号i和列号j;temp = A (i, j);C_ = C0;Visited (i, j) = 1,表示 (i, j) 位置的元素已经移走;count = 1,表示当前已移走元素的数目为1.同时将首个被选像素的行号i和列号j暂存于临时变量i0和j0:i0= i,j0= j.

4)使系统式(1)继续迭代一次产生新的x值,然后依次执行:t = round (x×106),m = mod (t, L) + 1;利用序号m换算出矩阵A的第m个元素的行号row和列号col.

5)若Visited (row, col) 为1(表示A中第m个元素已经移动过),则转到步骤4)继续执行,直至找到A中一个未移动的元素.

6)按公式k = mod (t, 256) 由t计算出当前整数密钥k.利用下式(19)由密文C (i, j) 值进行逆变换恢复出B (i, j),并利用下列式(20)将B (i, j) 位置的像素移动到A (row, col) 位置:

然后依次执行操作语句:C_ = C(i, j),i = row,j = col,Visited (row, col) = 1,count = count + 1.

7)若count < L,则转到步骤3)继续执行.

8)利用式(1)再进行一次迭代,得到新的x值,然后依次执行语句:t = round (x×106),k = mod (t, 256),按公式(19)计算出当前的B (i, j) 值;将B (i, j) 移动到A (i0, j0),即:

完成上述8步操作后,算法结束,并得到恢复的解密图像A.

3 仿真实验与安全性分析

实验中采用与文献[13]一样的256 × 256的8位标准Lena图像,在Matlab 7.1下进行仿真实验.在没有特别说明的情况下,密钥参数C0和N0分别设置为:C0= 60,N0= 500,x0则与图像内容相关.值得指出的是,本文算法对运算过程中的图像矩阵采用无符号16位整数类型,实验表明,采用这种整型数据运算的时间开销比采用实数运算的显著降低了.

3.1 抗攻击性能分析

改进算法的初始密钥个数比原算法增加了两个(C0和N0),因此算法的密钥空间更大,抗穷举攻击的性能更强.此外,改进算法的x0密钥与待加密的明文图像有关,根据x0的产生机制,攻击者无法选择特殊的全零元素明文图像,因为全零元素明文图像产生的x0为0,成为Logistic混沌系统的不动点,无法使加密算法有效运行,不能得到有帮助的密文图像.即使攻击者用其它特殊的选择明-密文对进行攻击,得出了等价的位置变换和像素值变换密钥序列,这两种序列也不能用于破解待解密的密文图像,因为对解密的密文图像,这两种变换序列与所选择的明文图像产生的两种变换序列是不同的.因此,改进算法能有效抵抗选择明(密)文攻击.

3.2 加密效果测试

图1给出了加密前后的图像,可见加密使图像变成了从直观上无法辨认的类随机图像.

图2分别给出了明文图像和密文图像对应的直方图,其中,图2(a)是原始图像的直方图,像素值分布很不均匀;图2(b)是用文献[13]算法加密上述Lena图像所得密文图像的直方图;图2(c)是用本文改进算法加密上述Lena图像所得密文图像的直方图.可见,本文改进算法所得的密文图像的像素值分布更均匀.因此,本文算法具有更好的抗统计分析攻击的性能.

图1 原始明文图像和加密图像

图2 明文和密文图像的直方图

3.3 图像置乱性能及时间复杂度比较

文献[13]算法的优越性主要在于能以较低的时间复杂度达到良好的图像置乱效果.本文改进算法保留了原算法的这一优点,并在此基础上增强了其它方面的性能.

首先,从时间复杂度的角度分析.对于大小为M × N的图像来说,改进算法对每一像素点进行了一次移动操作和像素值变换操作,因此其时间复杂度同样在O (M × N) 内,即改进算法与原算法具有同样数量级的时间复杂度.但是,本文改进算法由于优化了图像矩阵的数据类型(即采用了 16位无符号整型),实际时间开销比原算法采用一般实数运算的要更小.在同样的软硬件环境下(AMD Athlon™ II X2 240e处理器,2 GB内存,500 GB硬盘;Windows xp + Matlab 7.1软件环境),加密同样256*256大小的灰度图像,实际测得文[13]算法和本文改进算法的时间开销分别为0.203秒和0.188秒.可见,改进算法通过优化数据类型,时间开销得到了进一步降低.

其次,从置乱性能角度进行对比研究.本文的改进算法同样对每个元素都进行了随机的移动,而不是以行(列)为单位进行置换,因此置乱后矩阵的行和列都显示出排列的强不规则性,置乱移动的平均距离较大.从两种算法的置乱性能测量结果(表1)可以看出,改进算法的置乱移动最大距离比文[13]算法的要大一些,而置乱移动的平均距离略小于文[13]算法的结果,总体上,置乱性能水平相当,即本文改进算法保留了文[13]算法具有良好置乱性能的优点.

表1 两种算法置乱性能的对比

3.4 相关性测试

从图像中选取若干组相邻的像素对(包括水平、垂直和对角方向的三类像素对),用公式(22)分别对三类相邻像素之间的相关系数进行计算[4]:

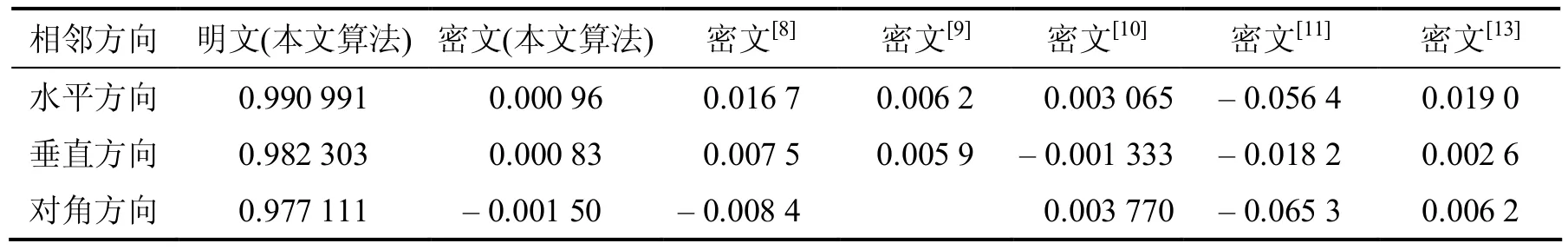

其中,xi和yi分别表示图像中第i对相邻像素的两像素值,x、y分别表示xi和yi的平均值,M0为选取的相邻像素对组数,r为相邻像素的相关系数.对本文实验图像进行加密测试,计算加密前后图像三种方向的相关系数(M0取全部像素对的组数),结果如表2所示.从实验结果可知,明文图像的相邻像素是高度相关的(γ→1),但密文图像的相邻像素几乎不相关(γ→0).由于文献[8-13]研究的都是基于相似混沌映射的图像加密算法,所以,这些算法与本文改进算法在性能上具有可比性,因此,表2也给出了文献[8-11]和文献[13]的密文图像相应结果(文献[9]对角方向相邻像素的相关系数未报道).由表2可看出,本文改进算法所得的密文图像的相邻像素相关系数相对更低(相关系数的绝对值更小),因此,对破坏相邻像素相关性,本文算法效果更好.

表2 明文和密文图像的相邻像素相关性

3.5 信息熵分析

信息熵反映了信源中信息分布的不确定程度(随机性强弱).假设一种信源S中的信息共有N种不同的可能取值,取值的集合为{S0, S1,…, SN-1},则其信息熵H可用公式(23)计算[4]:

其中,P(Si) 表示值Si在信源S中出现的概率.

对颜色深度为8的灰度图像信源S来说,其像素共有N = 28= 256种不同取值,取值集合为{0, 1,…, 255}.若每一种像素值在密文图像S中出现的概率相等,则P (Si) = 1 / 256,i = 0, 1,…, 255,于是H (S) = 8,这属于一种随机信源图像,但一种实际信源图像很少产生完全随机的信息(其信息熵会低于理想值8).一种加密算法加密所得的密文,其信息熵越接近8,则表示密文越接近随机图像,其安全性越强.表3列出了几种代表性算法加密所得的Lena密文图像的信息熵,可见,本文改进算法的结果优于文献[8]、[11]、[13]同类算法的结果,与文献[10]的结果相当.

表3 几种算法对应密文图像的信息熵

3.6 敏感性测试

为验证本文改进算法密文对明文的敏感性,实验选择了两幅明文图像:第一幅明文图像由像素值为1 - 100的100个像素组成,第二幅明文图像是仅仅将第一幅明文图像第50个像素的值由50改为51;C0= 99,N0= 500.用本文改进算法得到以上两幅明文图像对应的密文图像C1和C2,再求出两密文图像的差图D = (C2- C1).图3(a)是两密文图像差图D的像素值分布曲线.进一步,实验还统计得到D中零元素的个数为0,表明密文像素的改变率为100%.可见,即使明文图像仅有一个像素的值改变1,也将会导致密文的巨大改变.以上表明密文对明文具极端敏感性.

为验证密文对初始密钥的敏感性,分别用N0= 500与N0= 501(固定C0= 99)对由像素值为1 - 100组成的同一图像加密,得到两幅密文图像C1和C2,再求出两密文图像的差图D = (C2- C1),图3(b)是该差图的像素值分布曲线.实验还统计了差图中零元素的个数,结果为0.然后,分别用C0= 99与C0= 100(固定N0= 500)对同一图像加密,也得到了类似的实验结果,这表明密文对密钥N0和C0充分敏感.前述的密文对明文的敏感性实验同样证明了密文对密钥x0是充分敏感的(因为x0是由明文像素值之和决定的).

图3 密文敏感性测试结果

4 结束语

本文对一种基于混沌系统的双变换型图像加密算法进行了密码分析,找出了该算法存在的安全性缺陷,并提出了一种可破解该算法等效密钥的选择明文攻击方法,在此基础上提出了改进的双变换型图像加密算法.改进算法不仅保留了原算法时间复杂度低、置乱性能好等优点,而且克服了原算法不能抵抗选择明文攻击的缺陷,并且使密码学诸多方面的性能,如密钥空间、密文分布的均匀性、相邻像素的相关性、密文分布的随机性、密文对明文和密钥的敏感性等得到了改善.与近几年文献报道的一些具代表性的算法相比,本文算法在安全性方面的一些主要指标更有优势.因此,改进算法具有更好的综合性密码学性能,在图像保密通信中将具有更好的应用潜力.

参考文献

[1] 廖晓峰, 肖迪, 陈勇, 等. 混沌密码学原理及其应用[M]. 北京: 科学出版社, 2009: 4-18.

[2] 李顺东, 王道顺. 现代密码学: 理论、方法与研究前沿[M]. 北京: 科学出版社, 2009: 71-74.

[3] Mazloom S, Eftekhari-Moghadam A M. Color image encryption based on Coupled Nonlinear Chaotic Map [J]. Chaos, Solitons and Fractals, 2009, 42(3): 1745-1754.

[4] Wang Y, Wong K W, Liao X, et al. A new chaos-based fast image encryption algorithm [J]. Applied Soft Computing, 2011, 11(1): 514-522.

[5] 卢辉斌, 孙艳. 基于新的超混沌系统的图像加密方案[J]. 计算机科学, 2011, 38(6): 49-52.

[6] 王玉惠, 陈哨东, 姜长生, 等. 基于五维超混沌的全球信息栅格图像加密算法[J]. 吉林大学学报: 信息科学版, 2011, 29(1): 51-56.

[7] 王晓飞, 王光义. 基于五维混沌系统的数字图像加密算法[J]. 杭州电子科技大学学报, 2011, 31(5): 1-4.

[8] 曹光辉, 胡凯, 佟维. 基于Logistic均匀分布图像置乱方法[J]. 物理学报, 2011, 60(11): 110508.

[9] 舒永录, 张玉书, 肖迪, 等. 基于置乱扩散同步实现的图像加密算法[J]. 兰州大学学报: 自然科学版, 2012, 48(2): 113-116.

[10] 徐刚, 张亚东, 张新祥, 等. 基于交替迭代混沌系统的图像加密算法[J]. 北京科技大学学报, 2012, 34(4): 464-470.

[11] Mrinal K M, Gourab D B, Debasish C, et al. An image encryption process based on Chaotic logistic map [J]. Iete Technical Review, 2012, 29(5): 395-404.

[12] Ozkaynak F, Ozer A B, Yavuz S. Cryptanalysis of a novel image encryption scheme based on improved hyperchaotic sequences [J]. Optics Communications, 2012, 285(24): 4946-4948.

[13] 王青松, 范铁生. 基于位置和灰度变换的混沌图像置乱算法[J]. 小型微型计算机系统, 2012, 33(6): 1284-1288.

The Analysis and Improvement of a Chaos-based Dual Transformation Image Encryption Algorithm

LIAO Xuefeng

(Oujiang School, Wenzhou University, Wenzhou, China 325035)

An analysis is made on an image encryption algorithm based on chaotic Logistic system and dual transformation, and a method to decode the cipher-image based on chosen plaintext attack is found out. An improved algorithm based on chaotic Logistic system and dual transformation is proposed. Simulation experiments and security analysis are performed. The theoretical analysis and experimental results show that the improved algorithm can resist chosen plaintext attack, and has better cryptographic performances in many other aspects.

Image Encryption; Scrambling; Chaotic Sequence; Cryptanalysis

TP309.7

A

1674-3563(2014)01-0008-09

10.3875/j.issn.1674-3563.2014.01.002 本文的PDF文件可以从xuebao.wzu.edu.cn获得

(编辑:王一芳)

2013-04-21

温州大学院校合作科研项目(2013Z005)

廖雪峰(1980- ),女,湖南娄底人,讲师,硕士,研究方向:混沌密码学和数字水印技术