移动云中可信管理机制的应用与研究*

张松鸽,胡 俊

(1.北京工业大学计算机学院,北京 100124;2.信息安全等级保护国家工程实验室,北京 100124)

0 引言

随着手机等移动设备和移动互联网的迅速发展,移动云[1]作为一种新的应用模式凭借其虚拟化、移动性、低成本[2]等优势,在信息领域占据了有力地位。然而随着移动云上所存储的计算资源的不断丰富,移动云数据的敏感程度不断提升[3],针对移动云的网络犯罪活动也越来越猖獗,如极光攻击曾以包括Google在内的20多家企业为目标,长时间窃取这些企业的数据,位于病毒排行榜之首;Geimimi等恶意软件遍布非官方的Android市场,能够收集个人信息并转发到远程服务器上。这些攻击都使得对于移动云的安全防护工作愈加沉重[4]。

目前,可信计算[5]技术被认为是解决数据安全问题的有效手段。众多学者为了能够在最大程度上利用可信计算解决移动云中的安全问题,不断对可信计算技术进行深入研究并提出了一系列的可信解决方案。可信计算组织TCG提出的可信平台支撑软件TSS提供了TPM的调用接口,用以支撑可信度量、完整性报告等可信功能,并通过移动可信模块MTM将可信计算技术应用到移动终端中。文献[6]中方明伟对移动智能终端的可信体系结构进行研究,对移动应用中的动态行为进行度量,并将可信连接扩展到了移动网络中。吴振强等人在文献[7]中提出了基于TPM的可信移动互联网络体系,实现从终端可信到可信网络的可信体系结构理论。

目前国内外所作的可信移动云的研究大多集中于对移动终端、移动互联网的可信机制研究,缺少移动云环境中可信机制的管理方案。TCG提出的完整性管理架构中提出了对平台组件进行可信度量,可信报告和可信证明的方法,但是,TCG提出的可信证明架构仅仅是一个概念模型,并没有给出具体的实现方式。

本文根据移动云的特点,依托可信计算技术,提出了在移动云计算环境下的可信管理方案并开发出了相关原型系统。本文将移动云中的角色分为服务方、审计方和用户方,根据各角色的职责建立其对应的可信管理机制,并为可信对象定义具体的含义,实现对移动云节点的可信管理。

1 移动云可信管理相关技术分析

1.1 移动可信角色分析

移动云计算是指将大量的平台资源、基础设施服务、软件资源等IT资源通过移动互联网以按需分配的服务交付使用模式提供给用户,是云计算在移动互联网中的应用[8]。由于云计算按需共享的特性,移动云的可信管理涉及到多个角色。美国国家标准技术研究院(NIST,Nationa Institute of Stands and Technology)[9]在SP 500-292 标准里提出的云计算参考架构[10],定义了5种角色,如图1所示。

图1 云计算参考架构Fig.1 Reference architecture of cloud computing

NIST提出的云计算参考架构中将云角色分为5种:云消费方(Cloud Consumer)、云审计方(Cloud Auditor)、云提供方(Cloud Provider)、云经销方(Cloud Broker)和云载体(Cloud Carrier)[11]。这 5种云角色在云计算环境中承担不同的安全职责并且相互关联、共同协作维护整个云计算环境的正常运行。本文主要考虑移动云应用层面的可信管理,因此,我们忽略云经销商和云载体这两个角色,考虑云消费方、云审计方和云提供方之间的可信管理问题。

1.2 可信计算技术分析

可信计算为云安全技术提供了很好的技术支持,能够从根本上解决系统的安全问题[12],现已成为了移动云安全领域发展的重要方向。可信计算技术可以为移动云提供的支持包括:构造移动云环境的可信链,通过可信对象为移动云中实体提供可信支撑功能。

1.2.1 可信链的构造

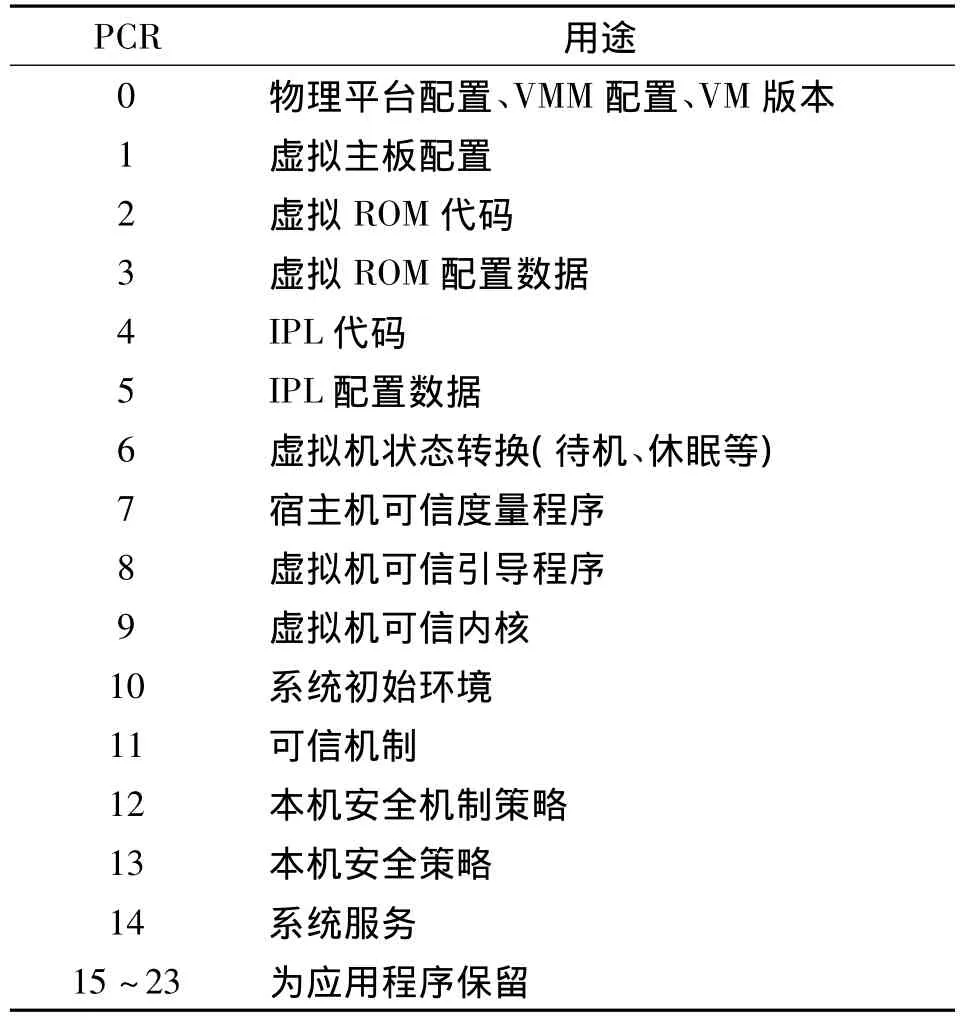

TCG提出的TPM规范实现了从可信硬件到操作系统的可信链传递过程,保证了系统启动过程的可信。针对终端系统来说可信链从一个很小的可信根出发,在将控制权转移给下一级之前,要先度量下一级将要执行的代码,并将度量结果扩展到平台配置寄存器PCR中,采用一级度量一级,一级认证一级的方法,将信任关系扩展到整个终端系统上。PCR值就能够反映系统的配置和运行状态,表明系统环境是否可信,如表1所示。

表1 物理平台配置寄存器使用标准Table 1 Using standard of PCRs on physical platform

移动云计算环境下,平台系统和计算资源运行在虚拟化的环境中,类似的过程仅能完成从物理可信根到Hypervisor和控制虚拟机的可信链传递。IBM提出的vTPM管理机制[13],能够通过采用软件来模拟物理可信根的功能[14],为系统环境中生成的每个虚拟机绑定一个虚拟TPM(vTPM),实现对虚拟平台的可信度量、可信存储和可信报告。但是,IBM的方案中所有的vTPM都是基于同一个物理TPM,当同时使用多个vTPM的可信功能时,就会造成彼此间可信度量混乱。此外,IBM将vTPM和物理TPM的PCR值进行合并使用,这在实际使用中并不能很好的兼容。

本文提出的移动云可信管理方案增加从控制虚拟机到Guest OS的静态可信链传递过程来实现移动云中的静态可信链传递,如图2所示。我们通过swTPM提供类似的虚拟可信根功能,并将虚拟可信根的生成过程与管理机制对接,以移动云平台可信管理中心的管理策略为依据,综合用户提供的个人可信证书,生成与物理可信根配置无关的虚拟可信根,作为虚拟机信任的基础,并根据移动云环境的度量结果确定vTPM中PCR值的配置。

图2 移动云中静态可信链传递Fig.2 Static and trusted chain in mobile cloud

1.2.2 相关可信对象

可信计算技术中定义了7种密钥、24个PCR以及多种证书类型来实现对平台系统的完整性报告、可信证明、身份认证以及签名等可信功能[15]。由于可信计算中定义的密钥的私钥部分保存在TPM内部,因此非法用户难以对加密数据进行解密,从而能够保护用户数据的安全可信。本文将可信计算提供的这些可信对象应用到移动云中来支撑移动云的可信管理。

(1)AIK和Sign Key

身份认证密钥AIK能够在不泄露平台身份信息的前提下标识平台系统的身份[16],但不能对任意数据进行签名;签名密钥Sign Key能够实现对数据的签名,并且私钥保护在TPM内部,但是无法验证签名密钥是否由TPM生成。本文将Sign Key与AIK的生成流程相结合,把Sign Key作为请求信息存放在AIK证书中,使外界能够验证Sign Key与TPM的绑定关系。

(2)Private CA

移动云可信管理中,移动云服务系统和移动云审计系统都拥有自己的Private CA,分别负责管理移动云服务系统和移动云审计系统的CA证书、CA密钥,用来标识移动云服务方和移动云审计方的身份。

(3)相关可信策略

可信计算中定义了一系列可信对象,但这些可信对象间相互独立,并没有机制对其进行统一的管理。本文为移动云可信管理中涉及到的可信对象建立可信策略,并建立起可信对象间的绑定关系,使可信对象具有具体的含义。这些可信策略主要有密钥策略、PCR策略、硬件配置策略、镜像策略、证书策略、度量策略等。其中密钥策略用来描述生成的密钥,PCR策略用来提供PCR基准值,硬件配置策略用来提供平台系统的物理配置,镜像策略用来提供虚拟机的系统配置,证书策略用来提供证书对象,度量策略用来提供软件可靠运行的基准值。

移动云服务系统主要负责维护平台系统的相关密钥策略,移动云审计系统负责维护平台系统的相关配置策略以及移动云服务方系统的相关密钥策略、配置策略。

2 可信管理框架

2.1 移动云可信管理系统设计与分析

参照NIST提出的云计算架构,本文将移动云可信管理系统中的角色分为3种:服务方、审计方方和用户方,并将可信计算技术应用到移动云中建立可信管理系统,对移动云的组件和相关策略进行集中有效管理。针对移动云的特点,移动云可信管理系统共包括4个子系统:服务系统、平台系统、用户系统和审计系统,如图3所示。

图3 移动云可信管理机制Fig.3 Trusted management of mobile cloud

2.1.1 服务系统

服务系统与平台系统互联,负责组织和管理平台管理系统的可信度量结果,构建一个逻辑上独立的可信控制子系统,对移动云中的可信功能组件进行管理,为用户提供平台系统配置和移动云环境的可信报告。

服务系统拥有自己的TPCM,通过TPCM为物理平台系统提供可靠的运行环境。此外,在服务系统中维护了一个可信策略库和本地策略库。本地策略库中用来维护与服务系统有关的可信策略;可信策略库中用来管理平台系统的可信对象策略。

2.1.2 平台系统

平台系统按层可分为物理平台系统和虚拟平台系统。其中物理平台系统依赖物理TPCM实现从物理可信根到宿主机可信基础软件的静态可信链传递,保证宿主机环境安全子系统的可信,并为虚拟平台提供虚拟可信根服务;虚拟平台系统根据用户需求为用户创建虚拟机,并为每个虚拟机绑定一个虚拟可信根,来保障虚拟硬件的可信运行以及监控虚拟机上的移动云应用环境。

本文为有效保障虚拟机运行环境的可信,规定vTPM中的PCR值根据Guest OS配置文件和Guest OS磁盘镜像中的引导部分生成,实现虚拟平台的可信度量。将移动云中虚拟平台的运行状态记录在vTPM内部的PCR中。具体如表2所示。

表2 vTPM平台配置寄存器的使用Table 2 Using method of PCR on vTPM

2.1.3 用户系统

用户系统包括了用户终端、MTM和用户管理机制。MTM能够保障用户的应用程序运行在一个可信的移动终端设备上,为用户应用提供一个可信的移动平台环境。用户管理机制负责根据用户的需求向平台系统提供要创建的虚拟机参数以及发出可信报告请求。

2.1.4 审计系统

审计方作为可信管理第三方,对于用户和服务方来说都是可信的。审计系统承担了审计方的工作,负责维护服务系统、平台系统和用户系统的可信策略基准值,根据系统软硬件配置、运行状态的度量结果和预设策略判定移动云的可靠运行,实现对用户方和服务方行为的监督。

2.2 移动云可信对象分析

为实现对移动云中可信对象的集中有序的管理,本文提出的移动云可信管理系统为移动云所涉及到的可信对象定义了具体的含义,并建立起可信对象间的关联关系,如图4所示。

图4 移动云可信对象关系Fig.4 Relationship of trusted objects in mobile cloud

2.2.1 用户方

用户方的可信对象主要包括:MTM策略、公钥策略、私钥策略和 vTPM策略、用户证书 User.crt。其中MTM用来描述移动可信模块MTM的相关属性;公钥策略包括AIK公钥策略和Sign Key公钥策略,用来存储服务方的AIK和Sign Key的公钥;私钥策略包括AIK私钥策略、Sign Key私钥策略和EK私钥策略,用来存储用户方的vTPM生成的AIK私钥、Sign Key私钥和EK私钥。

User.crt由服务方生成,包含了VM的可信报告,存放在公有域中,能够被任意方使用。

2.2.2 审计方

审计方的可信对象主要包括:可信策略库policy、审计方认证中心的密钥策略CA.key和证书策略CA.crt。其中policy中存放着PCR策略,用来记录并描述VM和Host的配置、运行状态;CA.key用来存储审计方的CA的密钥。

CA.crt用来标识审计方的身份,存放在公有域中,供服务方和用户方使用。

2.2.3 服务方

服务方的可信对象主要包括:可信策略库policy、服务方认证中心的密钥策略ca.key和证书策略ca.crt、公钥策略。其中policy中存放PCR策略,用来记录并描述VM和Host的配置、运行状态,与审计方的policy一致;ca.key用来存储服务方ca的密钥;公钥策略包括EK公钥策略列表、AIK公钥策略列表、Sign Key公钥策略列表,分别用来存储用户方的vTPM的EK、AIK、Sign Key及其相关描述。服务方的ca.crt用来标识服务方的身份,存放在公有域中,供外界使用。

3 可信管理机制的实现与分析

本文基于可信计算技术实现了一套移动云下的可信管理机制,来管理移动云中的可信对象,实现移动云的可信管理,主要包括:管理用户虚拟机的可信创建、移动云环境的可信报告和软件更新等。

3.1 虚拟机的可信创建

虚拟机的可信创建要求服务方能够在审计方的监督下实现虚拟机的创建,并保证虚拟机运行在可信的物理平台上,以及虚拟机自身环境的可信,具体流程如图5所示。

(1)服务系统的虚拟可信根管理机制截获用户的虚拟机请求,获取移动云用户对虚拟机的要求并提取虚拟机配置参数。

(2)服务系统向平台系统提出虚拟机创建请求,并提供虚拟机配置参数。

(3)平台系统向审计系统提出物理平台验证请求,并提供物理平台的硬件配置和系统信息。

(4)审计系统根据物理平台配置策略验证物理平台的硬件配置和系统信息,并将验证结果发送给平台系统。

(5)平台系统根据审计系统的验证结果创建虚拟机。

(6)平台系统根据虚拟机相关配置参数、用户信息和TPCM生成虚拟可信根实例,并将虚拟可信根与新生成的虚拟机绑定。

(7)平台系统生成vTPM的EK,并将EK的公钥发送给服务系统,由服务系统将接收存储在EK公钥列表中。

(8)平台系统生成vTPM的AIK,并将AIK的公钥发送给服务系统,存储在服务系统的AIK策略库中。在AIK的生成过程中,将VM的Sign Key作为可信报告的一部分用来生成AIK,实现Sign Key和vTPM的关联关系。

(9)服务系统和审计系统同步策略库中的平台系统配置策略。

图5 虚拟机创建流程Fig.5 Process of VM’s creation

3.2 移动云环境的可信报告

在移动云的可信运行过程中,用户向服务方提出移动云可信查询要求,由服务方根据用户的可信查询要求组织移动云平台系统的可信度量结果,生成平台系统的可信报告交付给用户。由用户将平台系统的可信报告交给审计方,由审计方验证平台系统的可信报告。用户能够根据平台系统的可信报告向外界证明VM运行环境的可信。具体流程如图6所示。

(1)用户方向服务方提出VM可信验证请求,并提供用户的可信查询参数。

(2)服务系统根据用户的可信查询参数度量VM的运行环境,生成可信报告。

(3)服务系统度量自身的可信度量程序生成服务系统的度量报告。

(4)服务系统对度量报告和VM的可信报告进行签名发送给用户。

(5)用户将收到的可信报告和度量报告转交给审计系统,请求审计系统验证可信报告和度量报告的可信性。

(6)审计系统验证可信报告和度量报告的签名,并根据服务系统度量程序的可信策略验证度量报告、VM的配置策略验证可信报告,将验证结果发送给用户。

图6 移动云可信报告流程Fig.6 Process of trusted report in mobile cloud

3.3 软件更新

移动云环境中,随着用户需求的提高以及信息技术的发展,软件技术不断成熟,也就需要不断对平台系统软件上的应用软件进行更新或维护。在移动云环境中软件更新不仅要实现对平台应用软件的升级,还要同时更新审计系统和服务系统的软件策略,来保证软件的可信,防止恶意软件对云平台的攻击,具体流程如图7所示。

(1)用户方向服务方提出软件更新请求,并提供软件需求。

(2)服务系统根据用户的软件需求提取出软件策略,向审计方提供软件策略并请求审计方更新软件策略。

(3)审计系统根据软件策略更新策略库,并向服务系统发出策略同步请求。

(4)服务系统根据审计系统的策略同步请求,更新服务系统的可信策略库,并向平台系统提供软件策略,要求虚拟机根据软件策略更新软件。

(5)虚拟机根据软件策略更新软件,并向审计方发送软件度量结果。

(6)审计方根据软件策略验证软件度量结果,并向平台系统发送验证结果,由虚拟机根据验证结果决定是否运行软件。

图7 软件更新流程Fig.7 Process of software’s update

4 结语

本文提出了一种移动云环境下的可信管理机制,用来管理移动云中可信对象。可信管理机制由服务方、审计方和用户方多角色共同参与,并根据各角色的可信职责建立相应的可信管理管理机制。由平台系统提供虚拟化的可信环境,服务系统对平台系统的可信对象进行管理生成平台系统的可信报告,审计方负责监督平台系统和服务方的行为,用户系统提供可信需求。各可信管理机制间相互独立,共同协作对移动云的行为进行可信管理,实现虚拟机的可信建立、软件的可信更新以及移动云环境的可信证明。

[1]邓茹月,覃川隋,谢显中.移动云计算的应用现状及存在问题分析[J].重庆邮电大学学报,2012,24(06):716-722.DENG Ru-yue,TAN Chuan-sui,XIE Xian-zhong.The Analysis of Application Status and Problems in the Mobile Cloud Computing[J].Chongqing University of Posts and Telecommunications,2012,24(6):716-722.

[2]李振汕.云计算安全威胁分析[J].通信技术,2012,45(09):103-105,108.LI Zhen-shan.The Analysis on the Threaten of Cloud Computing’s Security[J].Communications Technology,2012,45(9):103-105,108.

[3]吴振强,周彦伟,乔子芮.移动互联网下可信移动平台接入机制[J].通信学报,2010,31(10):158-169.WU Zhen-qiang,ZHOU Yan-wei,QIAO Zi-rui.The Access Mechanism of Trusted Mobile Platform In Mobile Internet[J].Journal on Communications,2010,31(10):158-169.

[4]毛晓娟.移动互联网公共信息安全保障机制研究[D].上海:华东理工大学,2013.MAO Xiao-juan.The Research on the Security Assurance of Public Information in the Mobile Internet[D].Shang Hai:East China University of Science and technology,2013.

[5]沈昌祥,张焕国,王怀民,等.可信计算的研究与发展[J].中国科学:信息科学,2010,40(02):139-166.SHEN Chang-xiang,ZHANG Huan-guo,WANG Huaimin,etc.The Research and Progress of Trusted Computing[J].Chinese Science:Information Science,2010,40(2):139-166.

[6]方明伟.基于可信计算的移动智能终端安全技术研究[D].湖北:华中科技大学,2012.FANG Ming-wei.The Research of the Security of Mobile Internet Terminal based on the Trusted Computing[D].Hu Bei:Hua Zhong University of Science and Technology,2012.

[7]吴振强,马建峰.基于TPM的移动互联网络可信体系架构研究[J].网络安全技术与应用,2007(11):18-19.WU Zhen-qiang,MA Jian-feng.The Research of Trusted System’s Architecture in Mobile Internet based on the TPM[J].The Technology and Application of Network’s Security,2007(11):18-19.

[8]陈鹏宇.云计算与移动互联网[J].信息技术,2011(29):7.CEHN Peng-yu.Cloud Computing and Mobile Internet[J].The Technology of Information,2011(29):7.

[9]王惠莅,杨晨,杨建军.美国NIST云计算安全标准跟踪及研究[R].中国:中国电子技术标准化研究院信息安全研究中心,2012.WANG Hui-li,YANG Chen,YANG Jian-jun.The Track and Research of the Standard of Cloud Computing Security[R].China:CESI,2012.

[10]侯晓峰,媵腾.云计算参考架构在央企信息化中的应用[J].信息技术与标准化,2013(03):26-29,74.HOU Xiao-feng,YING Teng.The Application of Cloud Computing Reference Architecture in the Central Enterprise Information[J].Information Technology and Standardization,2013(3):26-29,74.

[11]LIU Fang,TONG Jin,MAO Jian,etc.SP 500-292 NIST Cloud Computing Reference Architecture [S].A-merica:NIST Special Publication,2011.

[12]张志勇,常亚楠,王剑,等.云计算环境下的可信接入安全协议研究进展[J].网络安全技术与应用,2013(08):112-116.ZHANG Zhi-yong,CHANG Ya-nan,WANG Jian,etc.The Research Progress of Trusted Protocols of Access Security in the Cloud Computing Environment[J].The-Technology and Application of Network Security,2013(8):112-116.

[13]BERGER Stefan,CACERES Ramon,KENNETH A.IBM Research Reprot-vTPM[R].America:Watson Research Center,2006.

[14]胡俊,詹静,赵勇.云计算虚拟化安全分析报告[R].中国:北京工业大学计算机学院,2012.HU Jun,ZHAN Jing,ZHAO Yong.The Report on the Virtual Security of Cloud Computing[R].China:Beijing University of Technology,2012.

[15]朱强.一种可信计算软件栈的设计与实现[D].北京:北京邮电大学,2009.ZHU Qiang.A Design and Achieve of Trusted Computing Software Stack[D].Beijing:Beijing University of Posts and Telecommunications,2009.

[16]潘雷.TPM中身份证明密钥AIK的研究[J].南京晓庄学院学报,2007(06):72-74.PAN Lei.The Research of Authentication Key in the TPM[J].The College of Najing Xiaozhuang,2007(6):72-74.