在WLAN下构建P2P僵尸网络处理机制的研究*

在WLAN下构建P2P僵尸网络处理机制的研究*

董宁

(中国移动通信集团广东有限公司,广州 510623)

摘 要WLAN作为公共使用的网络环境,能够从源头入手处理僵尸网络获得良好效果,因此本文从网络结构开始,对时下最难防护与处理的P2P网络进行分析,并提供在WLAN环境下实际可行的处理机制。

关键词僵尸网络;P2P网络;WLAN

僵尸网络通常是指黑客通过恶意程序控制大量互联网终端并可以下发指令,组织成具有攻击能力的网络。被控制的终端被称为僵尸主机(Bot),多为个人电脑,但近年来甚至出现了服务器和手机,原因是服务器性能更强、手机分布更广。僵尸网络的危害:一是可以不断收集Bot上的敏感信息从而侵害个人隐私和财产;二是成为发起DDoS攻击的有力工具,可以通过流量打击任何一个在互联网中的主机直至其瘫痪。承载僵尸网络的协议决定了其健壮性、可控性和隐蔽性,以下通过与IRC的对比分析出P2P型僵尸网络的特点。

1 僵尸网络组网分析

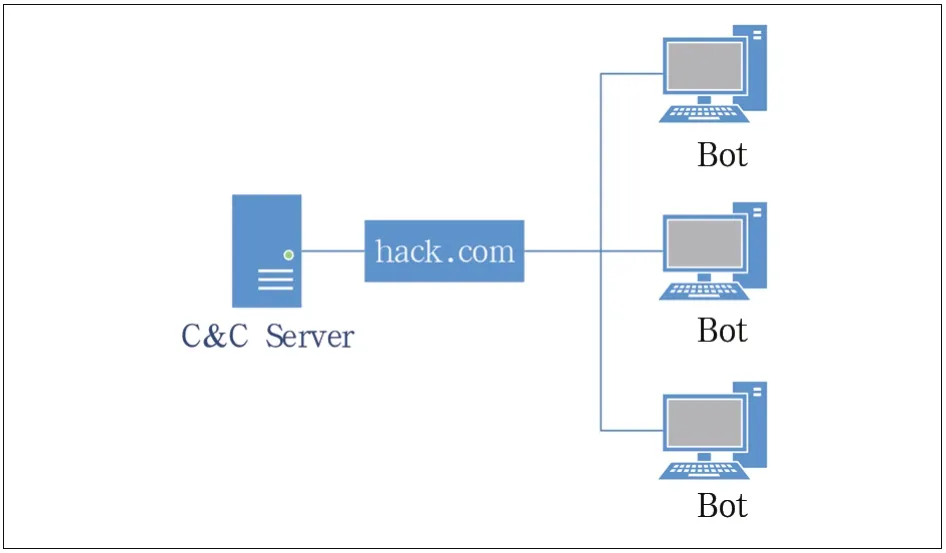

1.1 组网简单的僵尸网络(如图1所示)

在HTTP与IRC协议下的僵尸网络,其整体架构都是相同的。所有被控制的Bot通过一或多个域名连接到C&C Server(命令与控制服务器)。

此类型的解决办法即是取得僵尸网络所使用的域名或对C&C服务器加以控制。尝试关闭或断开控制端的做法只能解一时之急,因为黑客一旦发现C&C服务器失灵便可以使用其它服务器代替,并将域名重新指向新的服务器。控制域名是彻底破坏僵尸网络的有效途径,具体做法是在短时间内关闭所有相关域名,再将僵尸网络使用的域名重定向到新的服务器上,从而切断控制者对僵尸网络的控制,甚至可以说是接管了整个僵尸网络。可见,HTTP和IRC的僵尸网络的健壮性很差,一旦域名被破坏,整个僵尸网络就会坍塌。本文着重讨论P2P协议下的僵尸网络。

图1 IRC僵尸网络的命令控制与结构示意图

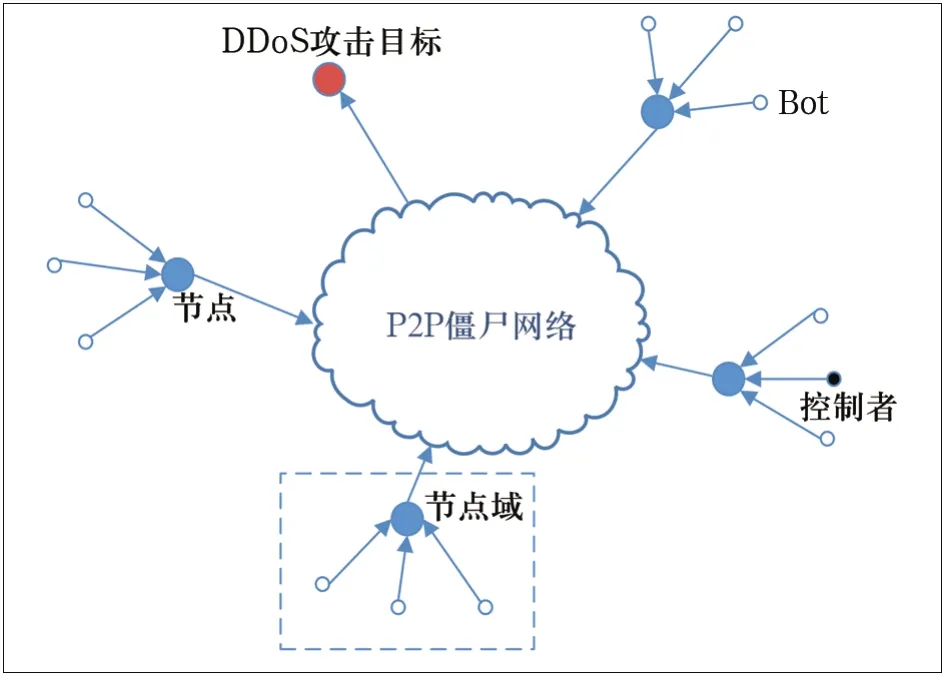

1.2 P2P协议下的僵尸网络(如图2所示)

P2P协议的僵尸网络远比IRC复杂的多,基于P2P协议的思想所有主机都能相互连接并通信,所有Bot不仅是客户端同时也是服务端,这就使发送攻击指令的控制者隐匿在Bot中,这使得从源头切断网络的思路无从下手。但是想摧毁P2P协议下的僵尸网络也并非不可能,先从攻击者构建P2P僵尸网络的思路展开,逐层分析后答案自然会揭晓。

P2P不同于IRC这种有中心服务器的网络构成,其结构具有无中心、分布式的特点,具有良好的扩展性和自组织性。在实际网络中,许多使用IP地址动态分配、NAT、代理服务器和防火墙的主机可以向外发送消息,可以称之为Client Bot,却无法接受连入请求。正因如此P2P僵尸网络并非没有服务器,只是转化成了分布式的“节点”,这些节点是连入那些Client Bot的“中转站”,其主职工作是将新加入的Bot引入、搭建网络。控制者会优先选取那些有固定IP、带宽高且在线时间长的Bot作为节点来防止网络抖动。每一个节点都维护一张“邻居”(可连通同一批Bot)列表,当该节点失效“邻居”就会把节点下的Bot们接管过去,保证了P2P僵尸网络的健壮性。

基于上述分析可见:节点是P2P僵尸网络运行的基础。想要摧毁僵尸网络除非同一时间将节点全部切断,否则尚存的或新建的节点很快就能接管失效的节点并重新组织起网络结构。另外,即使网络被彻底摧毁,Bot仍然存在。因此与P2P僵尸网络的控制者做正面交火效果都是暂时的。那不妨转换思路:不去干预,而是融入;不去摧毁,而是接管。

2 P2P僵尸网络的解决思路

P2P因其采用对等网络传输,而P2P僵尸网络所有Bot也全部是对等主机,也就是说所有节点、Bot的运行机制是一样的,这就给了我们插入“间谍主机”(与蜜罐主机类似,不为任何服务使用,区别在于不但提供恶意软件安装环境,还参与到僵尸网络组网架构当中)的机会。每个节点主机上都存有其它节点的列表,当“间谍主机”接入到僵尸网络时,会共享这个列表中可以连入的节点,当这个“间谍主机”升级为节点时更是可以获取到完整的节点列表。此时可以说该“间谍主机”已融入到僵尸网络中,接下来更多的“间谍主机”加入网络并成为核心节点,逐步接管僵尸网络。当控制者发动大规模攻击时殊不知整个网络已被“间谍主机”接管,此时一方面“间谍主机”截获流量阻止攻击指令的执行,使DDoS攻击密度骤然下降;另一方面从为数不多的“正常”节点上发现攻击源,将僵尸网络控制者绳之以法。

3 WLAN环境下的可行性方案

考虑在现实网络中部署“间谍主机”,甚至是“间谍子网”,那么其所在的网络位置便至关重要,一是在节点域网内应有足够多的活跃Bot,二是该主机是稳定的连接互联网的入口。而主机Bot多是用于DDoS攻击、垃圾邮件、窃取用户敏感信息、散播恶意软件、伪造点击量或下载量。以此条件反观实际网络,个人PC机和手机便是僵尸网络的重灾区,那么从适合的网络地理位置上考虑适合部署“间谍系统”的网络节点:一是在ISP提供的城域网入口,二是在公众WLAN。首先考虑城域网入口是否可行:ISP城域网覆盖面大,DDoS攻击中有一类模拟正常访问连接的慢速DoS攻击,这类攻击会混杂在普通的互联网行为中,例如淘宝双十一和12306春运,这时就很难识别出攻击行为,若要管控这类情况势必需要大量人工成本用以制定策略和甄别,因此城域网不宜部署防控系统。但WLAN环境下中断连接的策略容易制定,因为可以加入人机交互用以确认,当发现异常流量时可以提示用户降低访问频度,若仍保持高频度就可以中断一部分连接,其损失完全可控。

图2 IRC僵尸网络的命令控制与结构示意图

另外许多仿冒的WLAN也是钓鱼网站的聚集地,破坏了用户对电信运营商的信任。所谓仿冒WLAN就是:黑客在没有WLAN信号的地方发射名为CMCC 或ChinaUnioncom或Chinanet的无线信号,用户若在设备上没有关闭自动连接,黑客便可以通过认证界面或弹窗等手段钓鱼。用户在城市中移动时会在真正的WLAN与仿冒的WLAN中切换,这样在WLAN上部署“间谍系统”后,在发现用户正常连入有可疑流量时,分析其到过WLAN热点的地理位置,通过这些WLAN热点的交集甚至可以分析出仿冒WLAN的大致位置,从而找到仿冒WLAN的设备和控制者。

并且WLAN在用户认证界面上可以向用户发出消息提醒,提示用户使用的终端存在安全隐患,用户对其终端做加固后,僵尸网络便失去了赖以生存的环境。

因此,以WLAN来部署“间谍系统”可以说是最合适也是必要的。

3.1 总体设计

本文以广东移动的公众WLAN为例,在此网络中,可以在AP和汇聚交换机下分别部署两台间谍主机,AP的间谍主机在被僵尸网络控制以后会成为普通Bot,汇聚交换机下的间谍主机在被僵尸网络控制以后因其部署位置能够连通热点上的所有主机并且长期稳定在线,因此会成为节点。同时两个间谍主机具备流量分析功能,日常使用过程中由安全专家负责值守与分析,发现并还原整个僵尸网络的拓扑,在僵尸网络发动攻击时,在汇聚交换机上,针对出现目的IP呈现大流量访问的行为,在交换机或防火墙上予以阻断。

3.1.1 间谍主机/节点功能

间谍主机在合适的网络环境下,会被黑客提升为节点,但属不确定行为,因此间谍主机与节点具备同样的功能项,另该设计需最小化功能以避免被黑客发觉和遏制。

(1)蜜罐功能:安装常见软件,不安装杀毒防护等软件,关闭所有升级服务避免加大流量分析难度。

(2)记录流量日志功能:因主机没有向外提供任何服务,也没有向外请求服务,所有该主机产生的所有流量都是问题流量,所以应全部记录,再发送到流量分析服务器处理。

(3)记录系统日志功能:完整记录系统上所有程序及系统日志,并将日志传送到日志分析服务器,采用加密传输。

(4)系统变更监控功能:监控所有文件大小、文件内容、文件位置、注册表、系统权限、开放端口、服务状态、安装软件并记录为日志,将日志传送到日志分析服务器。

3.1.2 日志分析服务器功能

(1)日志采集与格式化:将间谍主机发送的所有日志做筛选、去重、格式化,输出统一标准日志。

(2)日志审计分析:对标准化日志做综合整理与分析,包括分析文件大小、文件内容、文件位置、注册表、系统权限、开放端口、服务状态、安装软件等内容,发现变化异常。

(3)恶意程序配置文件的识别与破解:僵尸网络动态组网过程与恶意程序的配置文件息息相关,区分识别配置文件,并对配置文件内容做成解析。

(4)恶意软件研究:收集间谍/节点主机上恶意软件的安装程序,对其运行原理和用途做分析与研究。

3.1.3 流量分析服务器功能

(1)流量日志采集与格式化:对流量日志做筛选、去重、格式化,输出统一标准日志。

(2)攻击指令的识别与破解:从标准化的流量日志中区分识别出攻击指令,对攻击指令的逻辑关系、组织方法结合目的IP与网络配置文件进行综合判断,破解出其攻击指令的特征码与签名。

(3)分析结果整理与传输:对所属网络中的分析结果包括攻击源的WLAN注册信息、所属AP、攻击密度分析、相关详细流量日志、目的IP、目的域名做整理输出并发送到组网分析服务器上。

3.1.4 组网分析、告警发布服务器功能

(1)僵尸网络组网分析:收集各流量分析服务器发送的分析结果日志做统一处理和展现,完成已知节点僵尸网络的拓扑还原。若是P2P僵尸网络,破解出的节点列表文件与部分客户端列表可以进一步完善僵尸网络拓扑。

(2)告警发布功能:将分析结果与WLAN认证网关结合,将提示信息发送至Bot主机、Pad或手机上,结合国际或国内的漏洞发布及补丁信息平台,提供漏洞的中文描述及补丁的下载链接。

3.1.5 WLAN客户端/Portal功能

用户连入WLAN时或使用浏览器(推Portal)或使用客户端进行WLAN的准入认证,这是解决僵尸网络源头即终端安全的时机,通过提示信息提醒成为Bot的用户进行加固操作。

(1)告警、下线提醒:当连入WLAN的主机参与到僵尸网络中并发起DDoS,可以收到告警提示、下线提醒,之后可以强制其下线。

(2)恶意软件卸载、漏洞加固提醒:当连入WLAN的主机被检测出有恶意软件流量,可以收到卸载或清除提示;当连入WLAN的主机与间谍主机有相同的被控制特征,可以结合间谍主机分析系统或软件漏洞,并在终端弹出漏洞信息并提供补丁下载链接。

3.2 方法的创新性及实际意义

本文论证的间谍网络的组网方法及体系化的处理方法,具备创新性与实际意义,主要有以下3点。

(1)传统DDoS防御设备擅长通过流量中的签名和特征库的比对识别DDoS攻击,基于此原理传统DDoS对“洪流”型的攻击有一定处理能力,但对时下盛行的伪造点击下载等持续慢速攻击却毫无办法,因为都是正常的访问连接,设备无法区分。简而言之,传统DDoS防御系统只能处理消耗网络带宽型的攻击,对消耗系统和应用资源的攻击能做的很少。但该方案中的间谍服务器上不运行正常服务器并且无人使用,很简单的就能识别短时间内是否为攻击行为。

(2)以往蜜罐方案为分析恶意软件和攻击源以及流量特征提供很好的基础信息,但对越来越多具备动态组网能力的协议及攻击却无办法。该方案中,间谍节点的提出,对P2P僵尸网络的拆解提供了可实施方法,对其它动态组网的协议提供了可行的原理参照。

(3)因WLAN在接入界面能够统一发送提示信息,给僵尸网络中Bot的根治提供了便利通道,当发现Bot时,可以结合漏洞信息和升级补丁下载链接一并发至连入WLAN的客户端上,对终端安全提供了辅助手段。

4 实验数据与检测分析

通过部署测试环境以检验本文描述的“间谍系统”的可用性,并通过实例说明“间谍系统”的作用及应用效果。

使用的实验环境为4台装有Windows XP系统的主机和1台交换机。4台主机分别用于模拟被Bot主机、流量分析主机、日志分析主机和Bot节点主机。4台主机部署的网络架构如图3所示,其中在感染主机上安装监测程序并执行病毒;在两台分析主机上安装监测软件;节点主机等待被感染。实验对象是利用P2P控制与传播的蠕虫病毒Nugache的监测和反控制。实验前提是已对Nugache病毒以及传播机制有了深入研究,能够利用后门对感染主机执行指令。

实验开始:在没有防病毒的测试主机(Bot节点主机)上打开主题为“hey”的邮件,文件内容为”okay clownhead,that thing you wanted!”,附件为[226-1321]_[2-19-2004].scr.。当执行附件后,日志分析主机获得以下消息:“在C:WindowsSystem32处产生了mstc.exe;注册表被修改,增加了以下键值对HKCU SoftwareMicrosoftWindowsCurrentVersion RunMicrosoft Domain Controller = C:Windows System32mstc.exe";在C:Documents and settings administratorApplication Dat处新增文件FNTCACHE. BIN,该文件随用户操作文件大小不断增长,查看修改的文件内容为多个活动窗体标题;Windows XP上防火墙策略被修改,开放了若干tcp端口。”

由以上日志分析得知,该病毒进行了备份、增加启动项、监视用户行为、尝试连接P2P网络。

接下来感染Bot主机,之后可以观察到两者之间的通信。通过流量分析和节点主机响应获得以下消息:Bot主机与节点主机之间产生流量,流量信息解码后,其中含有IP地址列表;Bot主机为每个IP地址注册键值HKCUSoftwareGNUData

由以上流量日志及Bot主机响应得知:节点主机被感染后会将已更新的P2P网络节点IP分享给Bot主机,以确保僵尸子网的健壮,当节点被破坏后,新的节点被发现后可以快速接管。

观察完毕后,实施控制手段,将节点主机上的IP列表替换成无效的IP地址列表。5 min后该列表被Bot更新并使用,实验结束。

由此可推论在掌握了若干重要节点主机后,当发生大规模的DDoS攻击时,通过节点主机上维护IP列表的更改,可以迅速抑制DDoS攻击的流量,并掌握僵尸网络的基本网络结构。

图3 在WLAN组网结构中P2P僵尸网络监测控制设备的部署

Research on handling mechanism of the construction of P2P botnets in the WLAN

DONG Ning

(China Mobile Group Guangdong Co., Ltd., Guangzhou 510623, China)

Abstract Botnets have become increasingly rampant. The harm to the country from the end user, even the military and the government continues to suffer from botnet attacks. More and more closely related with the botnet vocabulary into sight: malware, identity theft of financial information, adware popups, spam, phishing. WLAN use as a public network environment, be able to start from the source processing botnet to obtain good results, this paper starts from the network structure, protection and treatment of the most difficult to analyze today's P2P network, and provides practical handling mechanism in the WLAN environment.

Keywords Botnet; P2P network; WLAN

* 基金项目:中国移动通信集团广东有限公司预算项目(No. PSGS140505002,“广东移动WLAN安全服务项目”)。

收稿日期:2015-02-02

文章编号1008-5599(2015)04-0085-05

文献标识码A

中图分类号TN929.5