椭圆曲线加密结合散列函数的移动网络匿名安全认证方案

陈跃辉,黄淼

(1.内江职业技术学院,四川 内江 641000;2.平顶山学院软件学院,河南 平顶山 467000)

椭圆曲线加密结合散列函数的移动网络匿名安全认证方案

陈跃辉1,黄淼2

(1.内江职业技术学院,四川 内江 641000;2.平顶山学院软件学院,河南 平顶山 467000)

为了防止私人数据泄露并完善已有的移动网络匿名漫游认证方案,提出了一种利用椭圆曲线加密结合散列函数的移动网络匿名安全认证方案。该方案利用椭圆曲线加密,结合散列函数,以随机数代替公开密钥加密和时间戳。首先,使用外地代理(FA)的漫游服务之前,计算单向散列函数,移动用户(MU)使用本地代理(HA)注册。然后,建立认证和会话的密钥,采用椭圆曲线加密,若HA一直待在同一FA中,则MU可以用FA更新会话密钥。最后,MU通过公共信道,利用HA修改密码。性能和安全性分析表明,相比其他几种类似方案,提出的方案明显提高了效率和安全性。其中,虚拟计算时间只有2.000 85 s,显著降低了计算开销。

移动网络;匿名安全认证;椭圆曲线加密;散列函数;假冒攻击

1 引言

随着智能手机的普及,移动网络也越来越普遍,其应用越来越受关注。由于移动网络使用电磁波传递信息,信息很容易泄露,可能会暴露用户隐私[1]。如何利用合理的匿名漫游认证网络方案保护用户隐私成为一个亟待解决的问 题[2]。

已经有很多学者对此进行了相关研究,参考文献[3]首次提出了无线网络的匿名认证方案。参考文献[4]分析了参考文献[3]的方案,发现了其中的缺陷,即不能确保用户匿名和会话密钥的安全性。同时,参考文献[4]还提出了一种改进的匿名认证方案(LHL方案)来解决参考文献[3]方案的两个缺陷。然而,参考文献[5]指出LHL方案仍然包含与参考文献[3]相同的缺陷,因为它仅使用一个单向散列函数来隐藏用户的真实身份标识,攻击者通过离线猜测攻击可以很容易地获得 IDMU,移动用户(mobile user,MU)和外地代理(foreign agent,FA)之间的会话密钥可以通过上下文获得。为了弥补这些问题,参考文献[5]提出了一种匿名增强认证方案(WLT方案),修改 h(IDMU)为 h(N||IDMU),WLT 方案提供会话密钥的保密性,因为MU和FA之间的会话不能由上下文确定。

然而,WLT方案仍不能保证用户匿名的有效性,因为在相同的本地代理(home agent,HA),h(IDMU||N)与每个 MU 共享[6]。此外,参考文献[7]提出了安全多方计算的改进方案(SMCAA方案),为每个MU加入h(N),克服注册阶段这两个缺陷。参考文献[8]提出了一种匿名认证方案(ESAAS方案)的框架,以弥补方案中的安全缺陷。为了匹配移动设备的计算能力,ESAAS方案仅利用散列函数,用随机数代替公开密钥加密和时间戳。然而,ESAAS方案不能防止重放和中间人攻击[9]。

本文提出了一种高效安全的匿名漫游认证方案,其主要创新点如下:

· 该方案利用椭圆曲线加密结合散列函数,比传统加密算法需要更少的密钥和公钥数量,且计算量更小;

·利用随机数代替公开密钥和时间戳,使得加密方案更加匿名化。安全性分析表明,提出的方案不仅提供了多种安全性能,还提升了移动网络的计算性能。

2 提出的匿名移动认证方案

本文方案所用到的概念和符号见表1。该方案分为4个阶段:注册阶段、认证和会话密钥建立阶段、更新会话密钥阶段和密码变化阶段。

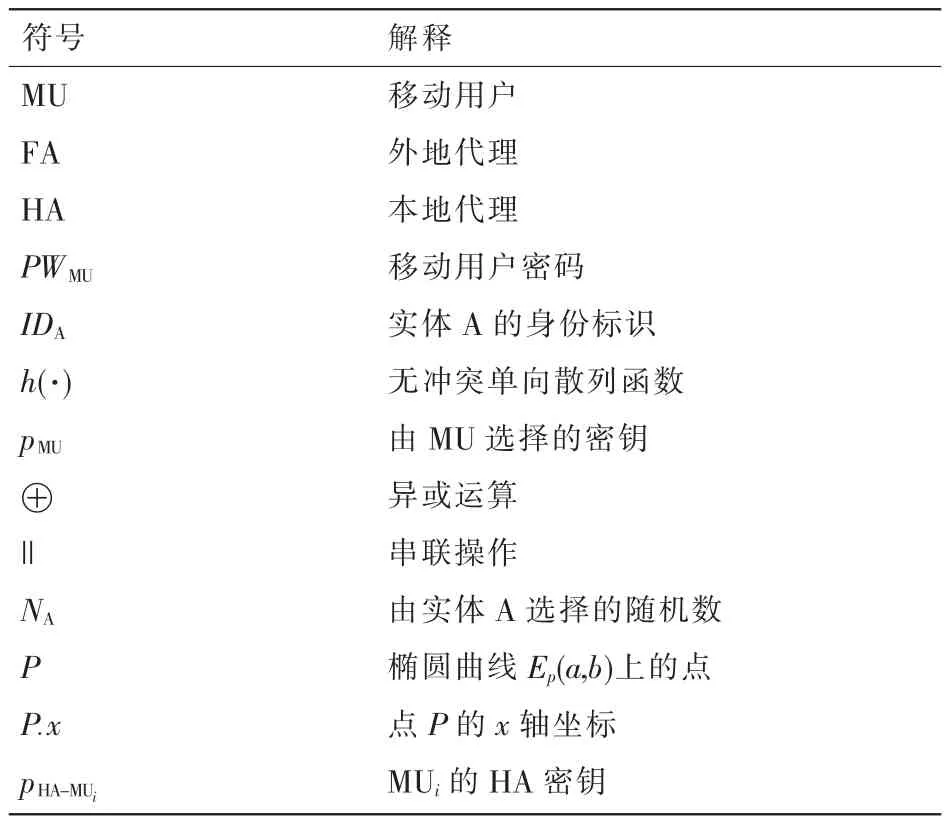

表1 本文所用到的概念和符号

2.1 注册阶段

这一阶段中,在使用FA的漫游服务之前,MU需要用HA注册,注册阶段的步骤如图1所示。

图1 注册阶段的过程

其步骤描述如下所述。

步骤 1 MU选择密钥 pMU和 IDMU,计算 PWMU=h(IDMU||pMU)。

步骤2 通过安全信道发送IDMU和PWMU到HA。

步骤3 从MU接收到IDMU和PWMU之后,HA检查IDMU是否已经存在,如果不存在,HA生成随机数NMUi和pHA-MUi, 然 后 计 算 U=h(pHA-MUi||NMUi)、Wi=PWMU⊕NMUi和 Vi=NMUi⊕pHA-MUi。之后,HA 在存储 U、PWMU和 pHA-MUi到其数据库之前,通过安全信道在到MU的智能卡上传输IDHA、Wi、Vi和 h(·)。

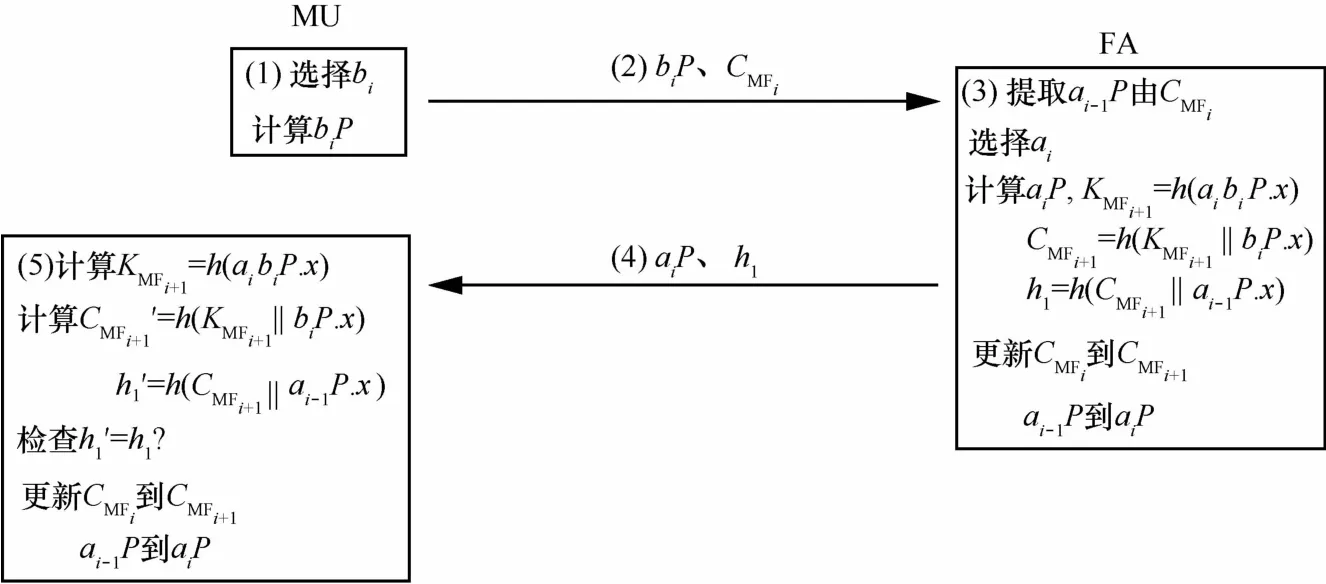

2.2 认证和会话密钥建立阶段

MU能够通过FA实现匿名认证,用HA注册之后漫游,认证和会话的密钥建立阶段如下所述,如图2所示。

其步骤描述如下。

步骤 1 MU→FA:IDHA、S1、S2、S3、S4

MU插入智能卡,输入IDMU和 pMU,然后,智能卡生成NMUi+1,并 计 算 NMUi=PWMU⊕Wi,pHA-MUi=NMUi⊕Vi,S1=h(pHA-MUi||NMUi),S2=PWMU⊕NMUi+1,S3=h(NMUi+1||IDFA)和 S4=h(PWMU||h(pHA-MUi||NMUi+1)。最后,MU 存储 NMUi+1,发送 IDHA、S1、S2、S3、S4到 FA。

步骤 2 FA→HA:IDFA、S1、S2、S3、S4、aP

FA选择新随机数 a,计算 aP,然后,FA存储 IDHA、a和aP,发送 IDFA、S1、S2、S3、S4和 aP 到 HA。

步骤 3 HA→FA:IDHA、S6、S7

HA使用S1从数据库提取对应的PWMU和pHA-MUi,并计算下列步骤,认证MU和FA。

· 计算 NMUi+1=S2⊕PWMU、S3'=h(NMUi+1||IDFA)和 S4'=h(PWMU||h(pHA-MUi||NMUi+1)。

· 检查 S3'是否等于 S3,S4'是否等于 S4,如果相等,则HA 认证 MU 和 FA。HA 计 算 S5=h(PWMU||NMUi+1)、S6=h(IDFA||IDHA||S5)和 S7=h(aP.x||S5),用 h(pHA-MUi||NMUi+1)代替数据库中的S1;否则,如果不相等,HA标识MU为非法用户,并拒绝通信请求。

步骤 4 FA→MU:IDFA、S6、S7、aP

FA检查接收到IDHA,如果它存在于数据库中,FA认证 HA,发送 IDFA、S6、S7和 aP 到 MU。

步骤 5 MU→FA:bP、CMF

MU 计算 S6'和 S7',与 FA 的 S6和 S7比较,以认证 FA和HA,如果它们匹配,则MU选择一个随机数b,并计算bP、KMF=h(abP.x)和 CMF=h(KMF||bP.x)。然后,MU 重新保存 Wi+1和 Vi+1,存储aP,发送 bP和CMF到 FA之前。

步骤 6 从 MU接收到 bP和 CMF之后,FA计算 CMF'=h(KMF||bP.x),并比较它与接收到的 CMF,如果匹配,FA 信任MU,并存储CMF和aP到其数据库,用于会话密钥更新。

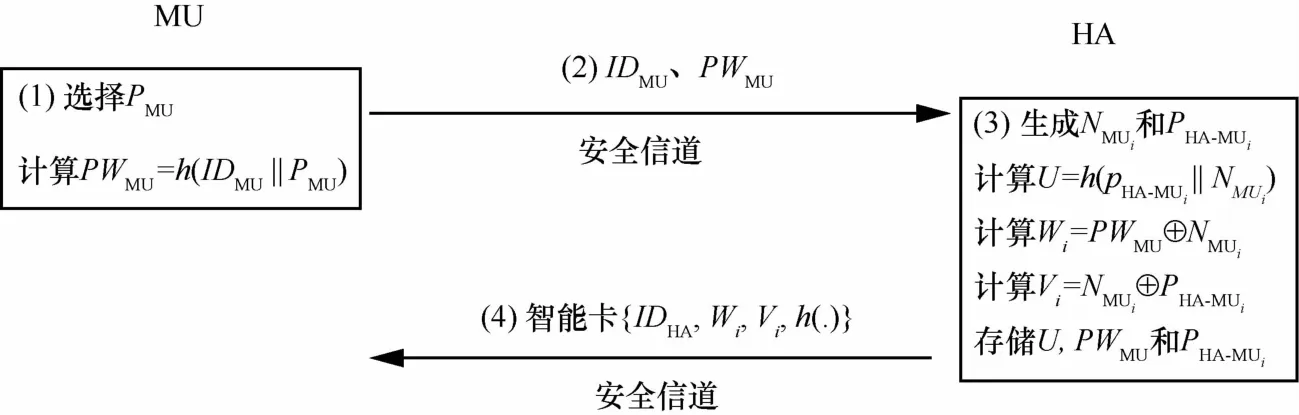

2.3 更新会话密钥阶段

用HA认证之后,如果它一直待在同一FA中,MU可以用FA更新会话密钥。更新会话密钥阶段的过程描述如下,如图3所示。

图2 认证和会话密钥建立阶段的过程

其步骤描述如下所述。

步骤 1 MU→FA:biP、CMFi

MU选择一个新随机数bi,并计算biP,然后,MU提交CMFi和 biP到 FA。

步骤 2 FA→MU:aiP、h1

FA检查CMFi是否存在于数据库中,如果存在,FA认证MU,并从数据库提取ai-1P,然后,FA生成一个新随机数ai,并计算 aiP、KMFi+1=h(aibiP.x)、CMFi+1=h(KMFi+1||biP.x)和 h1=h(CMFi+1||ai-1P.x),计算之后,FA重新保存CMFi+1和aiP。因此,FA发送aiP和h1到MU。

图3 会话密钥阶段更新阶段的过程

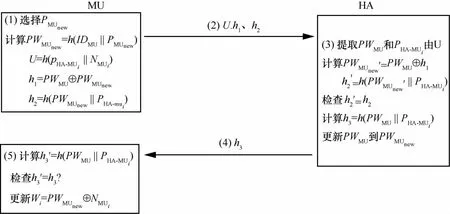

2.4 密码变化阶段

一般而言,MU可通过公共信道用HA修改其密码,密码变化阶段的过程如图4所示。

其步骤描述如下所述。

步骤 1 MU→HA:U、h1、h2

MU 选择一个随机数 pMUnew,并计算 PWMUnew=h(IDMU||pMUnew)、U=h(pHA-MUi||NMUi)、h1=PWMU⊕PWMUnew和 h2=(PWMUnew||pHA-MUi),然后,MU 发送 h1、h2和 U 到 HA。

步骤 2 HA→MU:h3

HA使用U从其数据库提取对应的PWMU和pHA-MUi,并计算如 果 h2和 h2'相等,则 HA 不仅计算 h3'=h(PWMU||pHA-MUi),用 PWMUnew代替PWMU,还发送 h3到 MU。

步骤 3 MU 计算 h3'=h(PWMU||pHA-MUi),并检查 h3是否等于 h3',如果等于,则 MU 用更新Wi。

3 安全性分析

本节分析了提出的方案安全性并证明了几个安全特性,如匿名性、相互认证、会话密钥的保密性、不可追踪性和抗假冒攻击、重放攻击、中间人攻击。

3.1 匿名性

在认证和会话密钥建立阶段,MU的真实身份包含在消息S2、S5和S6中。假设攻击者可以截获这些消息,并尝试从中计算真实用户的IDMU。然而,从S2、S5和S6中获得IDMU非常困难,因为攻击者不知道对应于每个会话的pMU和NMUi+1

参数。因此,提出的方案可以保持用户匿名。

图4 密码变化阶段的过程

3.2 假冒攻击

提出的方案中,不直接使用公共信道发送PWMU。攻击者无法通过截获的消息获得用户密码,因为MU为每个会话产生不同的NMUi+1,并用它计算PWMU。因此,提出的方案可以有效地防止假冒攻击。

3.3 会话密钥的保密性

在认证和会话密钥建立阶段,FA和MU为了彼此之间的通信计算 aP 和 bP,以建立会话密钥 KMF=h(abP·x)。假设攻击者在FA和MU相互通信时可以截获aP和bP。然而,它仍然不能计算会话密钥 KMF,因为 a、b分别是由FA和MU知道的秘密数字。在更新会话密钥阶段,攻击者仍然不能够从KMFi-1和KMFi+1

得到会话密钥KMFi=h(aibiP.x),因为 ai和 bi在每个更新会话阶段不同且不由上下文决定。对于上述原因,提出的方案可以提供会话密钥的保密性。

3.4 重放攻击

考虑重放攻击的3种情况。

情况1 重放攻击在认证和会话密钥建立阶段

这个阶段,即使攻击者截获从MU到FA的消息,仍然不能重放消息来与HA成功认证。对于每一个认证请求,由于 MU产生新随机数 NMUi+1来计算 S1、S2、S3和 S4,先前 S1不等于新S1。因此,HA会直接拒绝攻击者的请求。

情况2 重放攻击在更新会话密钥阶段

这个阶段,虽然从MU到FA的消息可能遭到拦截,但攻击者无法成功地重放它们来用FA成功更新会话密钥。这是因为MU为每个更新请求计算不同的biP和CMFi,因此当攻击者试图重放截获的消息时,FA将拒绝更新会话密钥请求。

情况3 重放攻击在密码变化阶段

在这种情况下,攻击者无法重放密码变化的消息来用HA成功修改合法用户密码。由于MU为每个密码更改请求计算不同的U、h1、h2,所以重放请求会遭到拒绝。

这些检查和安全措施使提出的方案可有效地抵御重放攻击。

3.5 中间人攻击

在认证和会话密钥建立阶段,FA在步骤2计算aP,并将其发送到HA以计算S7。然后,MU在步骤5计算S7',并与先前的S7比较以验证aP。此外,FA在步骤6也计算CMF以验证bP。由于上述原因,可以证明提出的方案可以有效地抵御中间人攻击。

3.6 相互认证

情况1 MU和HA之间的相互认证

MU可以通过验证认证和会话密钥建立阶段步骤5中的S6来认证HA。同样的,HA可以通过验证认证和会话密钥建立阶段步骤3中的S4来认证MU。因此,提出的方案提供了MU和HA之间的相互认证。

情况2 HA和FA之间的相互认证

FA可以通过验证认证和会话密钥建立阶段步骤4中的IDHA来认证HA。同样的,HA可以通过验证认证和会话密钥建立阶段步骤3中的S3来认证FA。因此,提出的方案提供了HA和FA之间的相互认证。

情况3 MU和FA之间的相互认证

在认证和会话密钥建立阶段,MU和FA可以通过分别验证S6和CMF来相互认证。另外,在更新会话密钥阶段,MU和FA通过验证h1和CMFi来相互认证。因此,提出的方案提供了MU和FA之间的相互认证。

3.7 不可追踪性

[10]中,不可追踪性定义为:不能追踪特定的移动用户运动。如果使用固定别名,应在每个会话改变它,使其不可追踪,换句话说,移动用户应利用临时移动用户身份,而不是它的真实身份访问移动网络。在认证和会话密钥建立阶段,MU 传输已计算的 S1、S2、S3、S4和 IDHA给FA。随后,FA将其转发给HA用于验证MU。由于MU使用新随机数 NMUi+1对每个会话计算不同的 S1、S2、S3、S4,攻击者无法通过监视通道追查谁与FA和HA进行通信。这表明提出方案对用户提供了不可追踪性的属性。

4 安全性和计算性能比较

本节将提出的方案与参考文献[5]、参考文献[7]和参考文献[8]方案在安全性能上做对比,具体见表2。

表2 安全性能比较

(1)参考文献[5]的 WLT方案不能实现用户匿名性,因为攻击者可以很容易通过公共渠道截获的数据包得到用户的真实身份。

(2)参考文献[5]中的方案不能防止假冒或中间人攻击。

(3)参考文献[8]的 ESAAS方案不能防止重放攻击,因为该方案不能保存之前用于下一认证阶段验证用户所需的参数。

(4)本文方案能够实现不可跟踪,且防止用户行踪泄露,因为它为每个认证阶段生成不同随机数,并使用其计算HA验证MU所需的消息。

(5)参考文献[5]、参考文献[8]和参考文献[7]中的方案不提供三方认证,参考文献[5]中的 WLT方案不提供MU和HA之间的相互认证,参考文献[8]中的方案不提供FA和HA之间的相互认证,参考文献[7]中的方案不提供MU和FA之间的相互认证,本文提出的方案提供三方认证。

表3所示为本文方案与其他方案的计算性能比较。为了公平比较,为每个方案计算虚拟操作总数和虚拟计算时间。一次非对称操作的计算量相当于一次点操作,也等于1 000次对称操作或10 000次散列操作。为了公平起见,设置一个虚拟操作等于一个对称操作(即1次不对称=1次点=1 000次对称=10 000次散列操作=1 000次虚拟运算)。提供相对计算时间,其中,RSA=2,DES=2 000,SHA1=20 000 次操作/s。因此,表3中计算执行时间,分配的不对称、对称和散列运算分别为 0.5 s、0.000 5 s和 0.000 05 s。因为一个虚拟操作等效于一个对称操作,1V=0.000 5 s虚拟计算时间。

参考文献[5]和参考文献[7]中的方案全部采用对称和非对称操作,增加了整体计算开销。出于性能考虑,参考文献[8]不考虑非对称操作,所以计算成本与参考文献[5]相比较低。本文提出的方案不使用对称或非对称操作,只有17次散列、8次异或和4次点运算的总计算开销,虚拟计算时间明显较少。

综上,从安全性和性能比较可见,提出的方案不仅提供了多种安全特性,如抵制假冒、重播、中间人攻击和智能卡丢失攻击,提供匿名,保持会话密钥的保密性、三方认证和不可追踪性,也降低了总计算成本。

在表3中,H表示散列运算数,XOR表示异或运算数,S表示对称运算数,A表示非对称运算数,P表示点运算数,V表示虚拟运算的时间,1V=0.0005 s。

表3 计算操作比较

5 结束语

本文为移动网络提出了一种高效且安全的匿名漫游认证方案,为了维护安全性,提出的方案利用散列函数和点操作代替了对称或不对称系统。在安全性和计算性能方面,提出的方案不仅具有比其他方案更安全的属性,增强了移动网络漫游认证期间的性能,而且从计算操作比较方面看,本文方案具有更少虚拟计算时间。

参考文献:

[1]姜楠.移动网络安全技术与应用[M].北京:电子工业出版社,2004.JIANG N.Mobile network security technology and application[M].Beijing:Electronic Industry Press,2004.

[2]傅建庆,陈健,范容,等.基于代理签名的移动通信网络匿名漫游认证协议[J].电子与信息学报,2011,33(1):156-162.FU J Q,CHEN J,FAN R,et al.Mobile communication network based on proxy signature anonymous roaming authentication protocol[J].Journal of Electronics and Information,2011,33(1):156-162.

[3]ZHU J,MA J.A new authentication scheme with anonymity for wireless environments [J].IEEE Transactions on Consumer Electronics,2004,50(1):231-235.

[4]LEE C C,HWANG M S,LIAO I E.Security enhancement on a new authentication scheme with anonymity for wireless environments [J].IEEE Transactions on Industry Electronics,2006,53(5):1683-1687.

[5]WU C C,LEE W B,TSAUR W.A secure authentication scheme with anonymity for wireless communications [J].IEEE Communications Letters,2008,12(10):722-723.

[6]王崇霞,高美真,刘倩,等.混合云联合身份认证与密钥协商协议设计[J].电信科学,2014,30(4):95-99.WANG C X,GAO M Z,LIU Q,et al.A hybrid cloud joint identity authentication and key agreement protocol design [J].Telecommunications Science,2014,30(4):95-99.

[7]周文钦.基于安全多方计算的匿名认证[D].合肥:安徽大学,2014.ZHOU W Q.Anonymousauthenticationbasedonsecure multi-party computation[D].Hefei:Anhui University,2014.

[8]MUN H,HAN K,YAN S L,et al.Enhanced secure anonymous authentication scheme for roaming service in global mobility networks[J].Mathematical&Computer Modelling,2012,55(1-2):214-222.

[9]KUMARI S,KHAN M K,LI X,et al.Design of a user anonymous password authentication scheme without smart card[J].International Journal of Communication Systems,2014,15 (2):326-335.

[10]张德栋.可追踪数字签名及在移动通信匿名认证中的应用[D].北京: 北京邮电大学,2013.ZHANG D D.Traceable digital signature and the application in the mobile communications anonymous authentication [D].Beijing:Beijing University of Posts and Telecommunications,2013.

Anonymous security authentication scheme using elliptic curve cryptography and hash function in mobile network

CHEN Yuehui1,HUANG Miao2

1.Neijiang Vocational and Technical College,Neijiang 641000,China 2.School of Software,Pingdingshan University,Pingdingshan 467000,China

In order to prevent personal data from being lacked and improve the existing mobile network roaming anonymous authentication scheme,anonymous security authentication scheme using elliptic curve cryptography and hash functions in mobile network was proposed.With elliptic curve cryptography and hash functions,random numbers were used to replace public key encryption and time stamp.Firstly,before using the roaming services of a foreign agent (FA),hash function was calculated.A host agent (HA)was used by mobile user to register.Then,authentication and session key were set up with elliptic curve encryption.If HA is always in FA,MU can update the session key with FA.Finally,through a common channel,MU could utilize HA to change their passwords.The analysis of the performance and safety shows that,compared with other similar programs,the proposed scheme has significantly improved efficiency and safety.And the virtual computing time is only 2.000 85 seconds,which sharply reduces the cost of computing.

mobile network,anonymous security authentication,elliptic curve cryptography,hash function,impersonation attack

TP393

A

10.11959/j.issn.1000-0801.2016144

2015-09-12;

2016-05-09

陈跃辉 (1982-),男,内江职业技术学院讲师,主要研究方向为计算机网络、算法设计等。

黄淼 (1982-),女,平顶山学院讲师,主要研究方向为网络安全、智能算法等。