基于模糊综合策略的用户行为评估方法

张佳乐,张秀芳,张桂玲

(1.天津工业大学 计算机科学与软件学院,天津 300387;2.廊坊师范学院 数信学院,河北 廊坊 065000)

基于模糊综合策略的用户行为评估方法

张佳乐1,张秀芳2,张桂玲1

(1.天津工业大学 计算机科学与软件学院,天津 300387;2.廊坊师范学院 数信学院,河北 廊坊 065000)

对网络用户行为的可信性评估是当今可信网络领域的研究热点之一。针对传统可信网络用户行为评估方法的主观性、局限性和静态性等问题,提出了一种基于模糊综合策略(FCS)的可信评估方法,并结合可信网络用户行为度量机制设计了用户行为评估模型。该评估模型使用模糊综合评价的方法对用户行为和特征属性进行挖掘分析,以此为基础构建了评价指标及综合指标权重,并运用模糊算子对评估结果进行加权运算,从而准确地量化用户行为评估结果。通过仿真实验对四种用户行为进行了基于FCS的可信判定,并与其他两种用户行为可信判定策略进行了对比分析。实验结果与分析表明,所提出的方法能够在复杂网络环境中对用户行为进行全面、准确和动态的量化评估,且评估结果更加切合实际。

可信网络;用户行为评估;模糊综合策略;综合指标权重;模糊算子

0 引 言

随着网络应用技术的持续发展和网络用户规模的不断扩大,传统的网络应用模式已经不能满足大规模网络和用户需求,分布式系统(如云计算、物联网、网格计算、P2P、Ad hoc网络和电子商务等)迅速成为网络发展的主流,系统形态开始向开放的、公共可访问的和动态协作的服务模式转变。在这种开放的网络环境下,用户可以得到更多资源共享和交互协作的机会,其行为也日趋复杂,一些用户行为会不同程度地危及网络运行状态,甚至影响其他用户的正常交互,比如用户的非法访问、滥用资源和恶意攻击等行为会导致网络拥塞、网络负载、节点异常甚至网络瘫痪。因此,为了确保网络的安全运行,必须从用户行为的可信性入手,对用户行为的可信性进行全面、准确和动态的评估。用户行为信任的研究不仅可以提高网络的安全性,而且也可以提高网络的整体性能[1]。

目前针对用户行为可信问题的研究主要集中在量化评估方面,林闯、田立勤等[1-2]给出了可信网络中用户行为可信的概念,并提出了基于滑动窗口的用户行为管理机制,为用户行为可信评估奠定了理论基础。文献[3]提出了基于AHP层次分析的评估方法,利用AHP原理确定用户行为证据指标和各指标权重,对用户行为进行量化评估。但由于确定权重的AHP层次分析方法容易引入模糊性而造成权重失真[4],影响评估结果,因此有研究人员引入数据挖掘技术对用户行为可信进行研究,通过数据挖掘算法,分析并发现用户正常行为模式和异常状态下的特征规划,反映出用户行为的可信性[5],但该种方法的运算复杂度较高,且实际操作十分困难。文献[6]从网络用户的自有模糊性出发,通过有序二元对比矩阵确定用户行为证据的相对重要程度,结合证据权重得到用户行为的可信隶属度,进而对其进行可信划分,但在对证据进行有序二元对比时,其相对重要程度是通过历史经验获得,对评估结果有较大影响。为此,通过建立模糊矩阵、熵权法确定权重以及模糊算子量化评估结果等方式来解决专家意见和历史经验等对评估结果的影响。文献[7-11]在云计算开放的运行环境下,运用AHP、FAHP、FANP及DSW等方法对用户行为进行可信评估。

这些方法虽然都能量化地评估用户行为,但仍然面临着以下两个问题:一方面,采用专家建议、历史经验或者评估准则等方法构建评价指标具有主观性,从而影响评估的准确性;另一方面,网络中的用户行为经常处于变化之中,而评价指标和权重是单一静态的,因此极易导致评估结果随用户行为的变化而失效等误差。

针对上述问题,提出了一种基于模糊综合策略(FCS)的网络用户行为可信评估方法。将模糊综合评估方法应用在用户行为及其特征属性的挖掘分析上,构建了评价指标和综合指标权重,并使用模糊算子对评估结果进行了加权运算,不仅能够精确量化评估结果,而且能够消除专家意见的主观性对指标权重的影响。

1 用户行为评估模型

1.1 用户行为的模糊综合评估方法

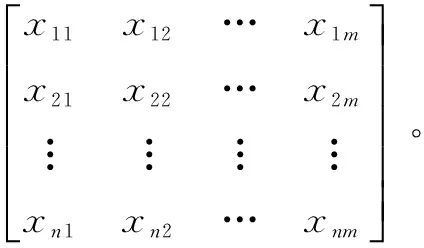

由于网络用户行为的复杂性和不确定性,其行为特征往往由多种指标因素决定,因此,单一评估方法不能全面分析用户行为特征,模糊综合评估是在考虑多种因素的影响下,运用模糊数学方法对事物或问题做出综合评估的方法。用户行为模糊综合评估的主要思路是:首先将用户行为看作由n个评价指标(行为特征属性)组成的模糊集合X={x1,x2,…,xn},设定这些评价指标能选取的评估等级,组成具有m种评语的评价集Y={y1,y2,…,ym},通过模糊映射,将行为特征属性集合映射到评价集上,得到n×m的模糊评价矩阵Rn×m,然后根据行为特征属性在各个评价目标中的权重分配,求出模糊指标权重向量W={ω1,ω2,…,ωn},最后通过模糊算子对R和W进行模糊运算:E=R∘W,得到模糊综合评价的定量解。

为更好地描述用户行为的模糊综合评价策略,首先给出以下定义。

定义1(行为特征属性):指用于描述网络用户行为的多种指标因素,可在用户正常网络交互中通过测量获得。假设集合P={p1,p2,…,pn}为描述网络用户行为特征的n项指标,通过测量得到某时刻n项网络用户行为特征指标对应的测量值,分别为x1,x2,…,xn,则可用这n个测量值组成的模糊集合X={x1,x2,…,xn}来表示用户行为特征属性,也称为用户行为原始数据。

为了准确和全面地描述用户行为特征属性,采用用户访问日志挖掘技术来获取网络用户的行为特征集X,详细方法参考文献[12],这里不再赘述。

定义2(熵和熵权法):熵的概念最早来自热力学,用来度量分子运动的无规则性,即不确定性。熵在应用于复杂决策问题的过程评价时是一个很理想的尺度,它是确定多指标综合评价问题中各指标权重的有效方法。在用户行为模糊综合评价过程中,用户行为特征属性及对应评价集组成n×m的模糊评价矩阵R=[rij]n×m,其中第i个指标的熵定义为:

相应地,第i个指标的熵权为:

定义4(模糊算子):在模糊综合评价方法中,通常采用模糊合成算子来求解模糊综合评价的定量解。常用的模糊合成算子类型有主因素突出型和加权平均型。其中,主因素突出型包括M(∧,∨)模型和M(·,∨)模型,这两种模型主要应用于主指标因素在综合评价中起主导作用的情况;加权平均型包括M(∧,⊕)模型和M(·,⊕)模型,这两种模型在运算时兼顾了各因素的作用,适用于各指标因素均起作用的情况。采用M(·,⊕)模型来解决用户行为评估问题中的模糊运算问题。

定义5(模糊评价值):经过模糊综合评价得到的结果是一个模糊向量,所包含的信息比较丰富和杂乱,不便于比较和评估,因此可以用一些方法将其转化为一个具体的点值,这个点值被称为模糊评价值。常用方法有最大隶属原则、加权平均原则和模糊向量单值化三种。为突出综合指标权重在评估过程中的作用,采用加权平均原则来求得模糊评价值:

1.2 基于FCS的用户行为评估模型

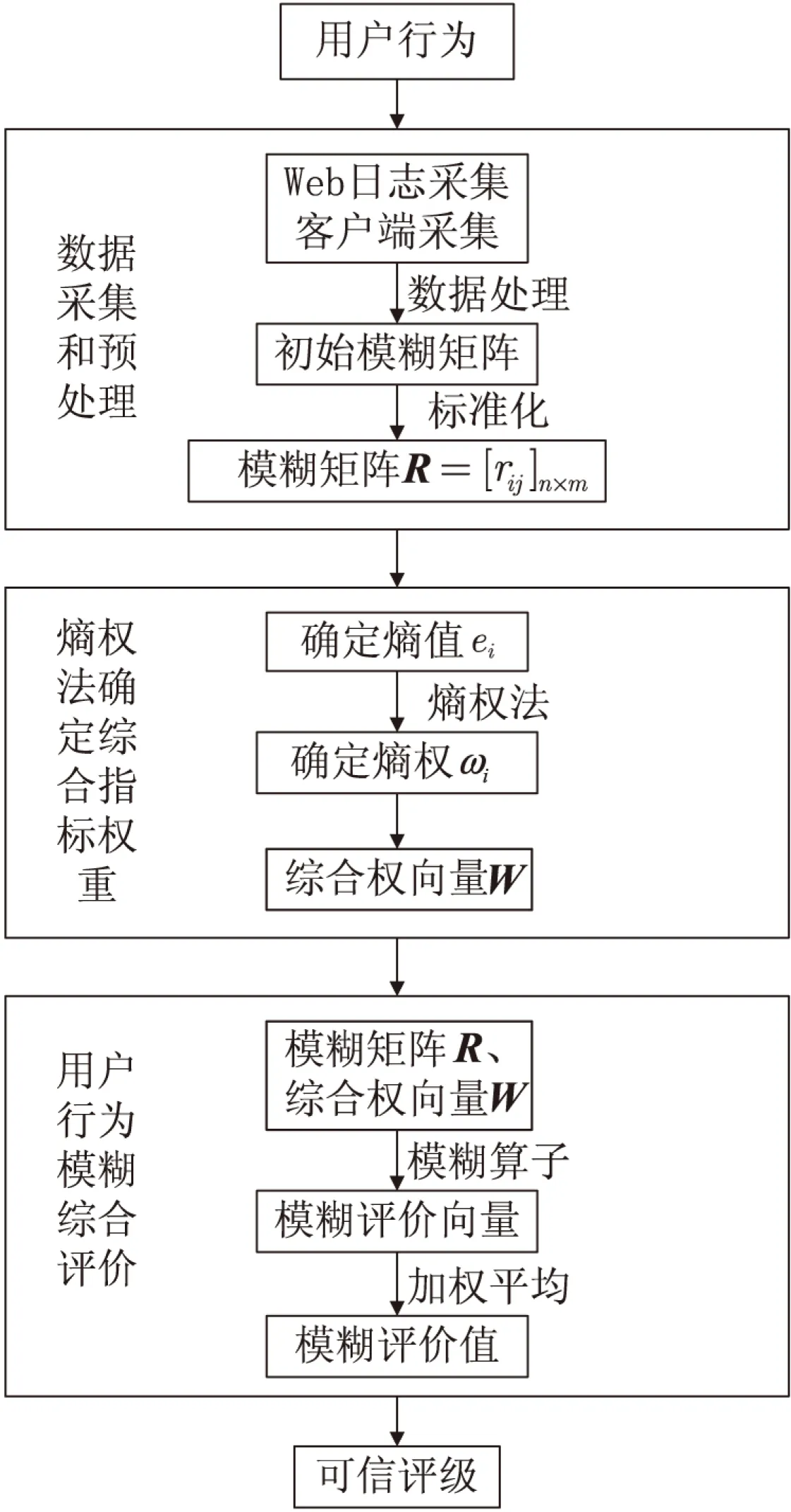

为了准确量化用户行为可信评估结果,基于模糊综合策略(FCS)的用户行为评估方法首先需要采集用户行为原始数据,通常包括Web日志采集和客户端信息采集两种方式,然后通过数据清理和数据标准化选择用户行为特征属性所对应的评价集,建立模糊矩阵,继而通过熵权法设置其综合指标权重,最后利用模糊矩阵和指标权重计算模糊综合评价值,对用户行为数据进行量化评估,根据评估结果判定信任等级并通过网络获取相应的对象和操作。据此,提出了基于FCS的用户行为评估模型,包括数据采集模块、数据预处理模块、综合指标权重设置模块和用户行为评估模块,如图1所示。

图1 基于FCS的用户行为评估模型

(1)数据采集模块:该模块在用户行为评估模型中负责采集用户行为指标的原始数据,一般包括Web日志采集和客户端信息采集两种方式,常见的构建方式为分布式的第三方采集器,如NetFlow Monitor、Bandwidth Monitor等[13]。采集器获取的用户数据在模块内部经过初步处理(如数据归类、删除无属性信息、统计均值和比例值等)形成用户行为指标评估的原始数据。

(2)数据预处理模块:该模块负责对数据采集模块生成的原始数据进行处理,构建用户行为评估原始数据集,并进行模糊映射,得到初始模糊矩阵,进一步进行标准化消除数据物理量纲对取值范围的影响,最终生成模糊矩阵,具体处理方法详见2.1节。

(3)综合指标权重设置模块:该模块用于确定评价指标的权重向量,首先确定各评价指标相对于某一特定评价等级的熵值,然后根据熵权法的定义求得对应指标的熵权,进而得到各评价指标的综合权向量。

(4)用户行为评估模块:该模块根据评价指标和综合权向量对用户行为数据进行量化计算,通过模糊综合评价方法确定用户行为的评估定量解,即模糊评价值,进而对用户行为进行可信评级。

从现如今的网络体系结构上来看,基于FCS的用户行为评估模型具有较强的可实现性。数据采集模块可呈分布式结构部署在网络的各个节点,能够实时有效地获取用户行为和网络状态数据,数据预处理、综合指标权重设置及用户行为评估三个模块均可部署在网络的中心节点上进行集中式管理,进而对用户行为进行全面、准确和动态的可信评估。

2 用户行为评估方法

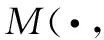

基于模糊综合策略的用户行为评估方法在过程上包括数据采集和预处理、确定综合指标权重和用户行为模糊综合评价三个阶段,首先采集用户行为原始数据,通过数据清理和数据标准化确定评价集,并建立初始模糊矩阵,进而通过熵权法设置其综合指标权重,最后利用模糊矩阵和指标权重计算模糊综合评价值,对用户行为数据进行量化评估,最终得到用户的可信评级和服务等级。具体流程如图2所示。

2.1 用户行为数据采集和预处理

用户行为特征和评价指标的选取依赖于用户行为实际数据的挖掘和分析,数据的采集方法包括Web日志采集和客户端信息采集两种方式。为了评估的准确和全面,需要对采集到的用户行为数据进行预处理。

图2 基于FCS的用户行为评估流程图

初始模糊矩阵中的用户行为数据由采样得到的原始数据组成,其单位和量纲可能不一样,为了避免取值范围不同而引起的误差,需要对其标准化。标准化的方法采用极差变换法:

(1)

其中,i=1,2,…,n;j=1,2,…,m。这样就消除了量纲的影响且使得0≤rij≤1,进而得到模糊矩阵R=[rij]n×m。

2.2 熵权法确定综合指标权重

(2)

相应地,第i个指标的熵权为:

(3)

2.3 用户行为模糊综合评估

根据用户行为特征属性和各指标评级构成的模糊矩阵与综合权向量进行量化计算即可得到用户行为模糊综合评估的定量解。具体的量化计算公式为:

(4)

(k=1,2,…,n)

(5)

E=

(i=1,2,…,n)

(6)

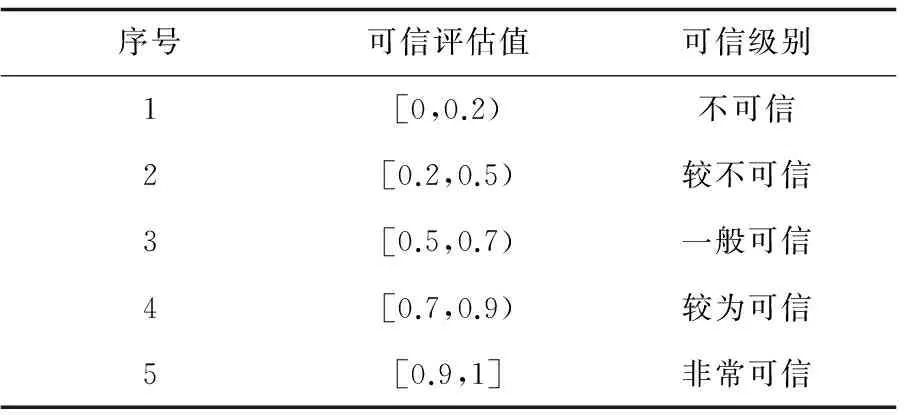

最后将求得的模糊评估值按照可信级别映射表[14]进行可信评级,可信级别映射表如表1所示。

表1 可信级别映射表

当用户行为属于不可信和较不可信范围内时,服务器会拒绝用户交互请求,并将用户剔除可信用户列表;而当用户行为可信级别在可信范围内时,服务器会响应用户的交互请求。从而对不同用户行为进行正确的可信控制,提高网络利用率并降低网络可能遇到的风险。

3 实 验

3.1 数据源说明及环境设置

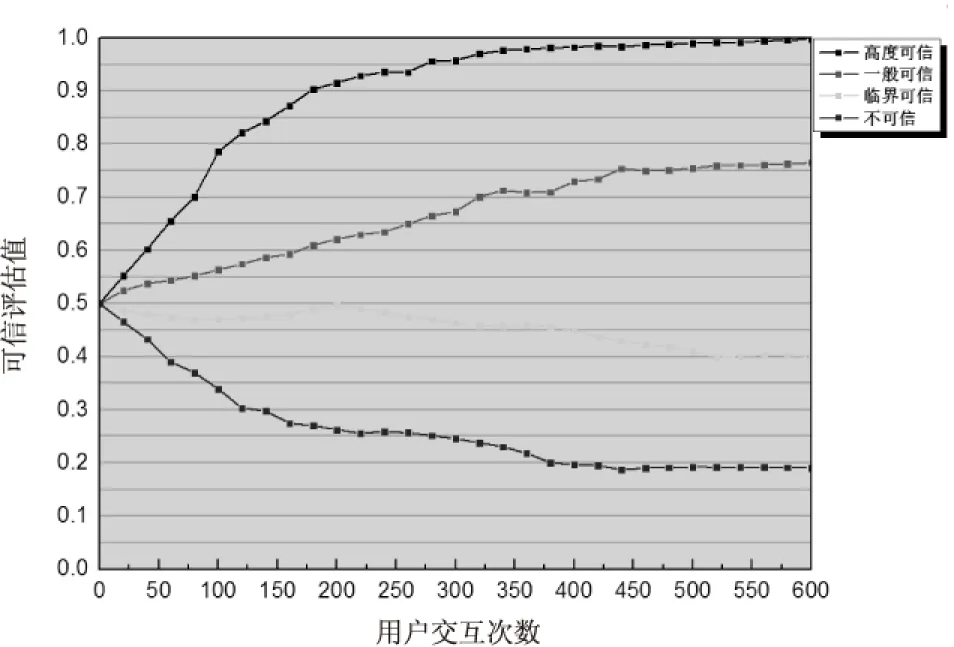

为了验证所提出的用户行为评估机制,采用OWLS-TC数据库的数据资源,在CPU为Intel Core i7,主频为2.5 GHz,内存为8 GB的PC机上对评估机制进行了Matlab编程仿真。根据信任关系,将实体间的信任分为四类:高度可信、一般可信、临界可信和不可信。定义实体的可信评估值为E,各类实体的信任范围表述如下:

0.8≤E≤1:表示“高度可信”,高度可信表明服务器可以根据实体的服务属性值,一直提供真实可信服务,与服务器的交互成功率很高且交互速度很快。

0.6≤E<0.8:表示“一般可信”,一般可信实体和完全可信实体相比,服务器对其服务属性值的认知程度不够,导致与服务器的交互成功率和交互速度表现一般。高度可信和一般可信的实体,其可信评估值会随交互次数的增加,一直呈现上升趋势。

0.3≤E<0.6:表示“临界可信”,临界可信表明服务器提供的服务时好时坏,实体的服务属性值不稳定,因此,其可信评估值会随交互次数的增加呈现波浪起伏的态势。

0≤E<0.3:表示“不可信”,不可信表明服务器不能识别其服务属性值,实体的可信评估值会随交互次数的增加而迅速下降,直至被剔除用户可信列表。

3.2 实验结果分析

3.2.1 准确性分析

在用户行为准确性分析实验中,对四种不同信任级别的实体进行可信评估,实验设定在相同的网络环境和交互模式下,实体与服务提供者之间的交互次数为600,服务器提供的服务数目为200个,可信评估值初始化为0.5。理论上,四类用户行为的可信评估值会随着交互次数的增加而呈现出不同的变化趋势。

图3 可信评估值对比图

如图3所示,当交互次数为0时,四类实体用户的可信评估初始化值为0.5,高度可信和一般可信实体由于一直提供真实可信的服务,因此其可信评估值随交互次数的增加而不断上升。其中,高度可信实体的可信评估值逐渐趋近于1,且在任意交互次数下,其可信评估值均大于一般可信实体的评估值。临界可信实体由于提供的服务时好时坏,实体的服务属性值不稳定,因此,其可信评估值会随交互次数的增加呈现波浪起伏的态势。而不可信实体,由于一直提供不可信服务,其可信评估值随交互次数迅速下降,直至为0,最终剔除用户可信列表。

实验结果验证了基于FCS的用户行为评估方法的准确性,与理论分析相吻合。

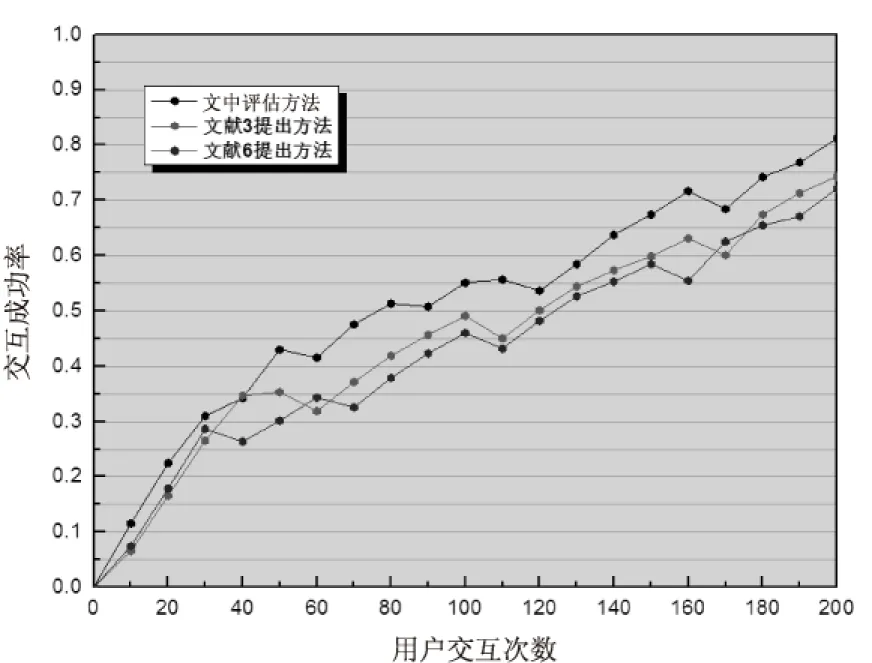

3.2.2 对比分析

为了充分说明评估方法的优点,将基于FCS的用户行为评估方法与传统评估方法在准确性方面进行比较,所采用的对比评估方法为文献[3]的基于AHP层次分析法和文献[6]的基于模糊决策分析的用户行为评估方法,选择用户交互成功率作为评价指标。实验同样采用以上四种不同信任级别的实体进行用户行为评估,设定用户实体节点数目为100个,其中高度可信用户实体比例为0.3,一般可信用户实体比例为0.4,临界可信用户实体比例为0.2,不可信用户实体比例为0.1,用户交互次数为200次,服务器提供的服务数目为200。

图4 交互成功率对比图

如图4所示,随着交互次数的增多,三种用户行为评估方法的用户交互成功率均呈现上升趋势,但基于AHP的用户行为评估方法在交互过程中的交互成功率会产生较大波动,主要原因是在用户行为评价指标的获取和评级过程中,专家意见和历史经验起关键作用,导致用户行为指标权重具有主观性,量化结果波动较为明显;基于模糊决策分析的用户行为评估方法在交互过程中的交互成功率较低,而且也有部分波动现象,主要原因在于这种方法的用户行为可信隶属度评级不够准确,证据权重因素不全面,使得可信评估结果量化粒度粗,整体交互成功率偏低;而所采用的评估方法在交互过程中的交互成功率较AHP方法和基于模糊决策分析的交互成功率较高且较为稳定,主要原因在于所采用的评估方法在用户行为评估过程中,摒弃专家意见和历史经验对用户行为指标权重的主导作用,采用熵权法来建立用户行为评价指标及综合指标权重,并运用模糊算子和加权平均原则对评估结果进行精确量化,评估结果合理准确,切合实际,相比于其他评估方法,在安全性和准确性方面都有所提高。

4 结束语

随着网络技术与应用的快速发展,终端用户行为的复杂性和开放性使得网络安全面临严峻挑战,而对网络终端用户的可信性评估显得尤为重要。结合模糊综合评估理论提出了一种基于模糊综合策略的网络用户行为可信评估方法,采用熵权法来构建用户行为的综合指标权重,并运用模糊算子和加权平均原则保证了评估结果的精确量化。实验结果表明,该评估方法能够在复杂网络环境中对用户行为进行全面、准确和动态的量化评估。结合可信网络连接控制机制,将评估机制扩展到可信网络中将是下一步工作方向。

[1] 林 闯,田立勤,王元卓.可信网络中用户行为可信的研究[J].计算机研究与发展,2008,45(12):2033-2043.

[2] 田立勤,林 闯.可信网络中一种基于行为信任预测的博弈控制机制[J].计算机学报,2007,30(11):1930-1938.

[3] 冀铁果,田立勤,胡志兴,等.可信网络中一种基于AHP的用户行为评估方法[J].计算机工程与应用,2007,43(19):123-126.

[4] Xi Zhenyuan, Chen He, Wang Xiaozhong, et al. Evaluation model for computer network information security based on analytic hierarchy process[C]//Intelligent information technology application.[s.l.]:[s.n.],2009:186-189.

[5] 武小年,周胜源.数据挖掘在用户行为可信研究中的应用[C]//第十一届保密通信与信息安全现状研讨会论文集.厦门:出版地不详,2009.

[6] 马军煜,赵知劲,叶学义.基于模糊决策分析的可信网络用户行为评估[J].计算机工程,2011,37(13):125-127.

[7] 吕艳霞,田立勤,孙珊珊.云计算环境下基于FANP的用户行为的可信评估与控制分析[J].计算机科学,2013,40(1):132-135.

[8] Hosseini S B,Shojaee A,Agheli N.A new method for evaluating cloud computing user behavior trust[C]//Proceedings of the 7th information and knowledge technology.[s.l.]:[s.n.],2015:1-6.

[9] Tian Liqin,Lin Chuang,Ni Yang.Evaluation of user behavior trust in cloud computing[C]//Proceedings of the computer application and system modeling.Taiyuan,Shanxi:[s.n.],2010.

[10] Li Wen,Ping Lingdi,Lu Kuijun,et al.Trust model of users’ behavior in trustworthy internet[C]//Proceedings of the information engineering.Taiyuan,Shanxi:[s.n.],2009:403-406.

[11] Yang Xiaoqiong,Liu Lianzhong,Zou Rongbo.A statistical user behavior trust evaluation algorithm based on cloud model[C]//Proceedings of the 6th computer science and convergence information technology.Jeju,Seogwipo:[s.n.],2011:598-603.

[12] Shan Xiaohong,Sun Huamei,Ge Gaoxin.The research of web users’ behavior analysis based on Web Log Mining[C]//E-Business and E-Government (ICEE).Shanghai:[s.n.],2011:1-4.

[13] 陆 悠,罗军舟,李 伟,等.面向网络状态的自适应用户行为评估方法[J].通信学报,2013,34(7):71-80.

[14] 田 野,彭新光,李宏滨,等.网络用户行为可信性集值统计度量方法[J].小型微型计算机系统,2013,34(10):2354-2357.

User Behavior Evaluation in Trusted Network Based on Fuzzy Comprehensive Strategy

ZHANG Jia-le1,ZHANG Xiu-fang2,ZHANG Gui-ling1

(1.School of Computer Science & Software Engineering,Tianjin Polytechnic University,Tianjin 300387,China;2.Institute of Mathematics & Information Science,Langfang Teachers University,Langfang 065000,China)

The credibility evaluation of network user behavior is one of the hot spots in the field of trusted network.Due to the problems of subjectivity,limitations and static for the traditional user behavior evaluation ways in trusted network,a new trust evaluation method based on Fuzzy Comprehensive Strategy (FCS) has been put forward,and the user behavior trust evaluation model has been designed by combining with the trusted network user behavior measurement mechanism.In the new trusted evaluation model,user behaviors and attributes have been mined and analyzed by using fuzzy comprehensive evaluation method.Thus the evaluation indexes and the index weights can be constructed.The accurate user behavior evaluation quantization results have been obtained by weighted computing with proposed fuzzy operators based on indexes and index weights above.Experimental simulation have evaluated the four kinds of user behaviors with FCS evaluation methods,and compared them with the other two kinds of trusted evaluation methods of user behavior.The experiments and analysis show that the proposed methods can evaluate the user’s behavior comprehensively,accurately and dynamically in complex network environments and the simulation results are more realistic.

trusted network;user behavior evaluation;fuzzy comprehensive strategy;comprehensive index weight;fuzzy operator

2016-06-21

2016-09-22 网络出版时间:2017-03-13

天津市重点投资人才引进计划基金项目(029416)

张佳乐(1994-),男,硕士研究生,研究方向为可信计算、网络安全;张秀芳,博士,讲师,研究方向为网络安全;张桂玲,博士,教授,研究方向为可信计算、网络安全、图像处理。

http://kns.cnki.net/kcms/detail/61.1450.TP.20170313.1548.106.html

TP393

A

1673-629X(2017)05-0138-06

10.3969/j.issn.1673-629X.2017.05.029