网络安全日志可视化分析研究进展*

张 胜,赵 珏,陈荣元

1.湖南商学院 大数据与互联网创新研究院,长沙 410205

2.中南大学 信息科学与工程学院,长沙 410083

3.国防科技大学 计算机学院,长沙 410073

1 引言

近年来,随着计算机网络规模不断扩大,信息高速公路不断提速以及网络应用的不断增加,网络安全面临着越来越严峻的考验。特别是进入“大数据”时代以来,网络攻击呈现出大数据的“3 V”甚至“多V”特征:攻击规模越来越大(Volume),如分布式拒绝服务(distributed denial of service,DDoS)攻击,常常可以发动成千上万的设备同时攻击一台主机;攻击类型越来越多(Variety),新的攻击模式和病毒木马的变种让人防不胜防;攻击变化越来越快(Velocity),如一次有预谋的网络攻击往往包含多个步骤和多种应变的方案。纵观我国互联网网络安全态势,网络安全问题不断攀升,主要表现为:网络基础设施面临严峻挑战;网站被植入后门、网页仿冒事件等隐蔽性攻击事件呈增长态势,网站用户信息成为黑客窃取的重点;拒绝服务攻击仍然是严重影响我国互联网运行安全最主要的威胁之一,针对我国重要信息系统的高级持续性威胁(advanced persistent threat,APT)形势严峻[1]。横观世界各国情况,以亚太地区为例,情况惊人的类似,网站的篡改、仿冒,病毒、木马、恶意程序的感染,高等级网络入侵、攻击等成为主要问题[2]。国内外网络空间安全威胁的不断升级呼唤新型技术出现。

网络安全问题首先是人的问题,不管是网络威胁的发起、检测还是制衡,人的知识和判断始终处于主导地位,应用实例表明,在处理某些复杂的科学问题上,人类的直觉胜于机器智能,可视化、人机交互等在协同式知识传播和科学发现中起重要作用[3]。网络安全可视化(network security visualization)[4]是信息可视化中的一个新兴研究领域,它利用人类视觉对模型和结构的获取能力,将抽象的网络和系统日志以图形图像的方式展现出来,帮助分析人员分析网络状况,识别网络异常、入侵,预测网络安全事件发展趋势[5-6]。对网络日志进行可视化研究不但使安全威胁看得见、摸得着,在人和技术中间架起一座良好的沟通桥梁,保护着日益重要的网络空间,更加重要的是图形图像比枯燥的日志数据更容易被人识别和认同,为决策者制定网络安全政策提供可靠而形象的数据来源。

本文主要对网络安全日志可视化研究进展进行综述。第2章对传统的技术和日志分析技术进行了归纳,指出其不足;第3章通过定义网络安全日志可视化的三要素,给出了分析流程,阐述了各种图技术的特点和适合场景;第4章根据不同数据源特点对网络安全日志可视化系统进行了分类,重点阐述了代表作品的功能、所采用的图技术、具体实现方法、系统的特点和优势等;第5章总结并指出了未来的研究方向。

2 传统的网络安全技术及其数据源日志分析

针对安全威胁日益加剧的网络空间战争,业界开发出各种网络安全设备监控、分析、掌控网络环境,代表技术有:(1)防火墙(firewall),在网络边界对访问流量执行控制策略,主要目的是对网络内部资源进行保护,防止非授权或非法用户;(2)入侵检测和防御技术(intrusion detection system/intrusion prevention system,IDS/IPS),侦测并识别网络系统恶意行为,发现潜在的网络或主机攻击行为;(3)网络负载监控,发现、标识和分析网络流量负载,检测流中非正常的特征;(4)恶意代码检测,检测并及时清除系统中存在的恶意程序,保护主机和网络不受感染或减少系统所受损害;(5)主机与应用状态检测,致力于展示主机和应用的状态,作用是检查恶意应用和保证主机服务能力。

随着当今社会网络威胁不断呈现出复杂化、隐蔽化、扩大化态势,这些传统的网络安全技术虽然能够在一定程度上降低网络安全风险,但仍然无法完全满足“看得见,防得住,管得好,应得急”的网络安全目标。国际网络大环境的改变,要求网络安全制衡手段必须从过去的严密防控转变为符合当代需求的实时分析加响应。加强对传统技术的分析、改进,整合技术优势,弥补单一技术的不足,成为人们研究的方向和目标。

传统网络安全技术在实际运用中会产生海量日志文件,详见表1,网络的保护方式,攻防的足迹、效果和不足等有效信息往往隐藏在日志中。利用日志找出有效信息,对其进行深度分析挖掘成为解决问题的关键,但是传统的日志分析技术存在着诸多弊端[5,7-8]:

(1)缺乏对实时显示、分析和处理大规模网络数据有效管理的手段。海量告警或日志数据难以直接解读,且大部分研究仍然停留在离线分析上,造成安全管理效率低下。

(2)缺乏对真实威胁的有效感知和响应能力。日志数据中充斥着大量误报、漏报、重复报,真实威胁往往隐匿其中,安全事件应急响应无从保证。

(3)缺乏安全日志之间的协同分析。不同功能安全设备以各自方式独立工作,产生的安全数据较全局来说是片面和孤立的,如何解决大范围的复杂网络问题,让多个数据源、多种安全视图、多个管理员共同参与网络安全威胁分析是一个难题。

Table 1 Data source logs classification表1 数据源日志分类表

(4)网络安全设备的易用性和实用性低,日志难以解读。大部分网络安全系统都需要专业知识作为支撑,即使经验丰富的分析人员也无法全部掌握,网络安全设备的受众窄。

本文针对网络安全日志可视化分析技术进行阐述,在之前赵颖[7]、袁斌[8]、向宏[9]等人分别从安全问题、系统目标、数据特征等不同角度对网络安全可视化分析进行总结的基础上,拟从数据源日志(表1)、图技术(表2)、网络安全日志可视化分析系统(表3)三方面出发,按照从单源到多源,从单图到多图,从常规图到新颖图的思路,展开网络安全日志可视化技术与方法的研究。

3 网络安全日志可视化特征及图技术

本文把网络安全日志可视化用下面公式来诠释:

“人”包括决策层高度重视,管理层把控质量,执行层落实到位,其中安全团队(专家)实时有效的分析和快速的响应是关键;“事”指网络安全事件,主要包括事前预防,事中接管,事后处理,其中如何快速地掌握事件真相并做出响应是关键;“物”包括防火墙、IPS、防病毒、交换机、VPN(virtual private network)、堡垒机等网络安全设备,其中合理配置数据、调优、联动是关键。

从式(1)可以看出,网络安全日志可视化包括三要素,“人”是关键,“物”是基础,“事”是网络安全要查找和解决的目标。网络安全日志可视化研究首先要分析数据或日志(来自于“物”)结构,进行预处理,选择基本的视觉模型,建立数据到可视化结构的映射,不断改善表示方法,使之更容易视觉化并绘制视图,最后通过人机交互功能和“人”类认知能力来检测、识别、分类隐藏在数据中的有用信息(网络安全“事”件),从而提高感知、分析、理解和掌控网络安全问题的能力[10],如图1。

由于人类的生存环境是三维空间,作为人类感知世界的视觉系统也就很难脱离三维空间定式。同时由于人类感知模式的限制——对于多维抽象物体理解困难,人们对网络安全数据通常采用的方法是对多维抽象信息进行降维处理,映射到二维或者三维可视空间来实现网络信息的可视化,这些都依赖于可视化方法的不断发展和改进。

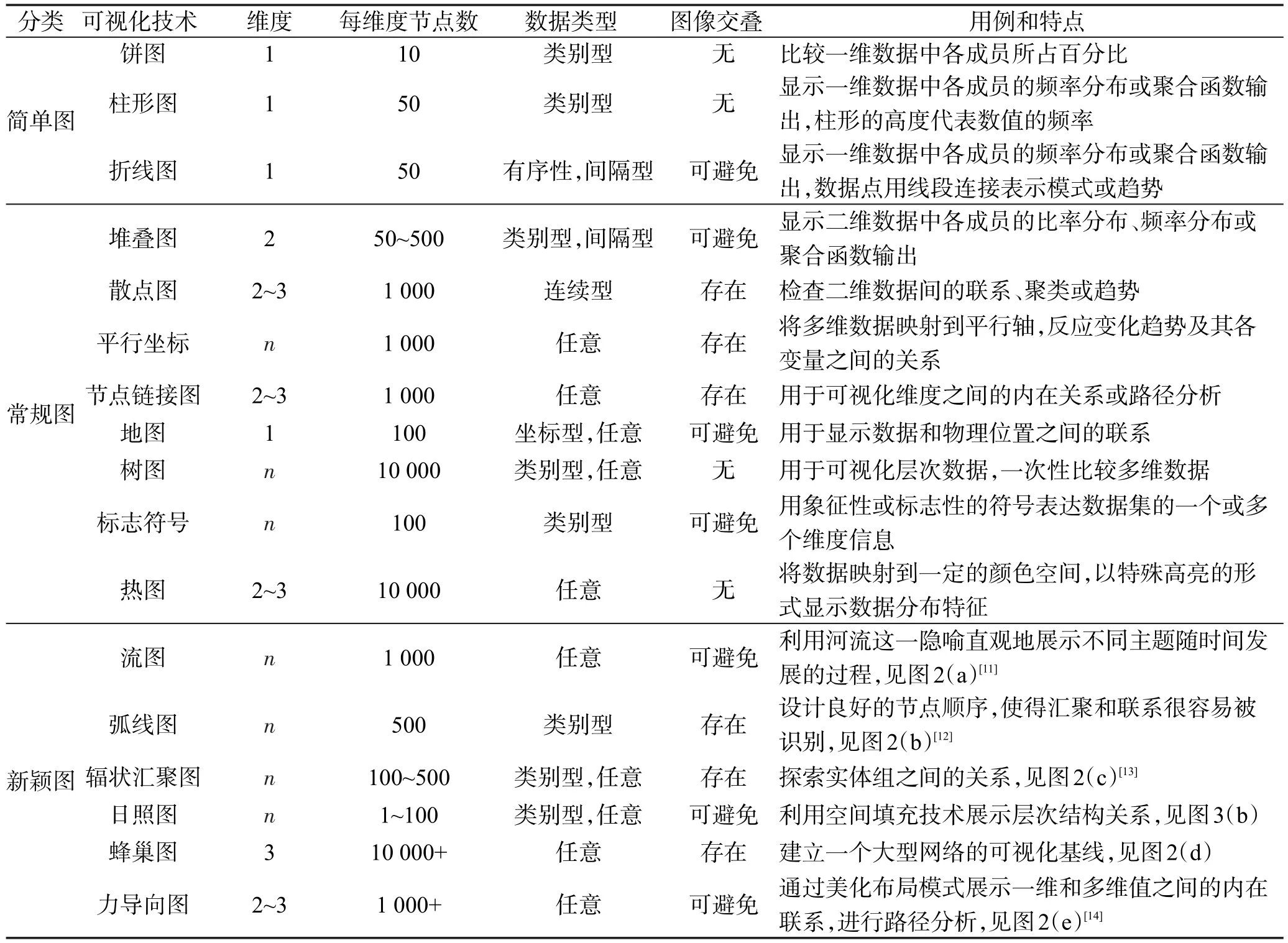

网络安全日志可视化最大的挑战是如何为既定的目标和数据源去选择合适的图技术。国内外很多学者已经提出了相当数量的多维可视化方法,根据这些技术出现的先后顺序以及应用的广度和新颖度,把网络安全可视图技术分为三类:基础图、常规图和新颖图,如表2。基础图是大家熟知的、容易使用的图形,包括饼图、直方图、线图以及它们的3D表示方法,这些图形简单明了,容易理解,适合于表达网络安全数据某些细节,经常作为补充说明图。由于基础图表达数据维度宽度和广度有限,经过不断的发展,涌现出一批经典的常规图技术,这些技术源于基础图,但表现的灵活性、适应性、扩展性要优于基础图。常规图技术不再是简单的图形映射,而是要尽量反映多维信息及其各维度之间的联系,目的是在人类脑海中建立多维抽象信息并对其进行认知,在低维空间中展现多维抽象信息的特征。在过去的15年里,图技术不断推陈出新,新颖图其设计之精巧、表现力之丰富,令人叹为观止,图中包含的信息意味深远。研究人员通过不断地改进图形布局模式,结合多种图形优势,创新构图方式,特别是在图形审美和可用性相结合方面进行了深入的研究,众多视觉元素,如文字、色彩、大小、形状、对比度、透明度、位置、方向等自由排列组合[15],交织组成动人的画卷,让人能够在有限的显示空间中获得更广的信息量、更直观的理解力、更优美的图形和更强的交互力。

Fig.1 Flow chart of network security logs visualization图1 网络安全日志可视化流程图

Table 2 Figure technique classification表2 图技术类型

4 网络安全日志可视化及主要研究方法

网络安全日志可视化分析是信息可视化中的一个新兴研究领域,它能有效解决传统分析方法在处理海量信息时面临的认知负担过重,缺乏全局认识,交互性不强,不能主动预测和防御等一系列问题。网络安全日志可视化系统分类如表3。

4.1 防火墙日志可视化

防火墙作为使用最为广泛的安全设备之一,对于阻断外部攻击作用明显。其面临的主要问题是:如何设置防火墙记录级别,既保证记录全面,又防止数据过于巨大;防火墙数据进出方向包括内部与外部接口的进与出4个方向,如何防止重复记录;防火墙规则配置困难,如何验证和审计规则的改变。防火墙可视化主要作用是简化防火墙操作,合理调整防火墙策略,发现网络出口的可疑日志,监控上网行为等。

Girardin等人[16]采用散点图显示防火墙日志,如图3(a),有色方块表示主机,方块的颜色表示不同的协议类型。数据点按时间顺序排列,相似的日志汇聚一起。该系统能清楚地显示日志中的共性和联系,用户可方便地观测出哪些进程刚被启动,哪些请求是可疑进程。Chao等人[17]采用三层可视化结构显示防火墙规则以及规则之间的联系,适合于大规模和多防火墙的超大网络,特别是在多防火墙系统中,防火墙规则的编辑、排序、发布都必须十分谨慎,否则会导致网络功能紊乱,该系统旨在帮助管理员事先发现并去除误配置。Mansmann等人[18]采用一种称作日照图(Sunburst)的技术显示防火墙规则,如图3(b),根节点在层次结构的中心,表示“对象组”,接下来的同心环依次排列防火墙动作(允许和拒绝)、协议(TCP、UDP)、主机地址、端口,该系统的主要功能是帮助管理员理解复杂的防火墙规则。FPC(firewall policy checker)[19]的主视图采用3D技术检查防火墙策略,如图3(c),3D球体的颜色表示异常类型,红色表示阴影异常,橙色表示冗余异常,暗黄色表示泛化异常,黄色表示关联异常。通过向下钻取球体,可以获取该异常的详细视图,该系统用于发现风险服务、非法服务和进行异常检查,具有快速处理大量规则的能力,降低了使用者的技术门坎。VAFLE(visual analytics of firewall log events)[20]采用聚类热图分析防火墙日志,热图矩阵可视采用时间×主机、时间×端口等组合用来发现活跃的服务或主机等,图3(d)用深色的热点显示了两天网络用量最高的主机,该系统通过增强互动的集群可视化视图进行异常检测和网络态势分析。

4.2 入侵系统日志可视化

入侵检测与防御系统主要用于发现网络或系统中是否有违反安全策略的行为和被攻击的迹象,帮助管理人员快速识别和抵御分布式拒绝服务、网络蠕虫及木马等攻击行为。但是入侵系统检测机制导致产生大量的重报、误报,海量日志数据使得管理人员无从下手,甚至忽略重要的警报,实时的安全响应无法保证。因此,网络入侵系统日志可视化主要功能是帮助分析人员降低认知负担,去除误报,提高检测攻击的能力。

Table 3 Network security logs visualization system classification表3 网络安全日志可视化系统分类

Snort View[21]采用的可视化技术是散点图和符号标志,见图4(a),系统由源地址、警报和源/目标3个面板组成,警报用不同的符号标记,颜色表示优先级。该系统适合于小型网络,用来帮助管理员降低误检测,检测隐含攻击和攻击序列。IDS Rainstorm[22]采用的可视化技术是散点图,见图4(b),系统由一个主视图(显示整个网络的表现)、一个缩放视图(显示用户选择的IP地址范围)组成。主视图由8列构成,每一列可显示连续的20位IP地址,整个视图可显示2.5个B类地址24小时的监控数据,报警的等级采用颜色表示。用户可以用主视图分析整个网络情况,发现可疑事件,用缩放视图获取详细攻击信息。系统用于发现异常的网络事件、蠕虫传播和僵尸网络。Vizalert[23]系统采用的可视化技术是雷达图,见图4(c),系统关注警报what、when和where三方面的特征,主视图在中间显示网络的拓扑,而周围的圆环用于显示不同的警报,圆环的长度表示时间,连线从圆环指向内部触发警报的主机。该系统能够提高检测、分析、处理网络攻击的速度,减小攻击影响。Avisa[24]采用的可视化技术为辐状图汇聚图,见图4(d),辐状图由外部环和内部弧构成,外环分为两部分,较小的一边用于显示网络警报分类,较大的一边用于显示子网或自定义的分组。弧用于显示报警,一边指向报警类型,另一边指向有关联的主机。该系统采用启发式算法,用来洞悉攻击模式,促进潜在数据的理解。Zhang等人[25]采用4种视图展示IDS的日志,甘特图显示服务器连接的变化状态,树图显示时间窗口内服务器报警数量,节点图表示事件间的关联,堆叠直方图统计服务器各指标参数。作者认为在大规模的网络中,通过多种可视化方法的互补,可以有效去除误报,同时,基于Web的开放平台能简化管理,提高研究人员协同分析的能力。Alsaleh等人[26]同样采用了多视图的方式,散点图基于日期、时间、攻击类型展示网络攻击,节点图基于地理位置、子网和IP地址展示,树图根据攻击类型分布IP地址,指环图(ring)和平行坐标用来统计较长时间内攻击源、类型、影响和数量。该系统用于帮助管理人员分析入侵原因和辅助决策。IDSPlanet[27]仿照天体运行,设计了空间环图响应警报的时间特性、受影响主机的行为模式、攻击目标的相关性等特征,图4(e)由空间环、警报球以及交互核心三部分组成,展示了60分钟内的警报细节,帮助管理员识别误报,分析攻击模式,理解不断发展的网络环境。Song等人[28]采用新颖的3D树图,运用机器学习方法从原始数据中抽取7个统计特征来鉴定不寻常的攻击,降低安全操作人员的工作强度。

Fig.3 Firewall logs visualization system图3 防火墙日志可视化系统

Fig.4 Network intrusion logs visualization system图4 网络入侵日志可视化系统

4.3 网络负载可视化

网络负载监控系统是对防火墙和入侵系统的一个重要补充,除了用于监控网络流量负载变化趋势外,还有一个重要功能是特征分析。由于端口扫描、拒绝服务攻击和恶意代码扩散在流量方面体现出一对一、一对多等特征,造成流量异常,流量监控可以帮助管理员快速准确发现网络攻击。网络流可视化面临的主要问题是:网络负载记录是OSI(open system interconnection)模型下层信息,缺乏应用层面细节,很多用途仅靠猜测,负载数据量大,实时过滤和分析困难。

Portall[29]是早期可视化网络数据包(packets)的系统,如图5(a),采用节点链接图深入挖掘与TCP连接相关的主机进程,实现分布进程的点对点可视化。视图采用两条平行节点,左边是客户机,右边是服务器,连线表示TCP连接。该系统用于可视化网络流量与主机进程的关系,善于发现广告软件与间谍软件。Visual[30]是另一款较早的作品,可视化对象同样是网络数据包,如图5(b),采用了散点图技术,用于展示内部主机与外部源的通信模式,内部网络用网格表示,每个网格表示一台主机,外部源用外部方块表示,方块的大小表示活动能力。该系统能够同时显示上千台主机的相对位置和活动,揭示端口和协议的使用情况。PortVis[46]可视化对象采用比网络数据包聚合性更好的网络流(netflow),使用散点图将网络活动映射到网格中的单元,主视图用256×256的网格指代65 536个网络端口号,X轴表示端口号高位,Y轴表示低位,节点的变化用颜色表示,蓝色表示低水平变化,红色表示高水平变化,而白色表示最大变化。该图能够用夸张的手段展示特定主机端口变化的细节信息。PCAV(parallel coordinate attack visualization)[31]采用平行坐标显示网络流,如图5(c),系统使用原IP地址、目标IP地址、目标端口、包平均长度等指标绘制平行轴,流的每个特征量用直线连接,通过形状特征分析特定的攻击模式。该系统能快速区分端口扫描、蠕虫感染、主机扫描、拒绝服务攻击等网络威胁。Flow-Inspector[32]采用了基于Java的Web应用显示网络流数据,用堆叠直方图进行数量统计,用力引导图(force directed graph)显示连接模式,用边捆绑技术(edge bundle)降低边交叉,用蜂巢(hive plot)图显示大规模的数据。该系统善于使用新颖的可视化技术展示网路流量,检测网络流的拓扑特征。Mikel等人[33]采用环图显示工业网络的流负载,外圈用颜色分类设备(蓝色为可编程工业控制器,绿色为控制服务器,紫色为人机界面,橙色为网络设备),内部弧颜色深浅表示攻击强度,图5(d)展示了正在遭受端口扫描的工业网络。NetflowVis采用了新颖的辐射布局和主题流图,如图5(e)所示,辐射布局图两端表示服务器组和客户机组,中间的流图显示了上传和下载的网络流,颜色表示不同的协议。该系统用来分析网络流模式和发现网络异常。

Fig.5 Network flow visualization system图5 网络负载可视化系统

4.4 主机状态日志可视化

主机状态日志可视化主要致力于展示主机和服务器的状态,包括网络状态、用户数、系统负载、异常进程等,主要作用是检查恶意软件和保证主机服务能力。一般由日志接收代理、数据库、过滤分析中心等几部分构成,由于收集代理不同,导致收集内容有所偏重;同时,信息传输和分析使用的数据格式不同,阻碍数据在不同平台及系统间自由交换。主机状态日志可视化主要解决日志格式不统一带来的理解差异,提高管理效率和质量。

Fig.6 Host status visualization system图6 主机可视化系统

早期的工作有Erbacher等人[35]提出的可视系统,如图6(a)所示,服务器绘制在图像中间,主机以同心圆的方式环绕着服务器,同一子网的主机和服务器更靠近一些,系统用不同的符号标识表示主机不同的属性,主机和服务器的连接类型用不同的线段表示,该系统目的是发现不确定的数据连接。Mansmann等人[36]采用了节点连接图展示主机行为,如图6(b),各种网络服务被排列在力引导布局视图上,被观察的节点通过虚拟弹簧连接相关服务,节点大小根据传输数据量的对数指标计算。该系统能监视主机行为,主机状态非正常变化被定义为可疑事件。之后,主机可视化不断发展,形成了可商用产品,如Mocha BSM实现对多种主机以及各种操作系统关键资源的自动监控,Visualized Management模块将主机实时运行情况以及多个主机参数以符号、时序图等方式展现出来,包括多个CPU中每CPU的利用率、物理内存和虚拟内存利用率、进程运行情况、进程优先级、网卡流量等,如图6(c),从而帮助管理员及时发现主机异常和故障隐患。CCGC(cyber command gauge cluster)[37]采用了仪表盘可视化技术,如图6(d),仪表盘上展示了现在和过去主机和网络状况因子,允许管理员审查网络状态和定位潜在的异常问题,通过下钻操作,还可以获得更丰富的信息,方便进行故障分析和网络补救。进入了云时代以后,我国阿里云、盛大云和腾讯云都推出了云可视化主机服务,采用企业级虚拟化云计算和管理平台,给用户提供了高性能、高可用、高安全、高弹性的云服务。同时,为了保证服务质量,系统都提供了可视化的资源使用情况监控平台,实时监测内存、CPU、存储、网络带宽的调整和变化,用户可随时随地掌握云服务质量,为用户调整、优化云服务,按需使用、按需付费提供了平台保证。吴頔等人[38]从时间、节点号、性能指标类型3个维度出发,如图6(e),提出了基于维度压缩与维度切面的云主机性能数据集可视化方法,应用动态时间规划和卷积神经网络实现离群节点自识别。

Fig.7 Multi-source fusion visualization system图7 多源融合可视化系统

4.5 多源大数据融合可视化

网络安全可视化系统经过近20年的发展,安全分析人员对该技术提出更高远的要求——对宏观网络态势的掌握。早期的系统关注某一类日志或某一种技术,试图从不同的角度发现网络中可能存在的安全问题,但是缺乏全局统筹,只能从局部考察网络,发现真实威胁方面不够理想和有效[47]。现代互联网的高复杂性带来了安全的高风险性,“大数据”网络呈现“3V”甚至“6V”特征,为了更全面地把握整个网络的运行状态和变化趋势,急需大数据分析和决策支持方法[48]。用可视化融合技术将海量日志数据在一张或几张高层次视图中显示出来,能在大数据时代有效管理和动态监控网络。从海量的、异构的、快速变化的网络安全日志中全面发现问题,并感知网络态势是当今网络安全的重要研究课题。

NAVA(network anomaly visualization and analysis)[39]可导入多种安全监测数据,如Netflow、Syslog、Firewall、IDS等,采用节点链接图、平行坐标、树图和甘特图等直观显示各种日志,如图7(a)所示,通过结合各种图形优势,为系统管理员和网络管理员提供时效性强的网络异常和成因分析工具。MVSec[40]对网络流、防火墙、主机状态日志进行分析,采用4种视图,如图7(b),热图显示网络拓扑和网络交通情况,雷达视图展示网络安全事件之间的关联,堆叠流视图调查多时间维度下的隐藏信息,矩阵图描绘端口活动特征。该系统主要用于监测整个网络,发现海量日志中隐藏的有价值信息,把握网络安全态势。在 VAST Challenge 2013 中,NOCturne[41]、AnNetTe[42]和SpringRain[43]融合了Netflow、IPS和Bigbrother共3种数据,采用了新颖的可视化技术展现网络安全态势。NOCturne使用了时间线、热图矩阵和地图,如图7(c);AnNetTe采用了时间线、辐状图和平行坐标;SpringRain采用了类似于雨水的热图显示网络安全元素。以上系统都很好地将多种数据源融合到几张高级视图,并提供了丰富的人机交互工具,让分析人员一目了然地发现问题和解决问题。Banksafe[44]同样使用多种数据源,以大数据分析为目的,使用树图显示所有主机活动,使用时间线挖掘IDS警报,主要用于发现网络运行趋势、可疑事件和攻击模式,是大规模网络安全数据可视化分析的突出代表。NSVAS(network security visualization analysis system)[45]设计了大规模网络的协同可视化方案和3D可视化模型布局算法,对于大规模、长时间跨度的网络安全数据具有较强的分析能力,能够有效识别不同类型的入侵访问,帮助用户快速发现异常行为和进行网络取证。VIGOR[50]用以分析来自多个公司的安全大数据,训练和识别经常被忽略的重要的(或严重的)安全事故,帮助公司识别安全盲点,通过相互比较解决共性问题。

5 总结与展望

由于现代网络面临的安全挑战更加复杂和艰巨,网络安全日志可视化将安全日志分析和可视化技术有效结合,充分利用人类对图像认知能力强和机器对数据处理性能高的特点,通过提供图形图像等交互性工具,提高了网络安全分析人员对网络问题的观测、分析、感知、理解和决策能力,有效地解决了传统分析方法认知负担重、缺乏全局意识、缺乏交互方式、缺乏预测和主动防御等一系列问题。前期虽然取得了一定的成绩,但是如何将可视化理念传递给观测者(以人为本)和有效地创建可视化原理和技术(以图为媒)仍然是研究的本质方向。

(1)如何实时处理大数据并发现知识。在大数据时代,具备处理海量复杂数据的可扩展性始终是可视化分析系统关注的中心议题,由于计算能力受到有限的时间和空间的制约,如何面向大数据进行数据清洗、转换,提高处理效率和速度仍然有许多发展空间。特别是网络瞬息万变,实时可视化对采集和预处理日志、图形绘制速度和人机交互响应提出了更高的要求。因此,应该以大数据存储、传输、治理为研究基础,针对网络安全大数据研究设计一体化收集、存储、整合数据平台。同时,发现知识感知网络态势,涉及态势的提取、理解和预测等方面,需要对正确合理的数据融合算法和关联算法、高速度高效率的并行计算和异步计算算法、基于因果关系和模式识别的预测算法继续进行分析和验证。

(2)如何提高感知和认知能力。人类的记忆容量、判断力、注意力和警觉性都是宝贵而有限的资源。尽管可视化可以充分利用人类视觉的认知能力,但人类大脑对事物的记忆终究是短暂有限的,迅速变换的画面场景并不适合于人类记忆的搜索,同时人类前几分钟的警觉性要远超于以后的时间段,执行视觉搜索只能维持数分钟时间。因此,设计出新颖的、易于感知的、以人为中心的探索式可视化分析系统尤为重要。在设计网络安全日志可视化分析系统时,应充分考虑人类行为,如人机交互习惯、认知心理学等问题,搭配文字、色彩、大小、形状、纹理、对比度、透明度、位置、方向等多元素,以提高人眼的感知和避免视觉疲劳。同时,搭建多数据源、多视图和多人的协同分析环境,促进解决单个体环境感知和认知能力不足的问题。

(3)如何降低显示能力的局限性。可视化设计者往往在屏幕显示之外要承担大量的工作,屏幕分辨率限制了想要表达信息的丰富度。庞大数据量的网络安全日志不但导致了可视化系统的可伸展性问题,甚至会导致显示出现闭塞和拥挤现象。而一切企图全方位显示数据集的方法更是远离现实的,它将弱化可视化的力量,从而降低人类视觉系统感知潜在数据模式和趋势的能力。可视化设计者首先要降低图像闭塞性(occlusion),专注于开发新颖的图技术和模式,如力引导算法(force directed algorithm)、径向布局(radial layout)等,提高图像自身的有序性和自控性,以人眼易接受的方式解决视觉混乱;其次,大力发展新的显示技术,如虚拟现实、3D投影技术,充分利用人类可感知的媒介,在三维空间中容纳安全大数据多维特征。

(4)如何进一步完善可视化理论体系。可视化理论体系较广,包括可视化基础理论、可视化应用、可视化研究等。由于网络安全可视化理论缺乏成熟的数学模型,其中一些环节并不成熟,如可视化测评,由于可视化分析主观性较强,仅靠少量用户的评价,难以进行有效性验证和评估。因此,可视化测评指标应该包括功能、有效性、效率、交互界面、可扩展性、计算能力等,需一步完善现场测试、案例研究和专家评估等方法。同时,物联网、云计算和软件定义网络(software defined network,SDN)的出现,给网络安全可视化带来了新的挑战和机遇,如物联网拓扑的展示、物体实时监控以及个人隐私安全问题,云计算的虚拟机迁徙和按需索取问题,软件定义网络的配置控制信息可视化以及多控制器问题等。新的时代呼吁新理论来指导实际,下一步将面向安全大数据开展新的数据组织、计算理论、大规模图理论、可视分析等标准化研究,并围绕实际的网络安全威胁问题求解出新的工作流程和研究范式,从而为网络大数据时代筑起“安全大门”。

[1]Cncert/Cc.A survey on Chinese Internet network security situation in 2011-2015[EB/OL].(2016-04-01)[2016-07-01].http://www.cert.org.cn.

[2]APCERT.APCERT annual report 2015[EB/OL].(2016-05-10)[2016-07-01].http://www.apcert.org.

[3]Chen Wei,Shen Zeqian,Tao Yubo.Data visualization[M].Beijin:Publishing House of Electronics Industry,2013.

[4]Becker R A,Eick S G,Wilks A R.Visualizing network data[J].IEEE Transactions on Visualization and Computer Graphic,1995,1(1):16-28.

[5]Lv Liangfu,Zhang Jiawan,Sun Jizhou,et al.Survey of network security visualization techniques[J].Journal of ComputerApplications,2008,28(8):1924-1927.

[6]Shiravi H,Shiravi A,Ghorbani A A.A survey of visualization systems for network security[J].IEEE Transactions on Visualization and Computer Graphics,2012,18(8):1313-1329.[7]Zhao Ying,Fan Xiaoping,Zhou Fangfang,et al.A survey on network security data visualization[J].Journal of Computer-Aided Design&Computer Graphics,2014,26(5):687-697.

[8]Yuan Bin,Zou Deqing,Jin Hai.Network security visualization:a survey[J].Journal of Cyber Security,2016,1(3):10-20.

[9]Xiang Hong,Zhang Yu,Hu Haibo.Big data and security visualization[J].Journal of Chongqing University,2016,39(2):71-81.

[10]Zhang Tianye,Wang Xumeng,Li Zongzhuang,et al.A survey of network anomaly visualization[J].Science China:Information Sciences,2017,60(12):121101.

[11]Zhao Ying,Fan Xiaoping,Zhou Fangfang,et al.Study on collaborative visual analysis of large scale network security data[J].Journal of Frontiers of Computer Science and Technology,2014,8(7):848-857.

[12]Sanchez G.Arc diagrams in R:Les Miserables[EB/OL].(2016-10-20).https://www.r-bloggers.com/arc-diagrams-inr-les-miserables/.

[13]Zhang Sheng,Shi Ronghua,Zhou Fangfang.A visualization scheme based on radial panel in intrusion detection system[J].Computer Engineering,2014,40(1):15-19.

[14]Bohnacker H,Gross B,Laub J,et al.Generative design:visualize,program,and create with processing[M].Princeton:PrincetonArchitectural Press,2012.

[15]Manuel L.Visual complexity:mapping patterns of information[M].Princeton:PrincetonArchitectural Press,2011.

[16]Girardin L,Brodbeck D.A visual approach for monitoring logs[C]//Proceedings of the 12th Conference on Systems Administration,Boston,Dec 6-11,1998.Berkeley:USENIX Association,1998:299-308.

[17]Chao C S,Yang S J H.A novel three-tiered visualization approach for firewall rule validation[J].Journal of Visual Languages&Computing,2011,22(6):401-414.

[18]Mansmann F,Göbel T,Cheswick W R.Visual analysis of complex firewall configurations[C]//Proceedings of the 9th International Symposium on Visualization for Cyber Security,Seattle,Oct 15,2102.New York:ACM,2012:1-8.

[19]Kim U H,Kang J M,Lee J S,et al.Practical firewall policy inspection using anomaly detection and its visualization[J].Multimedia Tools&Applications,2014,71(2):627-641.

[20]Ghoniem M,Shurkhovetskyy G,Bahey A,et al.VAFLE:visual analytics of firewall log events[C]//Proceedings of the Visualization and Data Analysis,San Francisco,Feb 3-5,2014.Bellingham:SPIE,2014:164-167.

[21]Koike H,Ohno K.SnortView:visualization system of Snort logs[C]//Proceedings of the 2004 ACM Workshop on Visualization and Data Mining for Computer Security,Washing-ton,Oct 29,2004.New York:ACM,2004:143-147.

[22]Abdullah K,Lee C P,Conti G J,et al.IDS RainStorm:visualizing IDS alarms[C]//Proceedings of the 2nd International Workshop on Visualization for Cyber Security,Minneapolis,Oct26,2005.Washington:IEEEComputerSociety,2005:1-10.

[23]Livnat Y,Agutter J,Moon S,et al.A visualization paradigm for network intrusion detection[C]//Proceedings of the 6th Annual IEEE SMC Information Assurance Workshop,New York,Jun 15-17,2005.Piscataway:IEEE,2005:92-99.

[24]Shiravi H,Shirav A,Ghorbani A A.IDS alert visualization and monitoring through heuristic host selection[C]//LNCS 6476:Proceedings of the 12th International Conference on Information and Communications Security,Barcelona,Dec 15-17,2010.Berlin,Heidelberg:Springer,2010:445-458.

[25]Zhang Tao,Liao Qi,Shi Lei.Bridging the gap of network management and anomaly detection through interactive visualization[C]//Proceedings of the 2014 IEEE Pacific Visualization Symposium,Yokohama,Mar 4-7,2014.Washington:IEEE Computer Society,2014:253-257.

[26]Alsaleh M,Alarifi A,Alqahtani A,et al.Visualizing Web server attacks:patterns in PHPIDS logs[J].Security&Communication Networks,2015,8(11):1991-2003.

[27]Shi Yang,Zhang Yaoxue,Zhou Fangfang,et al.IDSPlanet:a novel radial visualization of intrusion detection alerts[C]//Proceedings of the 9th International Symposium on Visual Information Communication and Interaction,Dallas,Sep 24-26,2016.New York:ACM,2016:25-29.

[28]Song J,Itoh T,Park G,et al.An advanced security event visualization method for identifying real cyber attacks[J].Applied Mathematics&Information Sciences,2017,11(2):353-361.

[29]Fink G A,Muessig P,North C.Visual correlation of host processes and network traffic[C]//Proceedings of the 2005 IEEE Workshop on Visualization for Computer Security,Minneapolis,Oct 26,2005.Washington:IEEE Computer Society,2005:11-19.

[30]Ball R,Fink G A,North C.Home-centric visualization of network traffic for security administration[C]//Proceedings of the 2004 ACM Workshop on Visualization and Data Mining for Computer Security,Washington,Oct 29,2004.New York:ACM,2004:55-64.

[31]Choi H,Lee H,Kim H.Fast detection and visualization of network attacks on parallel coordinates[J].Computers&Security,2009,28(5):276-288.

[32]Braun L,Volke M,Schlamp J,et al.Flow-inspector:a framework for visualizing network flow data using current Web technologies[J].Computing,2014,96(1):15-26.

[33]Iturbe M,Garitano I,Zurutuza U,et al.Visualizing network flows and related anomalies in industrial networks using chord diagrams and whitelisting[C]//Proceedings of the 11th Joint Conference on Computer Vision,Imaging and Computer Graphics Theory and Applications,Rome,Feb 27-29,2016.Setúbal:SciTePress,2016:101-108.

[34]He Likun,Tang Binbin,Zhu Min,et al.NetflowVis:a temporal visualization system for netflow logs analysis[C]//LNCS 9929:Proceedings of the 13th International Conference on Cooperative Design,Visualization and Engineering,Sydney,Oct 24-27,2016.Berlin,Heidelberg:Springer,2016:202-209.

[35]Erbacher R F,Walker K L,Frincke D A.Intrusion and misuse detection in large-scale systems[J].IEEE Computer Graphics andApplications,2002,22(1):38-48.

[36]Mansmann F,Meier L,Keim DA.Visualization of host behavior for network security[C]//Proceedings of the 2007 Workshop on Visualization for Computer Security,Sacramento,Oct 29,2007.Berlin,Heidelberg:Springer,2008:187-202.

[37]Erbacher R F.Visualization design for immediate high-level situational assessment[C]//Proceedings of the 9th International Symposium on Visualization for Cyber Security,Seattle,Oct 15,2012.New York:ACM,2012:17-24.

[38]Wu Di,Wang Lina,Yu Rongwei,et al.Multidimensional data visualization in cloud platform security monitoring[J].Journal of Shandong University:Natural Science,2017,52(6):56-63.

[39]Liao Qi,Li Ting.Effective network management via dynamic network anomaly visualization[J].International Journal of Network Management,2016,26(6):461-491.

[40]Zhao Ying,Liang Xing,Fan Xiaoping,et al.MVSec:multiperspective and deductive visual analytics on heterogeneous network security data[J].Journal of Visualization,2014,17(3):181-196.

[41]Benson J R,Ramarajan R.NOCturne:a scalable large format visualization for network operations[C]//Proceedings of the IEEE VAST Challenge:Mini Challenge 2,Atlanta,Jul 11,2013.Piscataway:IEEE,2013:1-2.

[42]Chen Siming,Merkle F,Schaefer H,et al.AnNetTe collaboration oriented visualization of network data[C]//Proceedings of the IEEE VAST Challenge:Mini Challenge 3,Atlanta,Jul 11,2013.Piscataway:IEEE,2013:1-2.

[43]Promann M,Ma YA,Wei Shuang,et al.SpringRain:an ambient information display[C]//Proceedings of the 2013 IEEE VAST Challenge:Mini Challenge 2,Atlanta,Jul 11,2013.Piscataway:IEEE,2013:5-6.

[44]Fischer F,Fuchs J,Mansmann F,et al.BANKSAFE:visualanalytics for big data in large-scale computer networks[J].Information Visualization,2015,14(1):51-61.

[45]Jiang Hongyu,Wu Yadong,Sun Mengxin,et al.Research on fusion and visual analytic method of multi-source network security data logs[J].Journal of Southwest University of Science and Technology:Natural Science Edition,2017,32(1):70-77.

[46]McPherson J,Ma K L,Krystosk P,et al.PortVis:a tool for port-based detection of security events[C]//Proceedings of the 2004 ACM Workshop on Visualization and Data Mining for Computer Security,Washington,Oct 29,2004.New York:ACM,2004:73-81.

[47]Gong Jian,Zang Xiaodong,Su Qi,et al.Survey of network security situation awareness[J].Journal of Software,2017,28(4):1010-1026.

[48]Carrascosa I P,Kalutarage H K,Huang Y.Data analytics and decision support for cybersecurity[M].Berlin,Heidelberg:Springer,2017.

[49]Humphries C,Prigent N,Bidan C,et al.ELVIS:extensible log visualization[C]//Proceedings of the 10th Workshop on Visualization for Cyber Security,Atlanta,Oct 14,2013.New York:ACM,2013:9-16.

[50]Pienta R,Hohman F,Endert A,et al.VIGOR:interactive visual exploration of graph query results[J].IEEE Transactions on Visualization and Computer Graphics,2018,24(1):215-225.

附中文参考文献:

[1]Cncert/Cc.2015年我国互联网网络安全态势综述[EB/OL].(2016-04-01)[2016-07-01].http://www.cert.org.cn.

[3]陈为,沈则潜,陶煜波.数据可视化[M].北京:电子工业出版社,2013.

[5]吕良福,张加万,孙济洲,等.网络安全可视化研究综述[J].计算机应用,2008,28(8):1924-1927.

[7]赵颖,樊晓平,周芳芳,等.网络安全数据可视化综述[J].计算机辅助设计与图形学学报,2014,26(5):687-697.

[8]袁斌,邹德清,金海.网络安全可视化综述[J].信息安全学报,2016,1(3):10-20.

[9]向宏,张瑜,胡海波.大数据与安全可视化[J].重庆大学学报,2016,39(2):71-81.

[11]赵颖,樊晓平,周芳芳,等.大规模网络安全数据协同可视分析方法研究[J].计算机科学与探索,2014,8(7):848-857.

[13]张胜,施荣华,周芳芳.入侵检测系统中基于辐射状面板的可视化方法[J].计算机工程,2014,40(1):15-19.

[38]吴頔,王丽娜,余荣威,等.面向云平台安全监控多维数据的离群节点自识别可视化技术[J].山东大学学报:理学版,2017,52(6):56-63.

[45]蒋宏宇,吴亚东,孙蒙新,等.多源网络安全日志数据融合与可视分析方法研究[J].西南科技大学学报:自然科学版,2017,32(1):70-77.

[47]龚俭,臧小东,苏琪,等.网络安全态势感知综述[J].软件学报,2017,28(4):1010-1026.