园区网中DHCP应用的安全研究与仿真

欧 坤,陈 玲,苏小松

(1.芜湖职业技术学院 网络工程学院,安徽 芜湖 241003;2.合肥学院 生物与环境工程系,安徽 合肥 230601;3.合肥市阳光中学,安徽 合肥 230001)

园区网是企业、工业和高校园区组成的局域网络,它是园区信息化、数字化通信的重要基础设施[1].DHCP(动态主机配置协议)[2]是园区网络中应用最广泛的一种服务,它为终端用户提供了统一使用网络的凭证——IP地址;在园区网络中部署DHCP应用简化了网络管理人员对接入终端的管理,提高了企事业员工使用网络的效率.

近年来,随着终端智能化的演进、无线WIFI技术的进步,终端用户在园区网络中使用网络的需求激增[3].伴随着终端用户接入数量的增多,园区网中DHCP应用的安全亦面临着严峻的挑战[4-5].

(1)功能层面

用户私设静态IP,造成IP地址冲突,导致业务部门的一些业务中断.

DHCP服务器受到园区网内部攻击(如DHCP欺骗,DHCP Flood等),造成IP地址枯竭、服务器宕机等,影响整个网络的使用.

园区网用户受到内部ARP欺骗攻击,导致重要部门的信息泄露,给企事业部门造成较大损失.

(2)非功能层面

容灾备份,园区网中DHCP服务器异常,无法提供服务,导致全网中断,企事业单位蒙受损失.

负载均衡,园区网中DHCP服务器应对极速爆发流量请求时,受到基础网络或是服务器功能所限响应速度慢,难以提高质量服务.

经分析,园区网络中DHCP应用涉及的安全挑战,有些是终端用户的原因,但更多的是DHCP应用功能设计不完善导致的.由于DHCP协议本身没有提供任何关于应用的安全保障,因此,客观上,如何为园区网络提供安全、可靠、健壮、免受攻击的DHCP应用是网络部署和相关人员亟待解决的问题.针对上述园区网中DHCP应用的安全问题,各公司、高校和科研院所均做了相关的研究和尝试,文献[6]通过ACL过滤接入层交换机相关UDP端口的报文,解决用户私设IP、造成IP地址冲突问题,此类方案适用于简单的扁二层结构网络,配置工作量大,且随着网络规模的扩大,通过ACL过滤,容易过渡消耗接入层交换机的CPU,导致网络变慢;文献[7-9]从系统设计的角度,修改或是完善DHCP服务组件和配置,实现DHCP在校园网络应用中提供IP和接入认证、防止ARP攻击和DOS攻击的目标,但这种方法操作难度大,随着网络不同,需要完善DHCP相关组件,也不具有普适性;文献[10-12]提出使用IP DHCP Snooping、DAI(Dynamic ARP Inspection)和IPSG(IP Source Guard)技术,解决IP地址冲突和ARP欺骗的思路,通过DHCP Snooping解决DHCP应用安全是当前流行的思路,但是上述方案没有考虑到容灾备份对网络的影响;文献[13-15]设计了DHCP热备组,从服务器容灾备份的角度设计DHCP安全应用,此种方案是DHCP应用可靠的保障,但是没有从功能的角度去分析DHCP应用的威胁.

综合上面的研究和分析,笔者认为,园区网络中在为用户提供接入方便、安全可靠、服务保证的DHCP应用时,从安全角度应同时满足上述功能性和可靠性的要求,故本例使用 DHCP Snooping,结合 DAI、IPSG、FailOver等技术为用户提供一个简单、高效、安全、可靠的DHCP安全应用的解决方案.

1 DHCP应用安全技术研究

1.1 DHCP Snooping[16-17]

DHCP Snooping称为DHCP窥探,是DHCP的一种安全特性,配置了DHCP Snooping功能的交换机通过截获DHCP协议工作过程的相关报文[2]生成DHCP Snooping绑定表,此表包括客户端MAC、获得的IP地址、交换机的端口和所属VLAN等相关信息,通过这张绑定表中MACIPPORTVLAN ID的对照关系,保证了唯合法的DHCP用户方可使用网络.DHCP Snooping将开启了DHCP服务的交换机的端口分为trusted和untrusted两种状态,只有交换机接口状态为trusted才可转发DHCP的报文;此时,DHCP Snooping技术在DHCP Client和DHCP Server间建立一层防护网,保障两者的安全.以DHCP Snooping绑定表为基础,辅助DAI,IPSG技术可以抑制用户私设IP地址、ARP攻击和中间人攻击,保障园区网络的安全.

1.2 DAI[11,18]

DAI(Dynamic ARP Inspection)即动态ARP监测,它以DHCP Snooping绑定表为基础,将收到ARP报文的SMAC,SIP,PORT和VLAN ID的相关信息与DHCP Snooping绑定表中各项对比,将合法ARP报文转发,非法的ARP报文丢弃,以防止ARP欺骗攻击.

1.3 IPSG

IPSG(IP Source Guard)即IP源保护,它是一种基于MAC/IP/PORT绑定表的过滤技术.它以DHCP Snooping绑定表中的信息为依据,对接入层交换机的PORT、IP、MAC的一致性进行校验,若三者信息不统一则丢弃这些数据包.换言之,IPSG就是把PORTMAC-IP这三者绑定起来,通过IPSG技术可以过滤非法IP地址,抑制终端用户私设IP地址.因此可解决IP地址冲突的问题,防止用户在部署了DHCP应用的园区网络中私设静态IP而形成IP地址冲突,造成业务网络中断的问题.

1.4 FailOver[19]

园区网络中DHCP应用安全的非功能的要求主要表现在服务器可靠性方面,如DHCP服务器的负载、容灾和备份.为了防止DHCP服务器意外宕机导致业务网络不可用或是整个网络中DHCP Client因无法获得IP地址导致网络中断,园区网络中通常同时部署多个DHCP服务器.

FailOver协议是DHCP服务器的备份协议,它将园区网络中工作的DHCP服务器角色分为Primary和Secondary,Primary DHCP服务器为网络中DHCP Client提供服务,当其宕机或不可访问时,Secondary DHCP服务器实时接管其工作,从而确保了园区网络中的DHCP服务可用.

FailOver协议为同一园区网中的两个DHCP服务器提供信息同步,即相互协作的主备服务器间通过交互租期变化等相关信息确保IP地址的租期信息库中数据的一致性.

针对上述DHCP应用安全的研究和分析发现,在园区网络中合理的配置DHCP Snooping的相关功能与DAI和IPSG配合使用可以应对DHCP Server和DHCP Client的诸多攻击和挑战;应用DHCP FailOver协议可以保障DHCP Server的可靠性要求.因此,本例将这四种技术在学院网络部署中结合使用,既满足了DHCP应用安全功能的要求,也保证了DHCP应用容灾安全要求,为DHCP应用在园区网络中安全应用提供了一种思路.

2 DHCP应用安全仿真实验

在我国“中国制造2025”、“一带一路”等政策的背景下,在“互联网+”的理念下产业的转型升级与行业信息化融合发展[20],进一步推动企事业单位信息化的建设进程.计算机网络为信息化的发展与建设提供了通信的支持,而园区网络中部署的DHCP应用是网络连通的必要条件,因此网络中DHCP应用的安全是园区网络乃至企事业单位信息化建设的重中之重.因此在园区网络中DHCP的应用安全也是网络部署运维中需要重点关注的.

2.1 DHCP应用安全仿真实验设计

在本例中,从DHCP应用在园区网中涉及的安全挑战为依据,以芜湖职业技术学院网络部署为基础设置了DHCP应用安全,通过在学院信息中心的核心交换上配置DHCP Snooping的相关功能保护DHCP服务器免受攻击;在网络工程学院各楼层的接入交换机上部署DAI和IPSG保护接入客户端的安全.同时,为防止意外导致的服务器宕机,本例应用Failover协议为学院的DHCP Server部署了主备服务器,打造了学院的DHCP应用容灾负载系统.

2.1.1 设备列表

表1 仿真实验主要设备列表

2.1.2 DHCP应用安全的仿真网络拓扑

图1 DHCP Snooping实验拓扑图

本例DHCP应用安全的仿真重点是以网络工程学院、公共管理学院与信息中心组成的网络,华为的两台S5700作为核心交换与二级学院的华为S3700分布交换机相连,核心层与分布层相连做了二层冗余与防环,接入层S3700交换机上连二级学院分布交换,下连各办公室和实验实训室,信息中心服务器选用了H3C的2台UIX R390X G2,作为DHCP应用的主和备服务器,其具体拓扑如图1所示.

2.1.3 DHCP的应用安全仿真实验关键模块实现

本例DHCP应用安全仿真关键模块包括核心、分布和接入层交换的DHCP Snooping的配置、接入层交换的DAI、IPSG的配置和DHCP FailOver的相关配置.

2.1.3.1 DHCP Snooping的配置

园区网络中DHCP应用面临着非法用户的诸多攻击和威胁[21],具体包括(1)DHCP Server的欺骗攻击,指用户私设DHCP服务器,非法应答DHCP交互报文,其他用户将获得非法IP,导致无法使用正常网络;(2)DHCP非法用户攻击,如DHCP网络区域中静态IP用户通过冒充DHCP Server、伪造DHCP Request报文对合法用户实施的攻击;(3)DHCP报文泛洪攻击,指DHCP网络中非法用户短期内向DHCP Server设备发送大量的DHCP报文,导致其硬件计算资源巨损,严重影响DHCP应用的攻击方式;(4)DHCP Server DOS攻击,其特点是攻击者伪造大量DHCP Discover报文通过接口向DHCP Server请求IP地址,造成DHCP地址池的IP地址耗尽,无法分配IP地址给合法用户.

上述攻击对园区网DHCP应用安全造成较大威胁,DHCP Snooping的相关配置可以有效抑制上述攻击,减少威胁.在本例中通过开启DHCP Snooping功能,为交换机的相关接口配置状态为trusted,确保DHCP客户端从合法的DHCP服务器获取IP地址防止DHCP Server欺骗;通过配置ARP与DHCP Snooping的联动功能,保证DHCP用户在异常下线时实时更新绑定表;取消DHCP Snooping用户位置迁移功能,防止DHCP Snooping绑定表被假冒的DHCP Discover报文刷新,造成合法用户下线;为防止DHCP非法用户攻击,配置了交换机依据DHCP Snooping绑定表生成接口的静态MAC表项功能;为防止仿冒DHCP报文攻击,配置对DHCP报文与DHCP Snooping绑定表匹配检查的功能;配置DHCP报文处理的最大允许速度,并设置了告警和丢弃的阈值以防止DHCP报文泛洪攻击;配置交换机允许接入的用户数量等防止DHCP Server DOS攻击等,关键配置如下:

[S5700_COR1]

/*开启DHCP Snooping功能*/

[S5700_COR1]dhcp snooping enable

/*以下命令开启DHCP中继设备的上行端口(连接DHCP服务器的接口)设置为dhcp snooping trusted状态*/

[S5700_COR1]interface GigabitEthernet 0/0/5

[S5700_COR1-GigabitEthernet0/0/5]dhcp snooping enable

[S5700_COR1-GigabitEthernet0/0/5]dhcp snooping trusted

/*以下命令,防止DHCP Server欺骗攻击,设置了ARP与DHCP Snooping的联动、用户下线时及时更新DHCP snooping绑定表、DHCP报文与绑定表匹配检查和DHCP报文的处理速度等*/

[S5700_COR1]arp dhcp-snooping-detect enable

[S5700_COR1]dhcp snooping user-offline remove mac-address

[S5700_COR1]undo dhcp snooping user-transfer enable

[S5700_COR1]dhcp snooping check dhcp-rate enable

[S5700_COR1]dhcp snooping check dhcp-rate 80/*以下命令防止非法DHCP用户攻击*/

[S5700_COR1-port-group-cor1]dhcp snooping enable

[S5700_COR1-port-group-cor1] dhcp snooping check dhcp-request enable

[S5700_COR1-port-group-cor1] dhcp snooping sticky-mac

/*以下命令防止DHCP报文泛洪攻击,配置了DHCP报文的处理速度、dhcp-giaddr/dhcp-chaddr/dhcp-reply等报文的告警和阈值;DHCP Server DOS攻击,配置了接口允许的最大用户数、检查dhcp request报头MAC等功能*/

[S5700_COR1-port-group-cor1] dhcp snooping check dhcp-rate enable

[S5700_COR1-port-group-cor1] dhcp snooping check dhcp-rate 90

[S5700_COR1-port-group-cor1] dhcp snooping check dhcp-giaddr enable

[S5700_COR1-port-group-cor1] dhcp snooping check dhcp-chaddr enable

[S5700_COR1-port-group-cor1] dhcp snooping max-user-number 20

[S5700_COR1-port-group-cor1] dhcp snooping alarm dhcp-request enable

[S5700_COR1-port-group-cor1] dhcp snooping alarm dhcp-request threshold 150

[S5700_COR1-port-group-cor1] dhcp snooping alarm dhcp-chaddr enable

[S5700_COR1-port-group-cor1] dhcp snooping alarm dhcp-chaddr threshold 150

[S5700_COR1-port-group-cor1] dhcp snooping alarm dhcp-reply enable

[S5700_COR1-port-group-cor1] dhcp snooping alarm dhcp-reply threshold 150

2.1.3.2 DAI和IPSG的配置

园区网络中亦会受到ARP欺骗的攻击[18],在接入层网络中,用户双方使用ARP交互报文获得对方的MAC地址,进而通信.因ARP协议无确认机制,固一些非法用户通过伪造ARP reply报文,致使接入层交换设备MAC-Address-Table表项和用户的ARP缓存表项错误,导致用户双方将彼此的交互报文发给伪造ARP报文的非法用户,形成第三者窃听,造成用户信息的外泄.DAI和IPSG技术可以预防园区网络中ARP攻击,它们是网络逻辑结构中接入层的技术,应配置在接入层的交换机上,以DHCP Snooping绑定表为依据,通过检查ARP报文和IP报文合法性来确保DHCP Client的安全[22],本例中的具体配置如下.

/*以下命令配置了一个接入层交换机(NFloor1)连接客户端的接口组fdown*/

[NFloor1]port-group fdown

[NFloor1-port-group-fdown]group-member Ethernet 0/0/1 to Ethernet 0/0/20

[NFloor1-port-group-fdown]port link-type access

[NFloor1-port-group-fdown]port default vlan 20

/*开启DHCP Snooping功能,并配置接入层交换机连接分布层交换机接口状态为trusted*/

[NFloor1]dhcp snooping enable

[NFloor1]interface GigabitEthernet 0/0/1

[NFloor1-GigabitEthernet0/0/1]dhcp snooping enable

[NFloor1-GigabitEthernet0/0/1]dhcp snooping trusted

/*以下命令开启DAI功能,防止Arp和中间人攻击*/

[NFloor1]port-group fdown

[NFloor1-port-group-fdown]dhcp snooping enable

[NFloor1-port-group-fdown]arp anti-attack check user-bind enable

[NFloor1-port-group-fdown]arp anti-attack check user-bind check-item ip-address mac-address vlan

/*以下命令开启IPSG功能,用户私设IP*/

[NFloor1-port-group-fdown]ip source check userbind enable

[NFloor1-port-group-fdown]ip source check userbind check-item ip-address mac-address vlan

2.1.3.3 DHCP FailOver的配置

本例中DHCP FailOver为确保校园网络中DHCP应用的可靠性,配置了主备DHCP Server和负载

均衡;Primary DHCP服务器的FailOver主要配置,FailOver名字为Fdhcp,监听的IP和TCP端口号、Secondary DHCP Server地址和负载均衡,具体如表2:

表2 DHCP Failover主要配置表

3 测试分析

本例对DHCP应用安全的仿真是从DHCP应用服务器的容灾备份、负载均担角度配置DHCP FailOver的主备组,并为特殊设备配置了静态绑定地址;从DHCP的服务器和客户端免受攻击的角度配置了DHCP Snooping、DAI和IPSG.

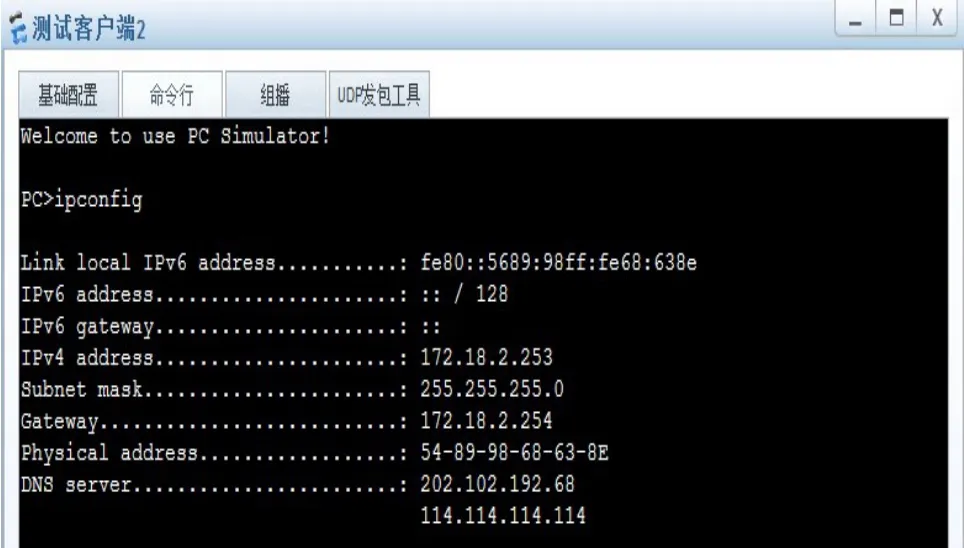

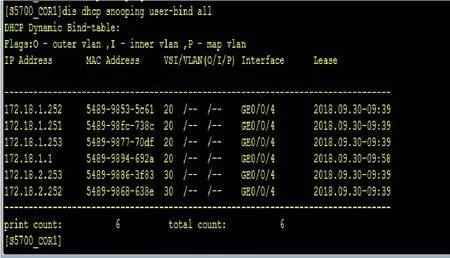

3.1 地址获取测试

图2和图3是测试客户端获得地址池中的地址截图;图4是在核心交换机S5700_COR1上生成的DHCP Snooping绑定表的截图,从表中可以看出IP地址、MAC、VLAN ID和端口号的对照关系列表.

图2 客户端测试图

图3 静态绑定客户端测试图

图4 DHCP Snooping绑定表图

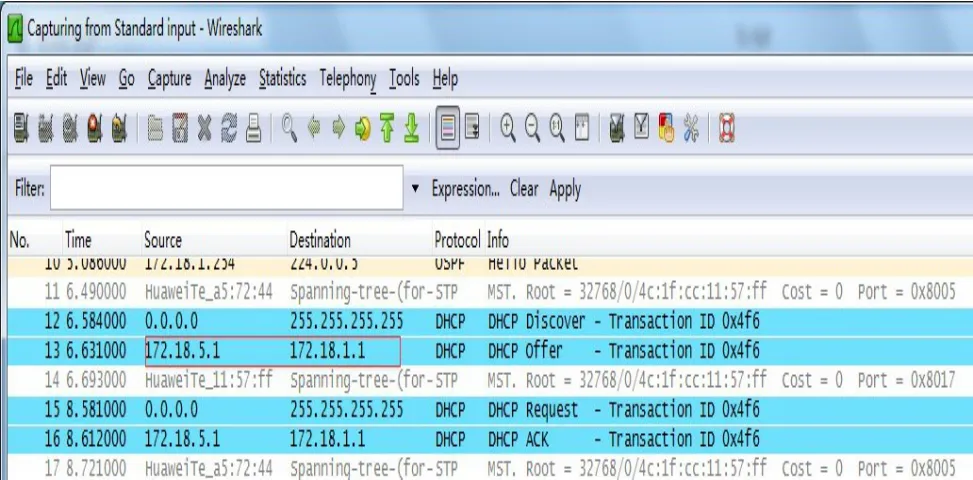

3.2 数据包分析

图5 与图6是DHCP FailOver的测试图,其中图5是DHCP客户端向DHCP主服务器(172.18.5.1)申请IP地址时的报文交互图,图6是将主服务器关闭,DHCP客户端向DHCP备份服务器(172.18.5.2)申请IP地址时的报文交互图,如图显示客户端成功获得了静态绑定的地址.图7是接入层交换机NFloor1的Ethernet 0/0/5私接一台PC并设置一个静态地址,并向网关发了一个ICMP数据包,图8显示交换机NFloor1的接口Ether-net 0/0/5违例处理图.

图5 DHCP客户端与DHCP主服务器的报文交互图

图6 DHCP客户端与DHCP从服务器的报文交互图

图7 DHCP客户端私设IP地址图

图8 IPSG和DAI面对攻击时对连接接口动作图

4 结语

园区网络中DHCP应用安全部署方案解决了当前DHCP应用中面临的多种挑战,保护了DHCP服务器和客户端免受攻击和意外导致的网络中断.本例中通过对园区网络中DHCP应用部署的安全研究,并通过仿真实验的设计、测试、验证了DHCP Snooping、DAI、IPSG和DHCP FailOver等技术的可行性和有效性,为DHCP应用安全在园区网络部署提供思路和方案.另外,值得说明的是,从我院部署的DHCP安全的实践应用来看,虽然开启了DHCP Snooping、DAI和IPSG的功能损伤了交换机的转发性能,但没有影响网络的正常使用.因此,本例园区网络中以适当牺牲交换设备的部分性能来提高DHCP应用的安全可靠性,此种部署方案是值得参考的.