基于关联规则的网络信息节点风险评估系统设计

严智

(湖北中烟工业有限责任公司,湖北武汉 430000)

关联规则是一种非可变的蕴含表达式,其中,主动变量被称为关联规则的先导,被动变量被称为关联规则的后继。在同一信息型应用网络中,可以允许多个信任度与支持度条件的存在。在第一阶段中,关联规则挖掘信息必须从原始资料集合中提取,将所有数据参量排列成一个连贯的信息集合,按照递进先后顺序,找出其中的高频项目信息[1-2]。在第二阶段中,关联规则挖掘信息的提取完全遵循最小信赖度条件,若已确定高频项目信息能够符合上述信赖度条件,则认定该关联规则满足实际应用需求。

在信息化网络平台中,随着数据共享节点的传递,一部分检测性漏洞可能会造成安全风险的非必须应用迁移行为。为避免上述情况的发生,传统共享型信息评估系统在多项日志数据的作用下,对网络节点实施归一化处理,再通过调节动态化节点的方式,获取最终的节点评估指令。但此方法匹配的检测容错率水平过低,很难在既定共享时间内解决数据的无损化传输问题。基于此引入关联性规则,在RISRA 体系框架下,设置完整的关联型数据库平台,联合已插入的网络漏洞信息,完成所有评估节点的定向筛查。

1 风险评估系统硬件设计

1.1 RISRA体系框架

RISRA 体系框架主要作用于风险评估系统的控制端结构,以关联型数据库作为底层连接元件,可在促进网络应用信息传输的同时,建立漏洞扫描、威胁评估等多个模块单元间的循环性连接[3]。风险评估系统控制端由漏洞扫描模块、威胁评估模块两部分组成,随着系统使用时间的延长,待识别网络信息会自发进入漏洞扫描模块中,在关联性规则的作用下,这些数据参量可分成流量完全相等的两部分,一部分传输至下级威胁评估模块中,另一部分则作为回溯信息反馈回RISRA 主机[4]。RISRA 体系框架结构如图1 所示。

图1 RISRA体系框架结构

1.2 漏洞扫描模块

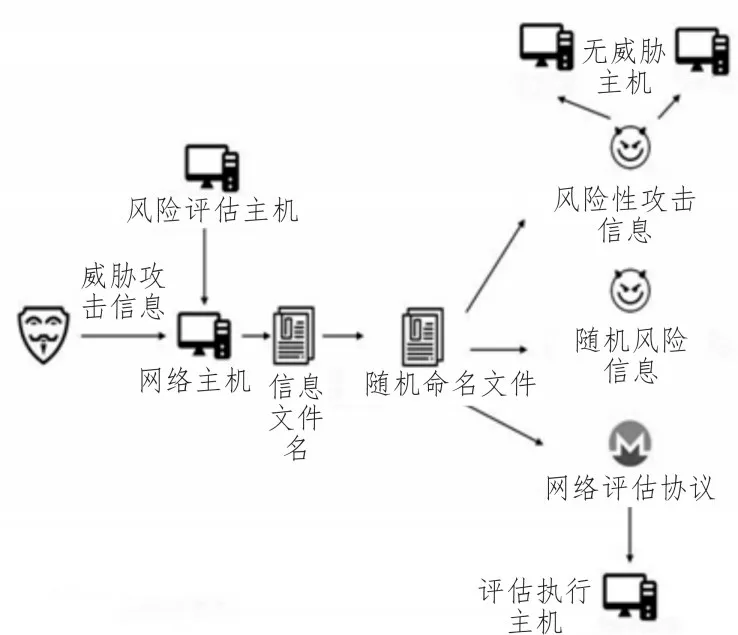

漏洞扫描模块存在于RISRA 体系的控制端主机中,可深入风险评估系统内部,直接提取其中的威胁攻击信息,再分别存储于网络主机与评估主机中。在整个漏洞扫描模块内部,与关联规则相关的信息文件始终保持随机性分布的命名形式,在无威胁主机不被攻击的情况下,风险性信息会以评估协议的方式,暂存于执行主机中。在RISRA 体系的作用下,这些信息参量会在关联型数据库中多次转换,直至最终成为完全符合系统应用需求的连接形式[5-6]。底层评估执行主机具备直接调取网络应用协议的能力,在随机风险信息的连续作用下,变更网络信息文件的现有命名形式。在此转换过程中,网络主机与风险评估主机始终保持相对良好的执行应用状态,而关联信息作为连接应用端与客户端的传输参量,必须时刻保持相对积极的待评估连接状态。漏洞扫描模块结构如图2 所示。

图2 漏洞扫描模块结构

1.3 威胁评估模块

系统威胁评估模块以DLP2010NIR 板件作为核心搭建设备,可在多个信息接收体与评估辅助装置的作用下,完成对关联网络节点的妥善调度与安排[7]。DLP2010NIR 板件表明附着多个信息接收管脚,且这些物理结构体可按照传输目的性分成多个应用体集群,一部分用于威胁性信号参量的接收与发送,另一部分深入评估模块内部,获取其中暂存的网络信号体参量。辅助装置附着于威胁评估模块边缘,在执行系统处置指令的同时,可更改自身的接入调试状态,直至将所有网络攻击信息均转换成完整的传输应用形式[8-9]。感知元件可直接调取系统内的威胁性攻击信息,在关联执行规则的作用下,将这些信号参量转换成必要的评估测试形式。威胁评估模块结构如图3 所示。

图3 威胁评估模块结构

2 风险评估系统软件设计

在硬件执行环境的支持下,按照网络漏洞信息插入、关联型数据库平台连接、评估节点筛查的处理流程,完成系统的软件执行环境搭建,两项结合,实现基于关联规则网络信息节点风险评估系统的顺利应用。

2.1 网络漏洞信息插入

网络漏洞信息插入是风险评估系统搭建过程中的重要软件处理环节,可在待评估信号的支持下,将空余网络节点完全占满,直至RISRA 主机感受到全新的信息攻击行为后,漏洞扫描模块开启与系统核心控制元件的连接,从而推动未处理网络信息直接进入相关数据分析结构中[10-11]。简单来说,第一个网络漏洞信息的插入位置即被定义为头插入节点,以此类推,最后一个网络漏洞信息的插入位置即被定义为尾插入节点。在此过程中,所有信号参量不断转换累积,直至待评估节点中的数据存储实值达到理想化数值水平。规定个别节点处的网络信息之间不会发生不明占据行为,即每一个节点只能负载一类网络漏洞信息的插入行为[12]。具体信息插入原理如表1 所示(风险评估等级越高代表网络节点被信息攻击的可能性越大)。

表1 网络漏洞信息插入原理

2.2 关联型数据库平台

关联型数据库平台包含SQL、风险评估网络两个层级化应用单元,可在多个散乱分布的关联执行主机中,确定唯一的系统运行标准,并以评估协议的方式,分配至各级应用模块中。SQL 应用单元作为关联型数据库平台的中层搭建结构,可完全接收底层评估模块反馈回的网络信息数据。通常情况下,与系统相关的风险评估耗时越长,关联性规则的作用效果也就越明显,随之而来的是系统网络安全性等级就越高[13-14]。若不考虑信息参量间的干扰性影响,风险评估网络则可完全承担因信息数据输入而造成的网络负载压力,出于应用安全性考虑,关联型数据库平台的连接不受网络漏洞信息插入行为的影响,可作为整个风险评估系统中唯一的独立数据运行结构。关联型数据库平台结构如图4 所示。

图4 关联型数据库平台结构

2.3 评估节点筛查

评估节点筛查是网络信息节点风险评估系统搭建的末尾处理环节,可在关联规则的作用下,建立执行主机与数据库平台间的连接关系,可借助已插入的网络漏洞信息,填补节点与节点之间的空白传输关系,直至数据库中暂存的信息数据总量达到理想化限度条件。假设在稳定网络信息源的支持下,初始评估节点的存在位置始终不发生改变,而目标节点作为动态运行主体,可随着关联规则的改变,而逐渐向着初始位置靠近,直至两级节点间的物理距离只能容纳一个网络信息参量的完整通过[15-16]。至此,完成各软、硬件执行架构的搭建,在不出现其他干扰条件的情况下,完成了基于关联规则的网络信息节点风险评估系统设计[17]。

3 实验验证

为验证基于关联规则网络信息节点风险评估系统的实际应用价值,设计如下对比实验。将风险评估主机与既定网络数据输出元件相连,在既定实验环境中,控制信息流量等多项物理指标完全保持一致,分别记录实验组、对照组节点检测容错率,数据共享时间两项实验目标参量的具体变化情况,其中实验组记录主机搭载新型信息节点风险评估系统,对照组记录主机搭载传统共享型信息评估系统。风险评估主机如图5 所示。

图5 风险评估主机

令实验组、对照组实验指标持续保持稳定,以60 min 作为既定实验时长,分别记录在该段实验时间内,实验组、对照组网络信息节点检测容错率的具体数值变化水平,实验详情如表2 所示。

表2 网络信息节点检测容错率对比表

分析表2 可知,理想状态下,网络信息节点检测容错率数值始终保持不断下降的变化趋势,但前期下降幅度明显小于后期;实验组网络信息节点检测容错率数值则一直不断上升,达到极限数值后开始保持稳定,全局最大值与理想化极值相比上升了14%;对照组网络信息节点检测容错率数值在整个实验过程中始终保持不变,该稳定值与理想化极值相比下降了22%,更远低于实验组数值水平。综上可知,应用基于关联规则网络信息节点风险评估系统,确实可实现提升网络信息节点基本检测容错率的初衷。

以网络信息输出量等于1×107T 作为起点,以网络信息输出量等于9×107T 作为终点,分别记录在该区间内,应用实验组、对照组评估系统后,数据信息共享时间的具体变化情况,如图6 所示。

图6 数据共享时间对比图

图6 记录了两组不同的数值变化结果,在整个实验过程中,随网络信息输出量的增加,数据共享时间均呈现不断增大的变化趋势,总体来说对照组上升幅度最大,实验组上升幅度最小。从极值角度来看,实验组最大值仅达到0.80 ms,远低于对照组最大值1.18 ms。综上可知,应用基于关联规则网络信息节点风险评估系统,可实现对数据信息共享时间的有效控制。

4 结束语

在关联规则的支持下,网络信息节点风险评估系统在传统共享型信息评估系统的基础上,建立RISRA 体系框架,利用漏洞扫描模块的数据处理能力,解决网络内部的漏洞信息插入关系,从而实现对评估节点的筛查与调度。从实用能力的角度来看,应用新型风险评估系统后,网络信息节点的检测容错率开始大幅上升,而数据共享时间却持续下降,完全符合解决因检测性漏洞所造成安全风险问题的实用处理需求。