一种面向物联网节点的动态信任评估模型

朱子豪,刘光杰

(南京信息工程大学 电子与信息工程学院,南京 210044)

0 引言

近年来物联网技术发展迅速,已经被广泛用于军事、农业、医疗、智能家居等多个领域[1]。由于物联网有着不同于传统互联网网络的底层架构和技术体系,其典型的开放性、异构性和节点能力有限,使得物联网安全问题相比传统计算机网络更为突出[2]。尤其是由于开放性而导致的内部安全威胁,绕过了以密钥管理和密码学为基础的传统安全机制[3],必须借助新的技术手段来解决。建立在社会学概念上的网络节点信任和信誉机制是解决内部安全问题的一种可行途径。它通过“相互监督”建立内部节点之间的信任体系[4],并通过对信任值较低的用户的一些行为限制或隔离来保证网络整体的安全性[5]。这种基于信任的安全机制,在无线传感器网络[6]、移动自组织网络[7-8]以及云服务[9]等领域有着广泛的应用。类似社会学中个人信任的建立,物联网节点的信任值是基于其节点属性以及节点交互经历,通过多个维度的分项指标的融合来达成[10]。

1 相关工作

近年来国内外学者已经提出了很多信任关系评估方法。Wu等[11]提出了一种基于Beta和链路质量指标LQI(link quality indicator)的网络信任模型BLTM,以抵御内部攻击。根据计算所得的直接信任和推荐信任数据,LQI分析机制可以更好地保障低质量链路信任值的准确性和稳定性,但也带来了更高的系统能耗。同时,该模型缺乏对于复杂欺骗推荐信任的考虑,不能较好地阻止恶意推荐节点的攻击。Alnumay等[12]基于ARMA/GARCH理论计算推荐信任,采用β概率分布组合直接信任,提出了一种物联网自组织定量信任模型。该模型可有效抵御节点恶意推荐行为,但在集成信任计算过程中,多重信任以加权求和的方式计算综合信任值,使得预测结果存在主观性。Adewuyi等[13]利用信任推荐函数评估推荐信任值,只有源节点和目标节点没有直接交互时,才会把推荐信任作为信任参数参与计算综合信任值,一旦它们之间发生了直接交互行为时,推荐信任不再参与信任值的计算。此方法虽然解决了恶意节点的欺诈行为,但是在信任计算过程中仅考虑单一维度,使得综合信任计算的精确度降低。

Feng等[14]提出了一种基于贝叶斯理论的信任模型BTMS,综合信任值由直接和间接信任信息聚合而成。前者由修正的贝叶斯方程计算,后者由第三方中间节点的推荐计算。实验结果表明,BTMS在抵御开关攻击上有突出表现,但是该方法缺乏对节点数据安全的考虑,在防御数据攻击时的表现尚有不足。Sathish等[15]基于马尔可夫链指数平滑理论提出了基于直接和间接信任计算的动态预测模型,提高了信任计算的精确度。谢丽霞等[16]从多种方面评估节点推荐可靠度,并且采用动态信任衰减因子用来描述节点信任动态变化的时效性,提出一种基于物联网节点行为的信任度评估模型IDTEM。以上2种信任模型虽然通过降低模型的收敛速度,使得系统能耗降低,但仅依赖于节点之间的通信信任,并不能有效遏制虚假数据注入导致的数据攻击。

已有方法为物联网环境下的信任关系的研究奠定了基础,仍存在以下不足:

1)在直接信任的计算过程中没有考虑到节点数据安全问题,仅仅依赖于通信行为信任,则会把数据转发错误的节点归为行为可信,从而影响了信任计算的准确度。

2)在解决复杂欺骗推荐的过程中,缺乏对推荐节点可靠度的评估,降低了信任评估的有效性。

3)信任权重参数的选取存在客观性,信任评价是一种动态现象,应随着时间和环境条件的变化实现动态的更新。

针对上述不足,提出一种面向物联网节点的信任评估模型DTAM。针对数据攻击引入节点数据一致性,并引入奖惩因子和能量因子计算节点直接信任,以提高信任评估的准确性。在推荐信任计算过程中,引入推荐可信度以避免恶意推荐节点的欺诈行为,并基于动态调整参数改变权重序列,克服主观分配权重的不足。最后,综合考虑历史时隙与当前时隙的信任值以更新节点信任度。

2 相关定义与模型适用环境

2.1 信任计算相关定义

物联网环境中的信任可定义为根据节点过去的历史经验以及行为观察从而预测未来的信任程度。在文中信任被定义为目标节点提供服务的能力是否能达到源节点的预期,这里的信任值是信誉的统计期望,范围是0~1。为清晰了解文中所涉及到的名词,现有以下定义:

定义1(源节点) 在分布式信任网络中对网络中其他节点进行信任评估的节点,是信任请求的发起者。

定义2(目标节点)在分布式信任网络中被动接受评估的节点,是某项服务的提供者。

定义3(中间节点)在分布式信任网络中既不是源节点和目标节点的节点,记作c,中间节点集合用C表示。

定义4(推荐节点)任意中间节点c∈C,源节点对目标节点进行信任评估,推荐节点对源节点提供自己与目标节点交互评估信息,记作r,设推荐节点集合R,存在c∈R∈C。

定义5(直接信任值)源节点和目标节点直接互动,通过计算所得的有限局部信任关系。源节点i对目标节点j的直接信任值用DTij(t)表示。

定义6(推荐信任值)源节点根据网络中的推荐节点对目标节点的推荐信息而计算所得出的信任度,推荐信任值用RTij(t)来表示。

2.2 模型应用环境

本文旨在建立适用于物联网环境的信任评估方案,在静止状态下随机部署具有通信、存储和计算能力的网络节点,并且节点都具有相同的通信范围和初始能量。

如图1所示,网络环境中有多个信任管理域,每个信任域由多个较强存储和计算能力信任节点与其他所属同一用户的设备节点组成,由信任管理节点维护域内设备节点间的信任关系。

图1 适用环境

3 信任参数的计算

3.1 直接信任值的计算

3.1.1基于贝叶斯理论的通信行为信任

在当前大多数信任模型中[11-14,17],直接信任值的计算都是基于贝叶斯概率学方法计算,其基本原理是通过监测相邻节点的通信行为状态,判断目标节点是否按照源节点的预期执行。例如,一个节点通过监视邻居节点是否正在转发或者丢弃数据包,进而统计节点的正常和异常行为数量,从而把节点转发是否成功,以及是否丢弃数据包作为判断节点间的成功与失败的交互次数的依据。使用β概率函数来评估正常交互的数学期望,用x代表正常行为判断,y代表异常行为判断,x>0,y>0。ρ∈[0,1]表示邻居节点在每一次交互过程的成功率,β函数的Γ函数被用作概率密度函数,推得ρ的概率公式为:

(1)

设γ是节点成功转发次数,λ是节点转发失败的次数,有γ和λ的数学期望为:

(2)

根据式(2),在时间t内,节点i关于节点j的直接信任值TDij(t)的统计期望为:

(3)

上述计算仅依赖于节点间的通信行为,只注重节点间的合作不合作的数量,但是当在网络世界运行过程中,可能存在被篡改的虚假数据也被正常转发,在节点直接信任过程中应该考虑节点转发的数据的真实性。

3.1.2基于数据一致性的直接信任度计算

物联网环境中的节点具有一定的空间相关性,相邻节点之间发送的数据包在一个区域内总是相似的,并且差异性很小[18]。在式(3)中,节点成功与失败交互的判断依据仅依赖于通信行为的判断,没有考虑到数据传输的不一致性。文中通过评估数据的容错性和一致性,使得被评估的节点需要以真实可靠的形式把数据包转发给它的相邻节点,否则认为交互失败,使用基于检测数据的一致性算法[19]

假设在时间t内源节点i传递的数据包序列为Bi={b1,b2,b3,…,bn},目标节点j接受的数据序列为Bj={b1,b2,b3,…,bn},本文通过计算2个数据包序列的传输测量差值来比较在单位时间的数据可信。单个节点数据包测量值的计算方式如下:

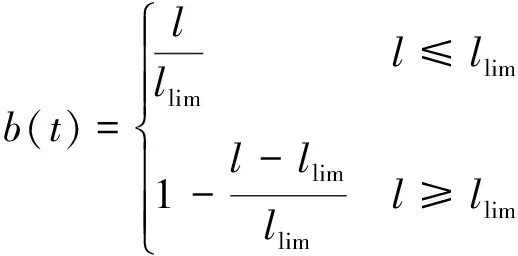

(4)

其中:l表示数据包的大小,llim表示数据处理模块设置的数据包大小阈值,b(t)表示数据包序列内每个数据包的测量差值。可得单位时间内源节点i的传输测量值Bi(t)为:

(5)

同理计算出目标节点j的传输测量值Bj(t)。源节点i通过测量流经该节点数据序列的传输测量值Bi(t),并把该值传送给邻居目标节点j。相同的,邻居也测量本节点的传输测量值Bj(t)。然后目标节点j独自计算相邻节点的测量差值ΔB(t)=|Bj(t)-Bi(t)|。通过比较局部阈值Bth(t)和相邻节点的传输测量差值ΔB(t)确定单位时间内的数据是否可信。局部阈值Bth(t)的计算方法如下:

(6)

通过比较局部阈值Δthμ(t)和相邻节点的传输测量差值Δμ(t)判断邻居节点间正常数据序列和篡改数据数列的数量。当Δμ(t)<Δthμ(t)则证明相邻节点交互成功,相反,则交互失败。基于上述讨论,在一段时间内,定义s和f分别作为节点a与节点b行为交互过程中的成功频次和失败频次。

定义7节点奖惩因子Rp(t)是用来惩罚恶意节点或者持续激励合法节点的参数。当恶意行为次数增多,奖惩因子数值变小,对节点信任值进行严格惩罚;当成功交互频数增多,奖惩因子数值变大,进而激励合法节点的通信转发行为。Rp(t)的计算方式为:

(7)

定义8节点能量因子可以加大节点参与网络运行过程的竞争力,当物联网节点的剩余能量Eres低于阈值能量Eth。节点只能完成基本操作来平衡与之交互节点的能量损耗,文中对能量因子有以下定义:

(8)

基于以上讨论,根据式概率期望函数,可得2个邻居节点的直接信任为TDij(t):

(9)

由式(9)可得,一旦不正常的恶意行为的数量增加,信任值会加速下降,与此同时奖惩因子与能量因子的引入保证信任计算过程中的准确性,同时降低节点能量损耗。

3.2 推荐信任值的计算

物联网节点存在信任的传递和交互,即推荐信任。网络中源节点对推荐节点发送推荐请求,推荐节点收到推荐请求后反馈推荐信息。在信任推荐过程中,存在欺诈节点对源节点推荐欺诈信息。

为解决上述问题,引入推荐信誉因子Rf。通过测量公共节点对源节点与推荐节点的评价分歧来计算的,Rf是推荐节点的信任度。源节点i和推荐节点r之间存在着公共节点集Ps(i,r),源节点i和推荐节点r之间的公共节点的评估差异如下:

(10)

设Df(i,j)的上限值是η,则有源节点i对推荐节点r的推荐可信度为:

(11)

假设R是推荐节点的集合,在推荐信誉因子Rf的基础上,整合得到源节点i对目标节点j的推荐信任值为:

(12)

4 综合信任值的计算与更新

4.1 模型结构

网络节点在网络层的数据传输需要数据分组传递和安全转发,这对数据分组的完整性、可信度、传输正确率提出了新的要求。DTAM模型运行在物联网每一个节点上,通过域内信任管理管理节点维护其他节点的信任值DTAM的详细流程如图2所示,箭头的方向代表节点的信息流。

图2 模型结构

首先基于看门狗机制[20]周期性监控相邻节点的通信行为状态,根据目标节点的数据传输服务质量判断此次通信行为是否是一个高质量交互。然后通过贝叶斯理论计算邻居节点间的直接信任水平。同时,考虑到非入侵因素的影响,引入能量因子和奖惩因子对贝叶斯公式进行修正。在推荐信任值计算中通过测量源节点与推荐节点的差异性评估节点推荐可信度。最后利用动态权重函数客观分配直接信任值和推荐信任值的自适应权重计算综合信任值,并基于网络节点的历史动态交互行为更新信任值。

4.2 综合信任值的计算

在以往的信任模型中,赋予节点的自适应权重多凭借主观经验,这往往会导致所得的综合信任值颗粒度较大,使得网络面临风险。文中定义动态权重因子α,当节点i对邻居节点j信任评估时,根据式(11)计算节点j的综合信任值Tj(t):

Tj(t)=α×TDij(t)+(1-α)×RTij(t)

(13)

其中,α是权重因子,α∈[0,1],α的数值代表节点i对节点j的认可程度。在综合信任计算过程中,对α采用如下定义:

(14)

式中:ζ代表节点之间的交互次数;ζth代表节点之间交互的阈值。由式(14)可以看出,当源节点i对目标节点j的交互次数较少时,综合信任值更加倾向于第三方推荐节点信任值,随着双方节点交互次数的增多,节点之间更加依赖于双方的直接信任。

4.3 信任值更新

信任域内设备之间的信任关系由信任管理节点来维护,域内管理节点存储着参与计算的各种数据以及信任记录,包括域内每一个节点的信任服务时间、历史信任、交互列表信息等。

在每个时隙内计算目标节点的信任值,更新之后的信任值可以表示为:

T(t)update=θT(t-1)+(1-θ)T(t)

(15)

式中:T(t-1)表示上一时段的历史信任值;T(t)表示当前时隙的信任值;θ是历史信任值的权重。信任管理节点存储域内节点信任值,在每个时段中,按照图3所示规则进行信任更新。

图3 信任值更新流程图

1)当域内管理节点的历史信任交互列表里没有储存有关节点j的标识,那么在信任管理节点列表内直接插入节点标识和信任值,同时更新信任值列表。

2)当域内管理节点的历史信任交互列表里有储存有关节点j的标识,则根据节点标识查询信任管理节点列表,由式(13)计算更新信任值。然后把更新节点信任值添加到信任管理列表内。同时删除距离当前时间最远的历史信任值,最后更新信任列表。

5 仿真结果分析

5.1 实验环境及参数设置

为了研究DTAM能否准确反映节点的信任度,在节点交互过程中是否具有更好的识别和抵抗恶意节点的能力,进而保护推荐节点的私有属性,达到节点隐私保护的效果。本文中使用按需平面距离向量AODV作为网络路由协议,把所提出的信任模型作为一个模块添加到仿真环境中,使其能够真实模型网络节点的各种行为。

本文的实验环境是在Ubuntu 16.04的操作系统下,使用g++编译环境,在NS-3环境下对所提模型的性能进仿真。具体模拟参数如表1所示。

表1 模拟参数

5.2 直接信任值评估比较

在对比实验中,通过比较IDTEM[15]、BLTM[11]和DTAM分别在良好和较差的网络环境中,当t=0 s,在无丢包且链路状态较好的环境下,源节点与目标节点正常进行信任评估,从而计算当前时段目标节点的直接信任值,在t=5 s时,设置20%的节点作为恶意节点,在随机选择的节点上生成恶意随机数据进行数据篡改攻击,但是不影响节点正常通信。数据篡改会导致正常节点和恶意节点的传输测量值存在差异,分别计算出IDTEM、BLTM和DTAM的信任值。

如图4所示,在相邻通信节点间正常交互过程中,3种模型的直接信任值都会随着时间的变化稳步提升。由于DTAM在信任计算过程中引入激励机制,随着时间变化,交互次数的增多,3种模型的信任值随着交互时间的变化都会增加。当对目标节点进行恶意数据篡改攻击,基于通信信任的IDTEM、BLTM信任模型错误地反映节点之间交互的信任值;但基于数据一致性的直接信任值的计算方式会发现节点通信数据异常,且已有的激励机制会导致直接信任值急速下降。由此可见,本文所提出的DTAM信任模型能够正确反映节点直接信任值,与IDTEM、BLTM相比,它在识别恶意数据攻击时更加准确。

图4 动态权重对信任值的影响

5.3 节点交互成功率的评估

当存在恶意推荐节点参与信任计算时,会降低源节点与服务的目标节点的交互成功率。所以,设备节点间的交互成功率是评价信任模型是否合理的重要衡量指标。

实验过程中,将恶意推荐节点的比率从0增加到50%,增量为10%,根据IDTEM、BLTM和DTAM模型的源节点对服务目标节点计算的所得综合信任值,如图5所示,随着恶意推荐节点的比率增加,IDTEM、BLTM和本文模型的节点交互成功率都在下降,但本文模型随着恶意推荐节点比例的提高,节点的交互成功率表现相对较好。这是因为当恶意推荐节点对源节点反馈推荐信任值时,文中提出的信誉推荐因子能够帮助DTAM较好地筛选出恶意推荐节点,降低恶意推荐节点参与信任计算的比率,当恶意推荐节点的比率增多时,DTAM模型中源节点与服务提供节点的交互成功率下降速度缓慢。

图5 不同比例恶意推荐环境下的服务节点成功率

5.4 模型性能信任评估

5.4.1正常节点和恶意节点对信任值的影响

为了验证本文模型具有快速计算出目标节点信任值的同时还能保证信任评估过程中的稳定性和精确度。在本节中分别讨论正常可信的源节点在一个评估周期内对同一个正常可信的目标(信任值为1)节点和同一个恶意(信任值为0)不可信的目标节点的综合信任值。

本实验在相同的网络环境中,即设置网络内部恶意节点比例为30%,对BLTM、IMTEM和本文模型在信任计算过程中的综合表现展开讨论。当正常可信的源节点与正常节点(信任值为1)交互时,源节点对目标节点的综合信任值会随着交互次数的增加而变大,当与恶意节点交互时,信任值会随着交互次数的增加而减小。

如图6所示,在BLTM、IMTEM和DTAM中,随着交互次数的不断增加,源节点对目标节点的信任值都会增加。但是INTEM信任值的增速相比较其他2种模型是最快的。相比较BLTM模型,DTAM在交互的初始阶段的增速很慢。由于DTAM具有一定的激励机制属性,在后续阶段随着交互次数的增多DTAM信任值的增速超过BLTM,并且最终维持较稳定状态。

图6 正常节点交互信任值图

如图7所示,随着交互次数的增加,源节点对恶意目标节点的综合信任值都有显著降低;在交互开始初期,节点的信任值更多的取决于推荐信任值,推荐信誉因子Rf的引入能有效防止恶意节点的欺诈,这使得DTAM的信任值的降低速度相比其他两模型显得更快,这体现了信任值的“易失去”。并且随着交互次数的增多,信任值会降低到一定水平,恶意节点变得不可信。通过分析可得,DTAM更能准确地评估正常节点之间的信任,对恶意节点的信任评估更加敏感。

图7 恶意节点交互信任值图

5.4.2传输损耗

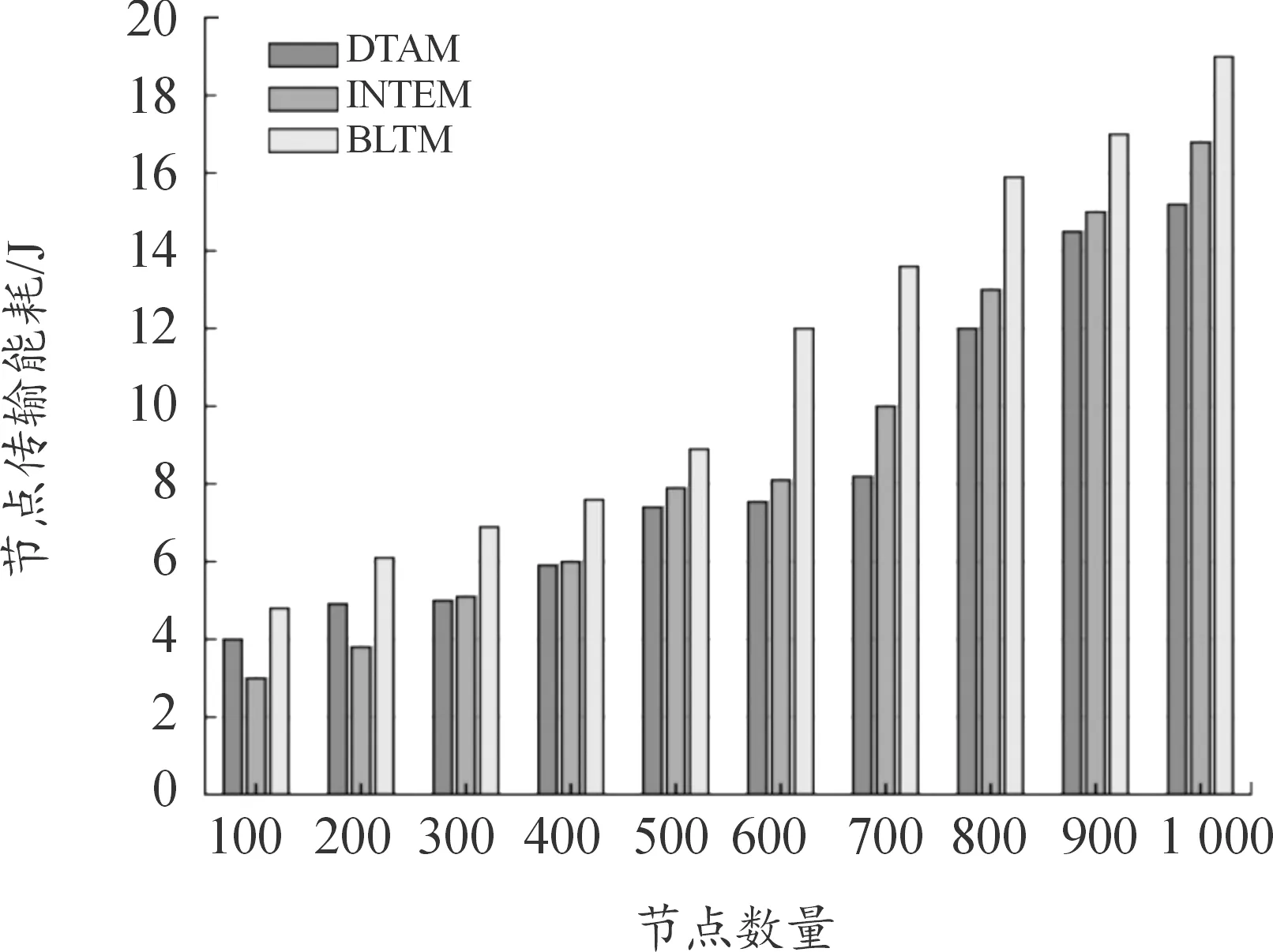

在实验过程中,分别比较在相同网络环境下IDTEM、BLTM和DTAM在不同节点数量下的能量传输损耗。首先设定每个节点的初始能量为0.5 J,当网络进行正常通信时,在一个周期1 200 s的时间内,设定增量为100,100到1 000个节点数量下,测量所有节点的总能量损耗。

如图8所示,当网络中节点数量的增多,DTAM比IDTEM、BLTM的能量消耗相对较低。因为能量因子的提出,提高了节点参与网络的竞争力,使得在节点信任评估过程中,低于能量阈值的节点只能完成基本的操作,高于能量阈值的节点可以正常通信交互。同时在时间周期内,随着交互次数的增多,直接信任值得权重比例增加,进而平衡节点间的能量消耗。

图8 传输能耗

6 结论

针对常见的数据攻击以及为有效应对恶意欺诈推荐,提出了一种有效的物联网信任评估模型DTAM,针对数据信息攻击,在直接信任计算过程中引入奖惩因子和能量因子,同时考虑到相邻节点数据传输的一致性,实现精准的信任评估。推荐信誉因子的引入,有效约束欺诈节点推荐欺诈信任信息。动态权重因子的提出,克服了主观分配权重带来的缺陷,使该信任模型能够根据节点行为,动态、准确、客观地评估节点信任。

通过在NS-3仿真软件里多次测试,实验表明,DTAM是一种有效的动态抗攻击模型,相比于IDTEM、BLTM,DTAM能够准确地反映节点的信任变化,同时在防御数据篡改攻击、约束恶意推荐信息和能量消耗等方面有很好的表现。

同时传统的安全机制被广泛用于外部攻击,信任模型是对传统安全机制的有效补充。因此,信任模型是对物联网的上层应用提供安全服务,对安全路由和安全数据融合具有重要意义。在未来的工作中,要把所提出的信任模型推广到不同异构的网络,重点研究信任模型在物联网环境下的网络路由和数据聚合的应用。