基于ACL计算机网络实验室流量控制策略研究

王伟

关键词:访问控制列表;网络实验室;安全性;网络管理

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2023)10-0090-03

随着社会发展,企业对高技能人才培养的广泛需求日趋显现,计算机网络实验室对全校学生开放程度也逐渐频繁,随之出现的便是网络管理问题,不同的课程对网络的环境要求不一样,需对网络的流量或时段加以控制。为使得网络实训室高效利用,为教学提供一个良好的实验环境,需要网络上配置相关的访问控制策略,以达到计算机网络实验室的安全高效利用。

1 ACL 的概念

ACL全称为访问控制列表(Access Control List),使用包过滤技术,在网络协议包头中根据源地址、目的地址、协议口、端口号等信息,根据预先定义好的rule对包进行过滤,从而达到对网络流量控制的目的。ACL可以根据TCPUDP协议报头部分字段精确控制数据流量,还可以外加时间并可依据协议类型信息精确控制网络行为[1]。

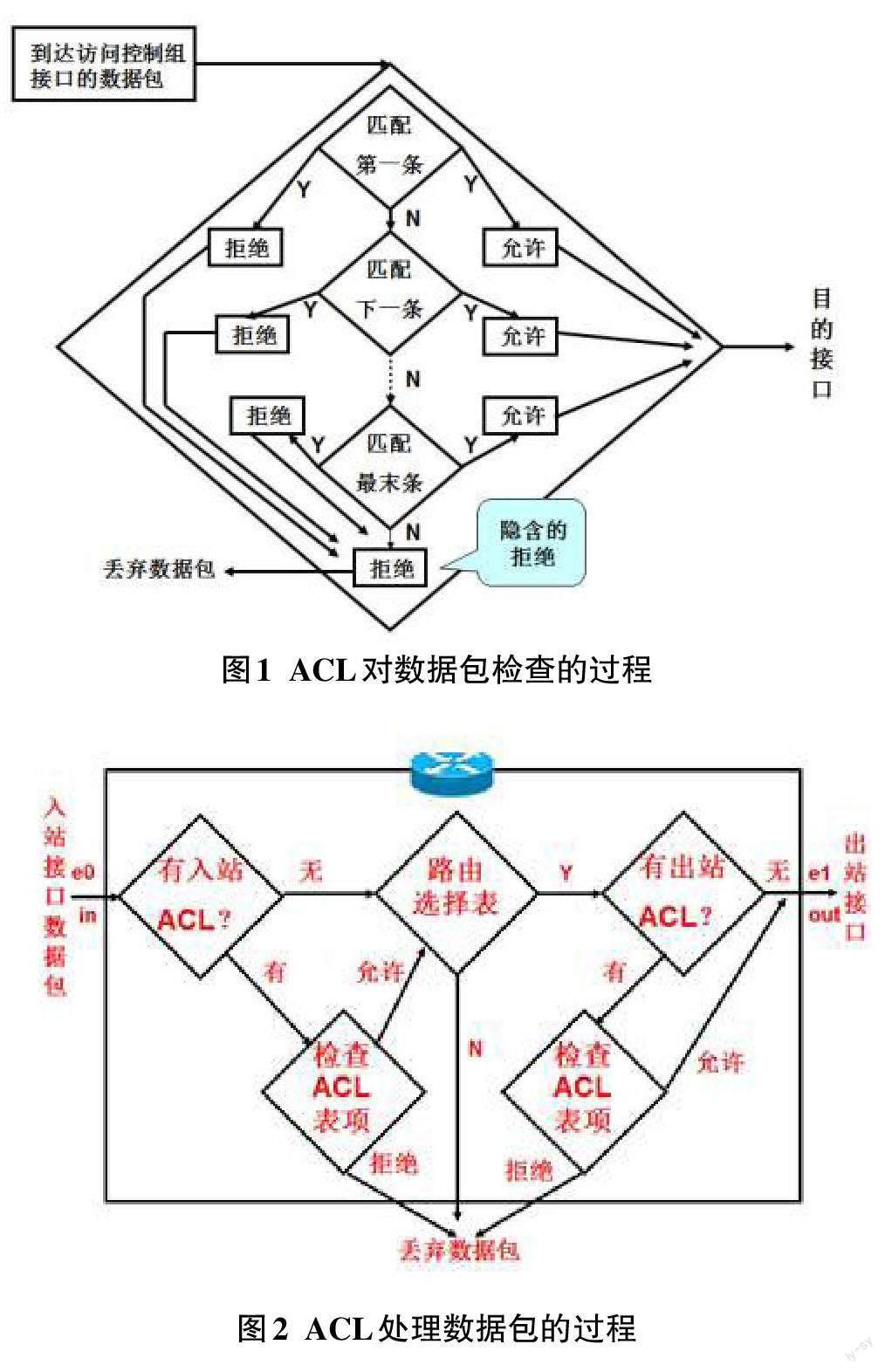

到达访问控制接口的所有数据包都会自动匹配ACL中的若干准则,如第一条规则拒绝的话直接丢弃数据包,若允许的话则会通过控制接口前往目的接口;如第一条规则没有匹配到的话,则会继续匹配下一条直到匹配上为止,如到最末条还没匹配上,则会自动匹配ACL隐含语句直接拒绝丢弃数据包。

对于网络设备来讲,入栈接口接收到数据包后则会检查入栈处有无ACL规则,如无则把数据包直接交给路由表进行后续处理,如有则检查ACL规则,检查规则按照数据包的检查过程进行。数据包到达出栈接口时同样也要检查出口处是否有ACL规则,如无则直接转发出数据,如有还是按照数据包的检查过程进行匹配。

2 ACL 在计算机网络实验室中的作用

1)抓取实验室内的所有需要的流量,精准控制实训室内的网络流量以及上网行为,必须对实验室内产生的流量进行抓取。

TCP/IP分层模型分为网络接口层、网际层、传输层和应用层,应用层产生的数据经过封装到传输层进行传输,建立端到端的连接,端到端之间的连接主要为两台主机上的应用程序提供端到端的通信。在TCP/IP协议中,有两种对应的传输协议:TCP(传输控制协议)和UDP(用户数据报协议)。TCP为两台主机提供高可靠性的数据通信。它所做的工作包括把应用程序交给它的数据分成合适的小块交给下面的网络层,确认接收到的分组,设置发送后确认分组的超时时钟等。由于运输层提供了高可靠性的端到端的通信,因此应用层可以忽略所有这些细节。另外,UDP则为应用层提供一种非常简单的服务。它只是把称作数据报的分组从一台主机发送到另一台主机,但并不保证该数据报能到达另一端。任何必需的可靠性必须由应用层来提供。这两种运输层协议分别在不同的应用程序中有不同的用途。

TCP应用场景主要为对网络通信质量有要求的时候,比如整个数据要准确无误地传递给对方,这往往用于一些要求可靠的应用,如HTTP、HTTPS、FTP等传输文件的协议。UDP应用场景主要为对效率要求相对较高、对准确性要求相对较低的场景,比如即时通信;速度要求高,但是出现偶尔断续不是太大问题,如网络电话、广播通信等。

不管是TCP还是UDP,每种服务背后都会对应到传输层的一个具体端口上去,端口是保持主机端到端传输的连接,ACL抓取流量主要是抓取端口号有效分析哪些是正常学习的流量,哪些是网络游戏的流量,哪些是娱乐的流量。

2)影响网络访问质量的因素有很多,比如在单位时间内能传輸的数据量、一个报文从一个网络的一端传送到另一端所需要的时间、一个数据位从发送方到达接收方所需要的时间等。实时应用通信质量都比较关注时延大小,如语音、视频等。以语音传输为例,时延是指从说话者开始说话到对方听到所说内容的时间。若时延太大,会引起通话声音不清晰、不连贯或破碎。服务质量QoS(Quality of Service)用于评估服务方满足客户服务需求的能力。通过配置QoS,对企业的网络流量进行调控,避免并管理网络拥塞,减少报文的丢失率,同时也可以为企业用户提供专用带宽或者为不同的业务(语音、视频、数据等)提供差分服务[2]。

ACL对上述通信延时、带宽要求比较高的流量做标记,某些流量占用的带宽非常大,如果不加以控制会导致整个实验室网络中断,或者会导致流量不平滑,突发丢弃的包特别多,为了避免这种情况发生,需要对抓取的大额流量进行QOS服务质量,QOS之前必须要对所有抓取的流量进行TAG标记。

3)控制网络行为,可以控制学生可以访问的资源和不可以访问的资源,能用的软件和不能使用的软件。上网行为管理包括:内网上网监控管理进行网页浏览记录、论坛发帖记录、邮件记录、文件上传记录、聊天监视(含微信、QQ、钉钉等)、聊天工具文件监视、聊天工具图片监视、报警日志。针对某些应用服务是违反工作学习规定的采取ACL匹配端口服务阻塞此类流量。

4)对病毒的防护。在计算机网络实验室中,学生会大量使用移动磁盘或者网络下载很多学习工具,从而导致病毒入侵风险增大。对于病毒而言,它也是一种应用服务,只不过是一种特殊的应用服务,更是一种特殊的具有破坏性的程序,既然是服务就会建立端到端的连接,就会使用TCP或UDP的端口号。ACL可以精准匹配传输层的端口号,从而隔断病毒破坏的服务功能[3]。

3 网络实验室流量分析

病毒流量是实训室主要的占宽流量,网络实训室常见病毒有帕虫、灰鸽子、网络游戏木马、震荡波等,病毒程序攻击电脑需要建设相应连接,这种连接通过端口号进行,端口是我们访问主机的某一进程标识号,它工作在网络第四层,在IP地址寻址之后每个应用服务都会对应到不同的端口号,不同的端口号标识了不同的应用服务进程,因此端口号成为了病毒的营养根基。阻塞服务进程对应的端口号则可以阻塞端口对应的相关服务,常见的病毒端口号有5800、5900、445、6667、5554等。

实训室除了病毒流量外还存在大量游戏聊天工具流量,这些流量占用了大量的带宽资源,所占比例大约为60%,从而导致正常的实验流量得不到质量保证,同时也不能发挥实训室的最大效能。实训室第三大流量就是音视频流量。目前视频工具大都采用了P2P形式,P2P工作原理是一台PC在网络下载资源时也是一台共享的资源服务器,当这台PC在下载A数据时也在共享着已经下载好的A数据,也就是边下载边共享,当网络上另一台PC也在下载同样的A数据时,除了访问本身的数据共享服务器外还会从这台PC上下载A数据,如果网络上有很多的终端节点在下载数据,那么这个流量大小可想而知。P2P过大的流量会增加数据包穿越网络所用时间,从而导致数据包穿越网络时所用时间忽高忽低,部分数据包可能丢失,引起网络的延迟、抖动、丢包率高,从而影响网络的QOS质量。虽然P2P的流量使得网络访问速度很快,但是这种流量占用带宽,而且是抢占式的占用,在实训室带宽资源不是很宽裕的情况下很容易导致网络资源崩溃[4]。

4 ACL 的相关技术

ACL技术分为三种:标准的访问控制列表、扩展的访问控制列表和命名的访问控制列表。ACL编号1-99为标准访问列表,只能控制源地址,无法控制目标地址、端口或协议,编号100以上为扩展访问控制列表,除了能够精准控制源地址外还能够根据源地址、目标地址、端口号、协议等要素进行流量详细控制。但是值得注意的是,ACL语句隐藏着一条拒绝所有流量的规则[5]。

ACL可以外挂时间要素,根据不同的时间节点配置不同的网络访问行为,提供基于时间的附加控制特性,定义在什么时间允许或拒绝数据包。通过基于时间的定时ACL可以很方便地限制哪些用户的哪些数据包在规定的时间内是转发还是丢弃行为。

5 流量控制策略

5.1 限制实验室聊天工具以及P2P应用软件

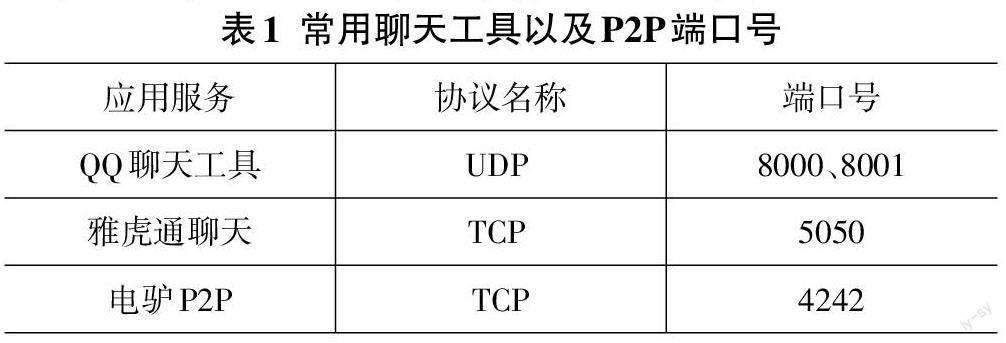

实验室不允许使用QQ聊天等应用软件,同时为了保障实验室网络带宽正常和网络流量平滑,防止网络出现较大延迟、抖动、丢包现象发生,需要对P2P等网络应用工具进行网络行为管控限制。针对此问题,在网络设备上配置访问控制列表即可控制实验室所有机器的网络访问行为。常见的聊天应用服务有腾讯聊天工具,采用了UDP 协议,端口号为8000 和8001;雅虎聊天工具采用了TCP协议,端口号为5050、电驴P2P采用了TCP协议,端口号对应为4242。

首先针对网络实验室的流量进行ACL语句规则定义,具体如下:

access-list 100 deny udp any any eq 8000

access-list 100 deny udp any any eq 8001

access-list 100 deny tcp any any eq 5050

access-list 100 deny tcp any any eq 4242

permit ip any any 其次将定义好的访问控制列表规则应用到接口下

int fa0/0

ip access-group 100 in

5.2 控制实验室开放时间

控制实验室开放时间是指在规定的时间内做对应的事情,正常实训时间内不能聊天、看视频或者听音频等,课间时间则可以进行适当的网络浏览。这些要求在定义访问控制列表规则的同时也要外挂时间要素,针对特定的时间定义特定的网络行为。

首先要定义时间要素time-range,设定好准确允许访问实训室的时间范围,规则如下:

time-range definetime

absolute start 08:00 1 May 2020 end 08:00 1 Dec 2020

其次,通过sniffer研究出实验室里常用的视频流量大都为腾讯视频流量,QQLive 采用TCP 方式通信,TCP 和UDP 默认通信端口为8000,根据上述流量定义对应ACL规则。

access-list 100 deny tcp any any eq 8000

permit ip any any

最后,当time-range设定好之后需要外挂到扩展访问控制列表上面去,最后在interface接口上应用此策略。

access-list 101 permit ip any any time-range de?finetime

ip access-group 101 inbound/outbound

5.3 控制實验室病毒码扩散

病毒码的端口号不是固定不变的,病毒为了达到持久的攻击目的,通常会不定期修改自己的应用端口号,因此访问控制列表需要根据病毒的端口变化情况采取适时的阻断措施。除此之外,尽量把网络不常用的服务端口全部关闭,这样,病毒无论怎么变异,没有了端口号就无法发挥作用。阻断病毒码的规则如下:

rule 0 deny tcp source-port eq 5800

rule 1 deny tcp source-port eq 5900

rule 2 deny tcp source-port eq 445

rule 3 deny tcp source-port eq 6667

rule 4 deny tcp source-port eq 5554

6 实验结果

实验之前,实训室病毒防护主要依靠杀毒软件,效果不明显,部分学生集训期间玩网游看视频现象比较突出,P2P下载资源呈现明显,带宽利用率高,P2P 影响了正常网络视频在线学习,卡顿现象非常明显,只能靠人为管理此现象,网络流量呈现不平滑态势,网络服务质量不高。实验之后,大部分病毒明显失效,网络游戏聊天工具在规定时间内已经无法打开,无大流量的音视频流量,整个实训室网络流向呈现平滑态势,网络服务质量得到明显提升。