分布式防火墙策略融合分析系统研究

马力鹏, 杜雪涛, 赵蓓, 吴日切夫

(中国移动通信集团设计院有限公司,北京 100080)

分布式防火墙策略融合分析系统研究

马力鹏, 杜雪涛, 赵蓓, 吴日切夫

(中国移动通信集团设计院有限公司,北京 100080)

为了解决分布式防火墙中的策略难以维护的问题,提出一种适合于分布式防火墙策略的计算机分析系统。本文介绍了建立分布式防火墙策略融合分析系统的关键技术与基础理论。

分布式防火墙;防火墙策略;防火墙规则

本文主要研究分析部署在中国移动内IP网络上的防火墙设备,着眼于如何从根本上解决防火墙策略存在的问题,探讨设计构建策略融合分析系统的需求及所需的必要技术和条件。

1 设计分布式防火墙策略融合分析系统的由来

公司IP网络是一个跨区域的网络,可分为通信网、业务系统和支撑系统3个系统。在各地区每个系统及子系统之间都使用防火墙产品来控制其访问安全,这样就形成了多级的分布式的防火墙架构。目前在IP网络部署防火墙时,主要从被保护系统的安全需求方面、访问控制能力方面、边界对端网络的威胁程度3个方面考虑。

保证防火墙策略的有效性、正确性是运行维护阶段工作中的重点。目前集团及各省、地市公司所使用的防火墙设备来自多个厂家,这些设备所支持的策略语言也各不相同,在语法、规则上无法兼容。这给维护人员带来很大的不便。在长期的维护过程中,随着网络环境的变化,不同人员在不同时期对防火墙策略进行了大量的修改,导致策略文件越来越大,越来越难看懂。难免出现各种错误。

为了解决现网环境下防火墙策略的错误,我们提出了分布式防火墙策略融合分析系统。该系统可以协助管理人员快速检查出独立防火墙策略的问题。

2 分布式防火墙策略融合分析系统

2.1 策略融合分析系统的工作原理

融合分析系统中定义了防火墙策略的总体规范,然后从分布在网络中各节点的防火墙中抽取防火墙策略,评判防火墙策略中的规则错误。融合分析系统依赖于策略语言标准化和异常规则分析两个主要的概念。

(1) 策略语言标准化:策略语言有很多种,各个厂家甚至是不同型号的设备也不尽相同。需要将不同策略语言翻译成统一的数据格式。

(2) 异常规则分析:从两个方面分析,一方面分析一个策略下的不同规则之间的错误,另一方面从防火墙之间的关系出发分析防火墙策略规则。

2.2 策略融合分析系统工作流程

首先,由策略融合分析中心向防火墙设备发出收集策略信号。通过认证后,推送防火墙策略数据。策略融合分析中心获取策略数据后,翻译成内部通用格式,根据管理员指定的规则,进行分析。

3 防火墙策略配置总标准

虽然不同厂商、不同型号的防火墙规则配置语句和表现形式不尽相同,每个人编写防火墙策略的习惯不同,但通常认为防火墙的策略配置应该满足3个条件:一致性、完整性和紧密性。

防火墙策略还应尽量做到具有可伸缩性和注重生产效率。有伸缩性指防火墙策略随着该防火墙所保护的网络的发展而升级。注重生产效率则指当今的防火墙功能强大,如何设计防火墙策略使供防火墙过滤数据包所占用的处理器资源和内存资源尽量降低,使提供给其他功能,如堡垒主机的计算资源得到保证。

3.1 防火墙策略形式化表示

记P为防火墙策略,它含有n条防火墙规则,记为R1,R2,…,Rn。假定R为其中任意一条规则,则它由Order、Filter和Action这3部分构成,分别记为R[order],R[filter]和R[action]。对于一条规则R,我们可以将它看成下面这种标准形式:order R[F1] ∧R[F2]∧…∧R[Fd]→(action)。同时,我们用R(M)来表示R的匹配集。考虑现网中防火墙设备的实际使用情况,1条规则可以定义为如下七元组:<规则序号,协议类型,源IP地址,源端口,目标IP地址,目标端口,动作>记为:R<R[1],R[2],R[3],R[4],R[5],R[6],R[7]>。其中,R[1]∈{1,2,3,4,…,+∞},表示规则序号,等于R[order]。,ICMP, UDP, IP,IGMP,…},表示协议类型集合,属于R[filter];,…,2.2.2.2,…, 255.255.255.255},表示源IP地址集合,属于R[filter];R[4]=R[6]∪{0,1,2,3,…,65535},表示源端口号集合,属于R[filter]表示动作,等于R[action]。

3.2 防火墙规则关系形式化表示

考虑2条规则R1和R2,对于 ∨ i,2≤i≤6,R1[Fi]和R2[Fi]都是一个有限、非空、非负整数集,从集合的观点来看,R1[Fi]和R2[Fi]存在5种关系,如图1所示。

4 分布式防火墙策略配置错误分析

如何检查出防火墙策略的问题是分布式防火墙策略融合分析系统的关键所在。一个系统内的每个分布式防火墙策略都是根据一个安全策略来制定的。所以一个网络系统内的分布式防火墙系统是否能达到预期安全防护效果,一方面取决于每个防火墙的策略是否配置正确,另一方面取决于防火墙策略之间是否能协同工作,不发生冲突。所以我们把分布式防火墙策略配置错误分为两类:独立防火墙策略配置错误和独立防火墙策略之间的配置错误。

4.1 独立防火墙规则异常形式化表达

规则异常是指防火墙访问控制列表中两条规则所匹配的数据分组集合出现交叠或覆盖,可能导致规则无法体现预先设定的安全策略。有以下4类异常。

图1 R1[Fi]和R2[Fi]关系图

4.1.1 规则屏蔽异常

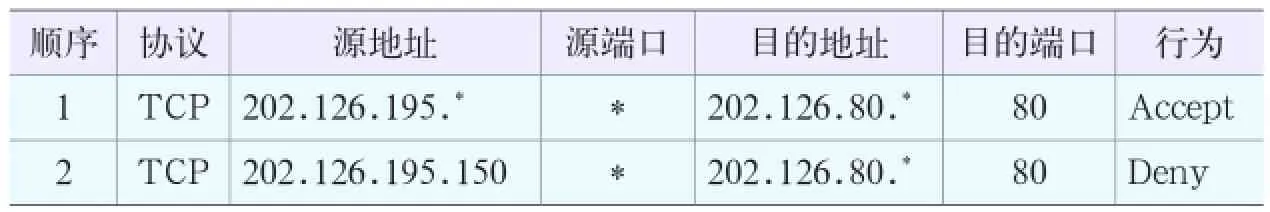

则称规则R2被规则R1屏蔽。下面的规则2被规则1屏蔽。如表1所示。

规则屏蔽异常是一个严重的错误,因为被屏蔽的规则永远没有起到作用。常见解决方法为颠倒规则的顺序,或者是删除被屏蔽规则。

4.1.2 规则交叉冲突异常

12则称规则R1与规则R2是冲突的。下面的规则1与规则2冲突。如表2所示。

交互冲突隐含了一些动作,比如上面的两条规则隐含了来自202.126.195.150,目标地址为202.126.80.*的http(80端口号)流量都是允许的。而如果将这两条规则的次序调换,那么这个流量将被阻止。

4.1.3 规则冗余异常

称规则R2是冗余的。下面的规则2是规则1的冗余。如表3所示。

冗余的规则不会起到任何作用,如果将冗余的规则删除,也不会影响安全策略。但是冗余规则的存在增加了防火墙策略的长度,有可能降低了规则匹配效率。

4.1.4 规则重叠异常

如果规则R1与规则R2相关,{R2}则称规则R1与规则R2是重叠的。表1中规则4与规则5是重叠的。下面的规则1与规则2重叠异常。如表4所示。

规则重叠异常不是一个错误,但是我们需要提示管理员注意到规则之间的重叠关系。删除其中一条规则中的重叠部分,或者为重叠部分创建新的规则。

考虑两条规则Rx<Rx[1],Rx[2],

根据异常类型的定义判断两条规则之间存在的异常类型,实际上是判别两条规则所匹配的数据分组集合间的包含关系。可以通过两条规则所对应过滤子域的包含关系判定它们匹配数据分组集合的包含关系,简化问题的规模。那么之间的关系可用以下方法判断:使得

4.2 独立防火墙之间策略不规则

一般来说,在分布式防火墙系统中,如果任意两个防火墙在一条网络路径上对于同一种通信具有不同的过滤控制方式,就可能产生防火墙之间的策略不规则现象。

表1 规则屏蔽异常

表2 规则交叉冲突异常

表3 规则冗余异常

表4 规则重叠异常

4.2.1 防火墙内部策略不规则的形式化表达

4.2.1.1 阴影不规则

当前面的规则已经匹配了本规则所能匹配的所有数据分组,这种规则的异常现象称为阴影不规则。换句话说,阴影规则从来不会起作用。其定义为:

如果Fx[domain]<Fy[domain],R1[filter] =R2[filter]或者R2[filter]∪R1[filter],R1[action]≠R2[action],则防火墙Fx的R1被Fy的R2覆盖,产生了两个防火墙的策略间产生了阴影不规则。在防火墙策略中,阴影不规则是一种临界错误,因为阴影规则永远也不会生效,反而可能使原本可以通过的通信被禁止,或者让原来被禁止的通信变成允许通过。

4.2.1.2 冗余不规则

过滤规则的冗余表示对于同样的数据分组而言,有两个(或以上)的过滤规则执行了完全相同的控制方式,换而言之,如果从中去掉多余的过滤规则,防火墙安全策略不会受到任何影响,这种异常现象称为冗余不规则。

如果满足下面的条件,Fx[domain]<Fy[domain],R1[filter]=R2[filter]或者R2[filter]∪R1[filter], R1[action]=R2[action]则称R2相对于R1而言是冗余的。

4.2.1.3 关联不规则

对于两条过滤规则,如果它们具有不同的控制方式,其中第一条规则匹配了某些数据分组,而这些分组又匹配了第二条规则,同时,第二条规则也匹配了某些数据分组,而这些分组又匹配了第一条规则,这种交叉冲突的规则异常现象称为关联不规则。其定义为:如果Fx[domain]<Fy[domain],R1[filter]∩R2[filter],R1[action]≠R2[action]则称R2与R1关联不规则。

可以认为,关联不规则是一种不规则警告,因为关联不规则暗示着控制方式没有由过滤规则明确说明,应该选择正确的顺序以遵守防火墙策略需求。

5 总结

利用现有的计算机技术及网络技术,建立一个防火墙策略融合分析系统,可以使管理员更有效地控制主机之间的访问,在简化管理的同时提高网络的安全性。本文从理论角度出发,阐述了建立分布式防火墙策略融合分析系统的关键技术与理论基础。为进一步的详细设计做了基础性研究。

Study of policy convergence analysis system for distributed firewall

MA Li-peng, DU Xu-tao, ZHAO Bei, WU Ri-qiefu

(China Mobile Group Design Institute Co., Ltd., Beijing, 100080, China)

To solve this problem of policy exceptions, with the thinking of distributed firewall policy model, a computer system of firewall policy convergence has been proposed. This article introduces the key technology and theory of creating policy convergence analysis system.

distributed fi rewall; fi rewall policy; fi rewall rules

TN918

A

1008-5599(2013)12-0007-04

2013-11-22