WLAN认证系统的安全性研究

曲劲光, 柳向前, 王新中

(中国移动通信集团宁夏有限公司,银川 750011)

WLAN认证系统的安全性研究

曲劲光, 柳向前, 王新中

(中国移动通信集团宁夏有限公司,银川 750011)

本文简要介绍了WLAN认证系统的安全性研究,主要涉及安全组网、Web安全、设备自身安全、业务逻辑安全及日常审计及安全应急响应等。

WLAN;认证;安全

1 背景

通过近3年的大规模建设,WLAN全国AP数量已超过500万,开户数和活跃用户数大幅增加,不少省份WLAN分流手机流量超过30%,有效实现了分流热点区域流量,增加用户使用粘性。在WLAN业务发展过程中,一些安全问题也逐渐体现出来,尤其是WLAN Portal直接面向公网之后安全风险更加突出。

针对WLAN Portal的DDoS攻击,会造成较短时间内大量恶意访问消耗该系统资源,导致系统无法处理正常用户的业务请求,以用户口令猜测为主要目的的认证请求又存在用户账号被盗风险。面对以上网络安全威胁,WLAN认证系统的安全性。本文主要从设备安全、安全组网、Web安全和应用安全等几个方面阐述WLAN认证系统涉及的安全问题及解决方案。

2 对策

2.1 安全组网

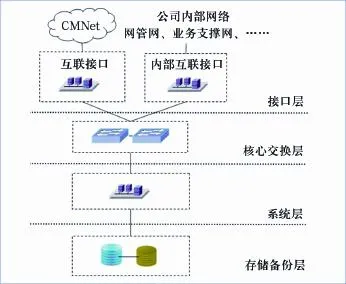

针对WLAN业务系统日益复杂、安全防护要求不断提高的现状,以及向云计算方式演进的趋势,按照等级保护和集中化要求,WLAN应以省网为单位统一规划系统组网,实施安全域划分和边界整合的基本原则。

WLAN业务系统安全域划分和边界整合,首先根据统一的安全域划分原则,在各数据业务系统的内部划分核心生产区、互联网接口区、内部互联接口区和核心交换区等4类安全子域。在此基础上,依据域间互联安全要求以及安全防护的需求,设置相应的访问控制策略和集中部署防火墙、入侵检测系统、防病毒系统、异常流量检测和过滤设备、网络安全管控平台等安全防护手段,节点内的各数据业务系统共享上述技术手段。

根据组网基本架构,WLAN业务系统可划分4类主要的安全子域:核心生产区、内部互联接口区、互联网接口区和核心交换区。

(1) 核心生产区:本区域仅和该业务系统其它安全子域直接互联,不与任何外部网络直接互联。

(2) 内部互联接口区:本区域放置的设备和公司内部网络。

(3) 互联网接口区:本区域和互联网直接连接,主要放置互联网直接访问的设备。

图1 数据业务系统组网的基本架构示意图

(4) 核心交换区:负责连接核心生产区、内部互联接口区和外部互联接口区等安全域。

2.2 WLAN认证系统主要设备自身安全功能与配置要求

WLAN由多种设备构成,其中AC、AP、Web Portal和RADIUS暴露在公网上,必然遭受各种类攻击的困扰。除常见的互连网络攻击、无线网络攻击外,针对应用账号的暴力破解和盗用,将损害合法用户的权益,并严重影响WLAN业务的正常运行,造成经济损失和不良社会影响。

目前,WLAN Web方式认证在WLAN平台采用Portal预认证策略,降低平台对无效请求的处理负荷;而PEAP等认证方式通过直接向RADIUS发起请求进行认证。因此对WLAN认证平台的防暴力破解解决方案需要在Portal和RADIUS设备协调实现,以下防护方案要求能够同时满足,共同提高WLAN系统对账号暴力破解攻击的防范能力。

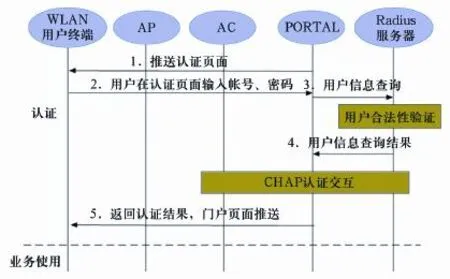

目前,中国移动WLAN用户认证支持4种方式,Web、客户端、PEAP、EAP-SIM,前两种本质上都是Web方式,通过Portal进行访问,业务流程基本相同;PEAP方式直接访问RADIUS设备,而SIM认证方式访问HLR/AuC。其中,Web方式上网流程如下。

基于Web认证方式的用户被AC强制指向Portal服务器,由后者推送认证页面并接收用户输入的认证信息,并向AC提出认证请求,AC指向RADIUS进行认证。RADIUS将认证结果通知AC,AC通知Portal,Portal以门户网站页面推送的方式通知用户,并提供更多的信息。

用户上网结束后,可以使用Portal功能通知AC用户下线;当AC侦测到用户下线或者主动切断用户连接时,也能告知Portal服务器。

图2 WLAN业务系统组网的基本架构示意图

2.2.1 Portal系统防护方案

重点针对Portal页面的攻击防护,针对以用户口令猜测为主要目的的恶意认证请求进行安全防护,通过识别特定条件的认证请求,强制对满足条件的请求弹出验证码,提高黑客暴力破解攻击的技术难度,达到防止系统资源过度消耗,降低用户账号被盗风险的目的。

WLAN认证系统需要通过认证请求识别方案,以用户来源IP地址(HTTP客户端的IP地址)作为判断标识或以AC重定向的参数wlanuserip和wlanacname组合作为终端判断标识。或者通过图形验证码生成获取验证提高认证系统的安全性。

2.2.2 RADIUS系统防护方案

图3 WLAN Web Portal认证流程

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS(Net Access Server),任何运行RADIUS客户端软件的计算机都可以成为RADIUS的客户端。RADIUS协议认证机制灵活,可以采用PAP、CHAP或者UNIX登录认证等多种方式。RADIUS是一种可扩展的协议,它进行的全部工作都是基于Attribute-Length-Value的向量进行的。

由于RADIUS系统是认证计费的核心设备,安全防护方案通过识别特定条件的认证消息,强制丢弃满足条件的认证请求,从而达到防止系统资源过度消耗,降低用户账号被盗风险的目的。具体识别策略如下:以Calling-Station-Id,Called-Station-Id,Framed-IP-Address,NAS-IP-Address作为判断标识,4种标识可任意组合成多种判断条件,且各条件可同时生效。

2.3 现网WLAN认证平台其它安全问题

2.3.1 将自服务Web服务器放置在DMZ区

对外提供服务的自服务Web服务器,应放在DMZ区,通过防火墙与内网进行安全隔离。目前WLAN自服务页面放置在内网,若被攻击,可直接导致主要服务器被控制,造成业务瘫痪、页面篡改、盗号等问题。

2.3.2 将数据库配置文件等相关信息加密保存

部分设备测试脚本中明文存放数据库配置信息,数据库密码存在泄露的风险,进而导致业务敏感数据泄露、篡改等。应将数据库配置文件等相关信息加密保存,删除无关敏感信息。

2.3.3 避免页面操作产生垃圾短信

购买WLAN时长功能页面,可向指定用户批量发送垃圾短信。应确保所有具备下发短信验证码功能的页面配置有效时长、以及再次下发时间间隔功能,以防止被盗用户下发垃圾短信。

2.3.4 修复Web安全漏洞

目前WLAN系统Web页面未对用户输入的数据进行有效过滤,存在跨站脚本漏洞,可导致页面篡改,或客户信息被盗用。应对Web安全漏洞进行修复。

2.3.5 避免系统日志中存储用户明文密码等敏感信息

用户在自服务页面进行密码重置等操作后,或通过认证后,密码明文保存在后台日志文件中。若被不法分子利用,易导致WLAN盗号和客户投诉等问题。应通过改造将页面日志中的账号、密码信息采用密文存储。

2.4 网络和设备安全

WLAN认证系统需要满足《中国移动WLAN设备通用安全功能和配置规范》要求,主要包括WLAN设备通用安全功能和配置要求,其中主要有账号管理及认证授权要求、账号安全要求、口令安全要求、授权安全要求、日志安全要求、IP安全要求、4A管控安全要求、设备其它安全要求。

关于WLAN设备安全功能和配置要求,主要有AC安全要求、AP安全要求、热点交换机安全配置要求、PORTAL系统安全功能要求、RADIUS服务器安全功能要求、OMC安全功能要求等。

WLAN认证系统需要梳理认证系统防火墙策略,认证平台访问外部系统,其它外部系统、WLAN用户访问认证平台都要严格配置访问控制策略,删除源、目的地址同时为any的any to any策略,源端口、目的端口没有限制的策略,内网地址无任何限制地直接访问公网的x.x.x.x to any策略,以及其它没有合法业务需求与之对应的策略。同时对WLAN认证系统进行问题排查和加固,提高WLAN认证系统设备自身的安全性,防止设备被非法访问,越权访问用户账号、密码等敏感信息。

2.5 日常审计

针对WLAN认证系统核心设备维护,包括省公司人员和厂家技术支持人员,要完全通过管控平台,从系统侧限制绕行访问,并加强绕行审计。同时,按照金库管理模式对数据库数据增删改查严格管理。

必须由我方人员掌握RADIUS系统尤其是数据库管理权限,严格限制厂家人员访问数据库,避免第三方利用可能掌握的数据库加密密钥和实际数据获取、修改用户密码或者直接增加用户认证数据。

根据日常业务系统及SOX法案相关要求,任何与财务报表相关的操作均应留下记录,同时定期进行审核,其中包含的内容主要有以下几方面。

(1)主机操作的审计,包括系统账号和应用预设账号的日志审计,指的是终端用户通过系统账号或应用预设账号、个人账号登录主机,对系统配置文件、文件系统、目录、文件等进行了某种操作(增加、删除、修改等),审计主要针对上述行为,检查其合法性,是否为合法操作。

(2)数据库操作的审计,包括系统账号和应用预设账号的日志审计,指的是终端用户通过系统账号或应用预设账号、个人账号登录数据库,对系统配置文件、存储过程、数据库表等进行了某种操作(增加、删除、修改等),审计主要针对上述行为,检查其合法性,是否为合法操作。

(3)程序上线的审计,是指应用系统中程序开发和修改完成后,通过FTP等方式上传到主机和修改数据库配置,中间涉及到程序文件(包括shell)的修改上传,数据库参数的修改等,审计主要针对上述操作,检查其合法性,是否为合法操作。

(4) 账号变更审计,是指主机、数据库用户账号的增、删、改操作进行审计,审计主要针对上述行为检查其合法性,是否为合法操作。

(5)应用系统操作审计:所有应用系统需对业务超级用户的用户账号或权限的增加、变更、删除操作进行审计,审计主要针对上述行为检查其合法性,是否为合法操作。

(6)远程接入的审计,是指厂家维护人员每次远程拨号登录系统时,在系统中所做的操作进行审核,检查其操作是否合法,是否得到需要的授权。

3 结束语

2012年以来,全网各种原因引起的WLAN账号密码被盗事件高发,严重损害了客户和公司利益、干扰正常运营。为有效控制盗号风险,迫切要求网络维护部门从安全组网、WLAN主要设备自身安全功能及配置要求、业务层面用户认证功能实现机制、防暴力破解等方面,提出了系统化解决方案,启动骨干网及省网的WLAN RADIUS系统安全整改工作。

Research on security of WLAN authentication system

QU Jin-guang, LIU Xiang-qian, WANG Xin-zhong

(China Mobile Group Ningxia Co., Ltd., Yinchuan 750011, China)

The article mainly introduces security mechanism of WLAN authentication system, which refers to security networking, web security, equipment security, service logic security, daily audit and security emergency response.

WLAN; authentication; security

TN918

A

1008-5599(2013)12-0024-04

2013-11-22