无线Mesh网络中基于跨层信誉机制的安全路由协议

林 晖,马建峰

(1.西安电子科技大学计算机学院,陕西西安 710071; 2.福建师范大学数学与计算机科学学院,福建福州 350007)

无线Mesh网络中基于跨层信誉机制的安全路由协议

林 晖1,2,马建峰1

(1.西安电子科技大学计算机学院,陕西西安 710071; 2.福建师范大学数学与计算机科学学院,福建福州 350007)

无线Mesh网络特殊的网络结构和通信模式,使其容易遭受各种安全威胁.其中,针对路由安全和用户隐私安全的内部攻击是最具有挑战的问题之一.针对上述问题,首先提出了一种新的跨层信誉机制.然后,基于跨层动态信誉机制提出了一种能够实现隐私保护的安全路由协议CR-HWMP.仿真结果表明,CRHWMP能够有效抵御黑洞和灰洞等内部攻击,实现用户信息的隐私保护,提高网络的可靠性和安全性.

无线Mesh网络;安全路由;隐私保护;信誉机制;跨层协作

无线Mesh网络(Wireless Mesh Networks,WMNs)作为未来无线网络理想的组网方式和关键技术之一[1-2],应用涉及电子商务、网络通信、医疗等多个领域,能够为分布在不同地区的用户提供高速网络连接和实时服务.WMNs的资源种类繁多、用户成分各异,资源的访问具有多样性、随机性、不确定性和隐蔽性等特点.随着WMNs的发展,这些特点所导致的安全问题逐渐显露并且日益突出.目前,WMNs面临的网络攻击主要分为2类:外部攻击和内部攻击.内部攻击的发起者拥有合法的身份,能够获取各种的密钥和授权,传统基于密码学的加密方法和认证技术无法正确地识别这类恶意节点.同时,随着WMNs应用的普及和范围的不断扩大,越来越多的隐私信息出现在WMNs中,这些隐私信息的泄漏将会给个人及社会带来巨大的灾难.因此,内部攻击与隐私保护是目前WMNs中最值得关注的安全问题,同时也是研究的难点[3-4].并且,由于WMNs中隐私信息的完整性、机密性和可用性贯穿数据流传输的全过程,内部发起的各种路由攻击,将使信息的完整性、机密性和可用性受到破坏,导致隐私信息的泄漏[5].因此,为了提供安全和具有隐私保护能力的高速网络连接和实时服务,WMNs需要将内部攻击防御与安全路由技术相结合.

针对上述问题,笔者首先提出新的基于主观逻辑的跨层信誉机制(SLCRM)用于防御内部攻击,然后,基于SLCRM,提出了具有隐私保护能力的安全路由协议基于跨层信誉机制的混合无线Mesh协议(CRHWMP).CR-HWMP的贡献包括以下几个方面:(1)通过在路由建立过程中采用SLCRM机制,准确地选择出安全可靠的路径;并且通过对恶意节点的惩罚或隔离,有效地防御了内部攻击,避免了由于内部攻击所造成的隐私信息泄漏.(2)依据节点的安全等级,采用前期工作提出的分级密钥管理协议[7],为不同安全等级的节点分发不同的密钥,确保只有满足安全要求的节点才能参与选路,进一步提高了对内部攻击的防御和对隐私信息的保护.(3)依据数据包信息分为可修改和不可修改2种类型的特点,利用分级加密的方法[7]对CR-HWMP中不可修改字段进行加密,利用Merkle Tree[8]技术对可修改字段进行加密,严格地限制了对隐私信息的访问,实现了隐私信息的细颗粒度保护.

1 相关工作

信誉机制设计方面,Michiardi等在文献[9]中提出了基于看门狗和路径等级评估方法的信誉机制,用于识别节点的恶意行为和选择安全可靠的路径.该机制使用看门狗技术监听下一跳节点转发行为,如果下一跳节点没有正常的转发数据包,则标明该节点可能存在问题,从而识别出恶意节点;通过路径等级评估的方法,在每个节点中保存其他节点的安全等级信息,从而在选择转发节点时可以根据实际服务所需的安全等级来尽量避免选择那些可能是自私或恶意的节点.Zhang等在文献[10]中提出了基于信誉的异常检测系统(RADAR).它利用信誉度来进行细颗粒度的描述和量化节点的行为,并且将RADAR与动态源路由协议(DSR)结合应用到WMNs中,实现对节点异常行为以及网络内部攻击的检测.Li等在文献[11]中介绍了一种分级信誉机制(ARM),ARM将信誉机制与价格机制结合,通过建立分级的位置感知分布式哈希表(DHT)结构来收集网络中的全局信誉信息,并利用收集的信息对节点的信誉度做出评估.ARM实现了对协作节点的奖励和对恶意节点的惩罚,能够有效地预防欺骗、伪造和误报的行为,较为准确地评估节点的信誉度.

基于信誉机制的安全路由协议方面,Laniepce等在文献[12]中针对混合Ad Hoc网络首先提出了一种跨层信誉机制,并在该机制的基础上提出了多径优化路由协议(MOOR).MOOR采用跨层的方式,在传输层上通过建立起来的信誉机制在接入节点上利用传输控制协议(TCP)流量控制机制来评估节点协作与否,然后在网络层上利用计算出来的节点的信誉度进行路径的选择.文献[13-15]中,Khan、Paris与Silva等将路由性能与安全相结合,设计出既能保证安全又具有一定性能保障的跨层路由协议.新路由协议中,首先建立基于网络层上节点转发行为的信誉机制,利用建立的信誉机制来评估节点的信誉度,判断节点是否是恶意节点;然后,通过MAC层的链路检测,来判断链路质量的好坏.在路径的选择过程中,依据节点的信誉度和无线链路的质量,选择最可靠和高性能的路径.文献[16]中,Khan等针对WMNs设计了一种跨层安全和资源感知路由协议(CSROR).它主要通过应用层上的检测来获取节点的能量使用情况;通过监听网络层上节点的转发行为来评估节点的信誉度,判断节点是否是恶意节点;通过MAC层的链路检测,来判断链路质量的好坏.在路径的选择过程中,依据上述各层获取的信息来选择最安全可靠和具有性能保障的路径.

2 基于跨层信誉机制的安全路由协议CR-HWMP

2.1 跨层信誉机制SLCRM

笔者引入跨层设计理论,将网络层的节点转发行为与MAC层的链路冲突相结合,提出了新的跨层信誉机制SLCRM.SLCRM首先通过监测MAC层的链路质量与网络层的节点转发可靠性来评估节点的信誉度;接着,依据节点的信誉度对节点进行安全等级划分,并完成对恶意节点的识别;最后,结合多级安全技术[17],依据节点的信誉度及安全级别对恶意节点做出惩罚或隔离.

2.1.1 信誉度评估

假设x和y为邻居节点,x对y的综合信誉度评估主要考虑两方面的因素:一是直接信誉度,二是间接信誉度.前者可以通过x存储的与y的历史交互数据来获得;后者需要依据其他邻居节点的推荐信息来计算.

SLCRM在信誉度评估的过程中,结合了主观逻辑理论[18-20],使用四元组ωx:y=(bx:y,dx:y,ux:y,ax:y)来表示节点x对节点y的信誉度评估,并且通过计算数学期望E(ωx:y)来判断节点是否为恶意节点.

其中,bx:y表示x对y的信任程度;dx:y表示x对y的不信任程度;ux:y表示x对y的不确定程度;ax:y表示x愿意相信y是值得信赖的程度,它们满足式(2)中的条件.

(1)直接信誉度评估.SLCRM的直接信誉度评估由节点独立完成,每个评估结果将保存在节点本地信誉度数据库中.假设x和y为邻居节点,x将使用式(3)来评估y的直接信誉度

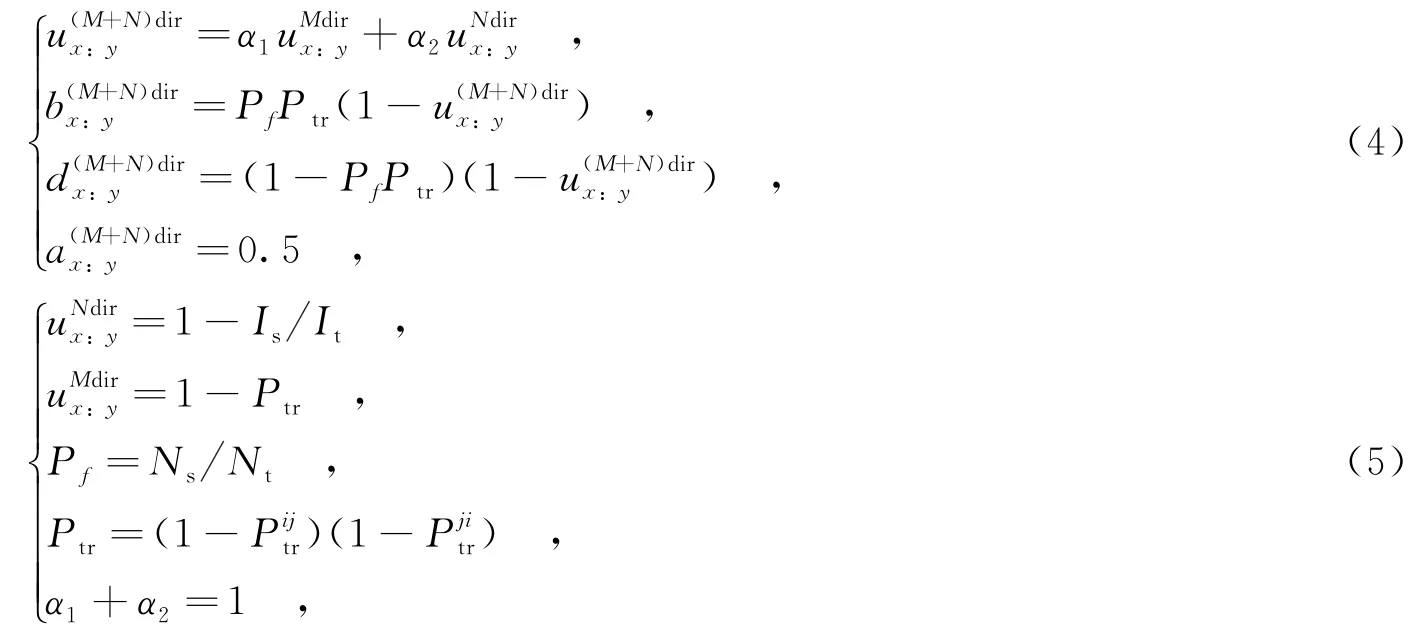

式中的α1和α2分别考虑了MAC层的链路质量和网络层的节点转发可靠性对信誉度的影响.其中,和分别是基于MAC层的链路质量和网络层的节点转发可靠性得出的直接信誉度评估结果,α1和α2为加权因子.可以通过式(4)和式(5)计算获得.

其中,Nt和Ns表示需要转发的数据包总数和被成功转发的数据包数;Pf和Ptr表示节点的成功转发率和无线链路(i,j)上一次成功传输的概率[14];和表示无线链路(i,j)的正向和逆向丢包率;It和Is为节点间总的交互次数和成功的交互次数;和代表对MAC层链路质量和网络层节点转发可靠性的不确定性.

①x向邻居节点广播信誉度查询消息,发起间接信誉度评估过程.

②x的任意邻居节点收到查询消息时,首先查看本地信誉度数据库是否有关于y的、不确定性小于1的信誉度评估值;如果没有,则忽略该消息,否则发送相应的响应消息,将y的直接信誉度评估结果反馈给x.

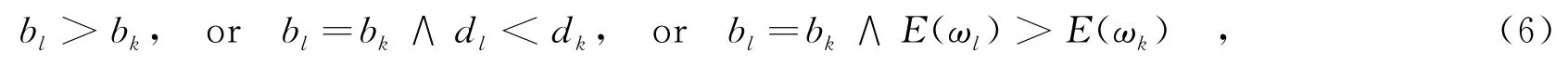

④如果只有2个推荐者l和k,并且二者的意见相互冲突,x将通过比较自己与它们的信任关系来决定选取谁的意见.假设和分别表示x对l和k的直接信誉度评估结果,如果式(6)成立,则x将认为l比k更值得信赖,x将选择l的推荐意见.

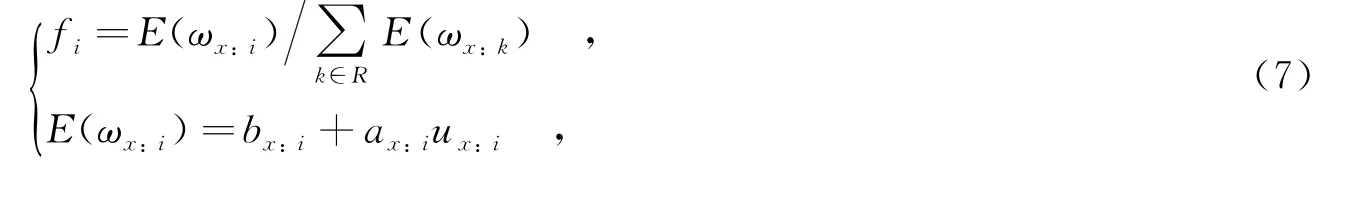

⑤如果有n个推荐者(n>2),对于每个推荐者i(i∈R),SLCRM首先通过式(7)计算相应的加权因子fi,然后通过式(8)对接收到的所有推荐意见进行合并,得到一个最终的推荐意见.

其中,E(ωx:i)反映了x对i的信任程度,其值越大,则节点i的可信度越高,相应的加权因子fi越大,i的推荐意见在最终推荐意见中所占的比重也越大.对于恶意节点来说,由于其E(ω)很小,因此它们的推荐意见对信誉计算结果的影响就很小,从而使得最终的推荐意见更为准确.

(3)综合信誉度评估.获得了直接和间接信誉度的评估结果后,SLCRM将通过式(9)来评估节点的综合信誉度

2.1.2 恶意节点的识别与管理

SLCRM依据多级安全理论[8,17],为每个节点分配一个安全等级SL(1≤SL≤5),每个安全等级的门限值为.当x获得了y的综合信誉度评估值后,x将通过比较与各个级别的门限值来确定y的安全等级,并以此判断y是否为恶意节点.如果y是恶意节点,x将进一步依据y所处的安全等级来决定是惩罚还是直接隔离.例如,假设x收到了来自l,j,k的推荐信息,并且它们的综合信誉度评估值分别为和根据上述分析,由于l的综合信誉度值所属的安全等级满足预定的要求,因此l将被认定为值得信赖的节点,而j,k由于综合信誉度评估值所处的安全等级没有达到预期的要求,因此将被认定为恶意节点.但是,由于j所处的安全等级还没有达到最低限度,因此j将被惩罚(具体的惩罚措施不属于本文讨论的范围),而k由于所处的安全等级达到了最低限度,因此将被直接隔离.

上述方法有效提高了对恶意节点识别与管理的灵活性,并且,由于不是武断地隔离所有的恶意节点,而是依据恶意节点所处的安全等级SL(代表了恶意节点行为的危害程度)来采取惩罚或隔离的不同措施,有效地提高了网络的容错性和可生存性.

2.2 基于跨层信誉机制的安全路由协议CR-HWMP

本节将SLCRM应用于HWMP协议[5,21],提出了基于跨层信誉机制的具有隐私保护能力的安全路由协议CR-HWMP.

2.2.1 路由的建立

CR-HWMP通过源节点广播路由请求消息PREQ(包括MAC地址、安全等级要求SL和有效期限等信息)来发起路由建立的过程.假设γ(γ∈[0.0,1.0])为信誉度门限值.CR-HWMP的路由建立过程描述如下:

(1)源节点x向邻居节点广播PREQ消息,发起路由建立过程.

(2)任意邻居节点y收到PREQ消息后,如果y为恶意节点,则将直接返回Accept消息给x,同意作为x的下一跳转发节点.如果y为可信节点,则y将先判断是否自己的SL满足PREQ消息中的SL要求.如果SLy<SL,则y忽略收到的PREQ消息;否则,y执行步骤(3).

(3)y通过执行SLCRM来判断x是否是可信节点,具体过程如下:

①y查询本地信誉度数据库,看是否存在关于x的直接信誉度评估结果.如果存在,则计算,并做如下判断:如果则说明x是可信的节点,y将返回Accept消息给x,同意提供转发服务.如果不存在或则y无法确定x是否可信,y将执行间接信誉度评估过程对x进行信誉度查询.

②根据间接信誉度评估结果,y通过执行恶意节点的识别与管理过程来判断x是否为恶意节点.

③如果y确定x为恶意节点,则y首先依据恶意节点的识别与管理方法对x做出惩罚或强迫隔离,然后发送Refuse消息给x,并且在本地信誉度数据库中记录关于x的综合信誉度评估结果.如果y判断x为可信的节点,y将发送Accept消息给x,同意提供转发服务.

(4)当x收到y的Accept消息后,首先判断y的SL是否满足安全需求,如果不满足(即,SLy<SLx),x将拒绝接受y为下一跳转发节点.如果满足,x将通过执行步骤3来判断y是否是恶意节点,并决定是否接受y为下一跳转发节点.

(5)反复执行步骤(3)和(4),直到找到满足条件的路由.

(6)如果存在多条满足要求的路径,将采用下述方法来选择最安全可靠的路径.假设Ls(s=1,…,n)为 n条满足最低安全需求的路径的集合,为第i条路径Li中的第j个节点分别为节点的信誉度值和安全等级和分别为路径Li的信誉度值和安全等级,和分别为路径Li的信誉度和安全等级的权重因子,和的值可以依据具体服务的需要来设定.n条路径中最安全可靠的路径Lfinal可以通过以下公式来选出.

2.2.2 隐私信息的保护

CR-HWMP在建立路由的过程中,不仅能够有效地识别和管理恶意节点、防御内部攻击,还能够通过以下措施来实现对隐私信息的保护.

(1)基于节点的安全等级,依据具体服务对于安全等级的需求,预先设置能够参与路径建立的节点的最低安全等级,规则只有满足安全要求的节点才能参与选路,进一步提高对内部攻击的防御,特别是由未被发现的恶意节点发起的内部攻击,实现对隐私信息的保护.

(2)基于节点的安全等级,使用分级密钥管理协议[7]为不同等级的节点分发不同的密钥.预先规定低等级的节点无法获取高等级节点的密钥和读取数据包的内容,减少隐私信息泄漏的可能,有效提高对隐私信息保护的能力.

(3)根据数据包信息分为可修改和不可修改2种类型的特点,分别使用分级加密方法[7]和Merkle Tree技术对CR-HWMP中的不可修改字段和可修改字段进行加密.严格限制对数据包内容的访问和修改,进一步实现隐私信息的细颗粒度保护.

3 仿真实现与性能分析

3.1 仿真设置

笔者采用优化网络工程仿真工具(OPNET)[22]对SLCRM和CR-HWMP的性能进行验证和分析.仿真场景由面积为1 000 m×1 000 m,包含50个节点的矩形区域组成.物理层采用固定传输范围模型.MAC层采用IEEE 802.11的分布式协调功能(DCF).节点产生的数据流为固定码率(CBR)流,数据速率为11 M,数据包大小为1 024 B.仿真时间为100 s.仿真结果是通过10次仿真实验得出的平均数据.

3.2 仿真结果与性能分析

首先将SLCRM与文献[6,19]中提出的信誉机制(即,SLUR和FM)进行比较.然后,将CR-HWMP与HWMP协议和文献[8]中提出的PA-SHWMP协议做比较.比较中主要考虑以下性能指标:

·恶意节点识别率(MIR):识别恶意节点的概率和准确性;

·恶意节点请求成功率(MSR):恶意节点的请求被正常节点接受的比率;

·分组传输率(PDR):目的节点接收到的数据包数量与源节点发送的数据包数量的比值;

·端到端的平均时延(ED):数据包从源节点到目的节点所需要的平均时间.

3.2.1 信誉机制的性能比较与分析

首先,将通过比较MIR和MSR来评估SLCRM、基于主观逻辑和不确定性的信誉机制(SLUR)和基于熟悉度的信誉模型(FM)的性能.

图1(a)和(b)分别显示了3种机制的MIR在时间和恶意节点比率变化情况下的性能比较.图1(a)中的仿真结果显示,随着时间的增长、节点信誉度评估的完成和节点间信任关系的建立,使得不确定性降低,3种机制的MIR也相应的增长.仿真的初始阶段,由于节点间的信任关系还没有建立,没有早期的节点信誉度可以提供参考,导致了高不确定性,因此SLCRM的MIR与SLUR的和FM的很接近.然而,随着时间的增加,由于SLCRM采用跨层机制,充分考虑了各种不同因素对于恶意节点识别的影响,因此SLCRM的恶意节点识别能力和MIR性能都提升的比SLUR和FM快.图1(b)针对网络中恶意节点比率变化的情况,对3种机制的MIR性能做了比较.由于恶意节点比率的增加,导致了可以用于评估节点信誉度的有效的节点交互行为和推荐信息减少,因此3种机制的MIR性能都随着恶意节点比率的增加而下降,但是,由于SLCRM用于检测恶意节点的方法和精确度比SLUR和FM要好,因此SLCRM下降的幅度要小于其他2种机制,表现出了更好的恶意节点容忍能力.

图1 恶意节点识别率

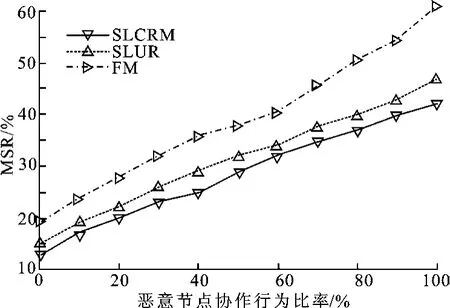

图2对SLCRM、SLUR和FM的MSR性能做了比较.MSR指的是恶意节点的请求被正常节点接受的比率,MSR的值代表了信誉机制对恶意节点的识别能力与效果.从图2中的结果可以看出,随着表现出协作行为的恶意节点的比率的增加,恶意节点的请求被接受的比率也逐渐地增加,然而,其中SLCRM的MSR的增长速度和幅度是所有机制中最低的.由于SLUR和FM对于恶意节点的处理方法采用的是直接的隔离,当被隔离后的恶意节点重新被允许进入网络并且做出一些协作的行为后,之前的恶意行为就可能被忽略,因此,重新做出恶意行为或发起内部攻击时就不容易被检测出来.SLCRM中对于恶意节点的处理采用的是先惩罚后隔离的方法,使得节点的恶意行为记录在网络中保存的时间比SLUR的和FM的更长,恶意节点需要花费更多的时间和提供更多的协作才能消除之前的恶意行为的影响,因此,SLCRM的MSR增长的速度和幅度是所有机制中最低的.

图2 恶意节点请求成功率

图3 分组传输率(只考虑恶意攻击)

3.2.2 路由协议的性能比较与分析

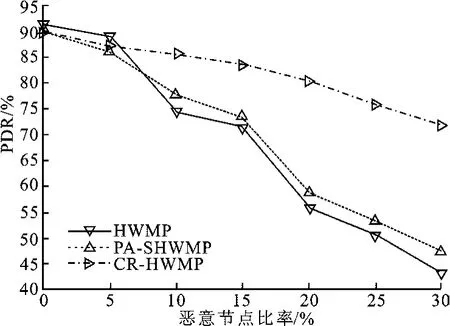

接着,将通过比较分组传输率(PDR)和端到端的平均时延(ED)来评估混合无线Mesh协议(HWMP)、隐私感知的安全混合无线Mesh协议(PA-SHWMP)和CR-HWMP的性能.

首先比较HWMP、PA-SHWMP和CR-HWMP的PDR,比较的场景分为以下2种:(1)只考虑恶意攻击,不考虑链路冲突;(2)考虑恶意攻击和链路冲突同时存在.仿真结果如图3和图4所示.图3的仿真结果显示了只存在恶意攻击时,3种协议的PDR比较结果.从图中的结果可以看出,恶意节点的行为或发起的攻击能够严重地影响网络的PDR.当网络中不存在恶意节点时,3个协议都有较高的PDR,随着恶意节点的增多,三者的PDR都开始下降,不同的是,和HWMP、PA-SHWMP相比,CR-HWMP下降的速度更慢和幅度更小.原因在于CR-HWMP采用的信誉机制能够更准确地识别和隔离恶意节点,并且提供了从多条可靠路由中选择最佳路由的方法,从而有效地提高了网络的PDR,改善了网络的性能.图4显示了同时存在链路冲突和恶意攻击时,3种协议的PDR比较结果.仿真结果表明,当恶意攻击和链路冲突同时存在时,对网络的PDR的影响程度大大超过了只有恶意攻击存在的情况.由于链路的冲突将导致大量的丢包,而HWMP、PA-SHWMP采用的信誉机制没有考虑MAC层的链路冲突,因此,它们将由于链路冲突导致的丢包认为是节点的恶意行为,从而将许多正常节点识别为恶意节点并隔离,使得网络中由于传输的节点数量减少,加上链路冲突的存在,导致了网络的PDR大幅度下降,从图3和图4的比较可以看出,下降了近10%.反之,CRHWMP综合考虑了节点的恶意行为和链路的冲突,因此CR-HWMP的PDR受到的影响不大.

图4 分组传输率(同时考虑恶意攻击和链路冲突)

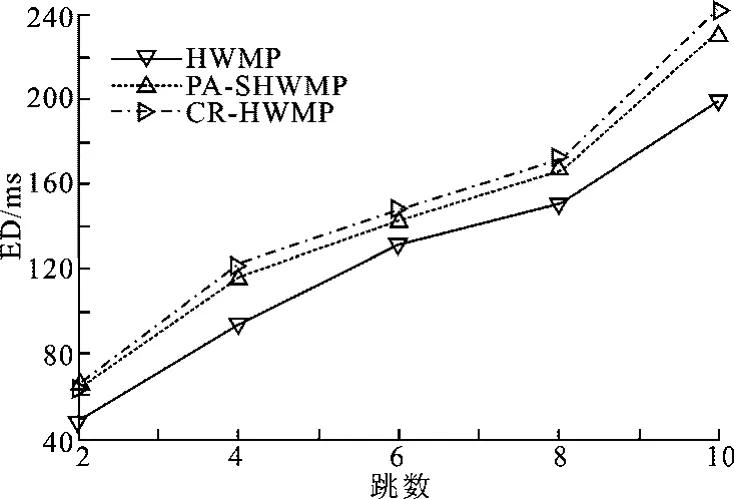

图5 端到端的时延

图5针对路径包含的跳数不同的情况,对HWMP、PA-SHWMP和CR-HWMP的ED进行了比较,仿真中设定路径的最大跳数为10跳.图5中的仿真结果显示,因为CR-HWMP需要更多的计算量来评估节点的信誉度、划分节点的等级、判断参与节点的安全等级和实现用户信息的隐私保护,因此CR-HWMP的ED比HWMP的和PA-SHWMP的要大,并且随着跳数的增加,它们之间的差距越来越大.虽然CR-HWMP的ED较大,但是CR-HWMP有效地提高了网络对于内部攻击的防御和用户隐私信息的保护,并且,CRHWMP的ED仍旧处于大多数服务许可的范围之内.

综上所述,通过对HWMP、PA-SHWMP和CR-HWMP在分组传输率、端到端的平均时延等方面的比较,可以清楚地得出:(1)CR-HWMP能够有效地识别和管理恶意节点,抵制诸如修改、黑洞和灰洞等内部攻击,实现隐私信息的保护,提高了整个网络的可靠性和安全性;(2)CR-HWMP能够同时作用于恶意攻击和链路冲突的环境,具有很强的灵活性和适应性;(3)CR-HWMP在提高网络安全性能的同时对于网络服务质量的影响不是很大.

4 结束语

笔者对WMNs中针对路由安全和隐私安全的内部攻击展开研究,提出了跨层信誉机制SLCRM和具有隐私保护能力的安全路由协议CR-HWMP.CR-HWMP首先通过SLCRM实现对节点信誉度的评估、节点安全等级的划分;然后,基于节点的信誉度和安全等级进行路由节点的选择及限制节点对隐私信息的访问.仿真结果和分析表明,跨层信誉机制SLCRM在恶意节点识别率和恶意节点请求成功率方面优于SLUR和FM机制;CR-HWMP协议在分组传输率和端到端的平均时延方面优于HWMP和PA-SHWMP协议,能够有效、灵活地识别和管理恶意节点,抵御篡改、黑洞和灰洞等内部攻击,实现隐私信息的保护,有效地提高网络的可靠性和安全性.

[1]Akyildiz I F,Wang X,Wang W.Wireless Mesh Networks:a Survey[J].Computer Networks,2005,47(4):445-487.

[2]Lou Wenjing,Ren Kui.Security,Privacy,and Accountability in Wireless Access Networks[J].IEEE Wireless Communications Magazine,2009,16(4):80-87.

[3]Wan Zhiguo,Ren Kui,Zhu Bo,et al.Anonymous User Communication for Privacy Protection in Wireless Metropolitan Mesh Networks[J].IEEE Transactions on Vehicular Technology,2010,59(2):519-532.

[4]Li Na,Zhang Nan,Das S K,et al.Privacy Preservation in Wireless Sensor Networks:a State-of-the-art Survey[J].Ad Hoc Networks,2009,7(8):1501-1514.

[5]Islam M S,Hamid M A,Hong C S.SHWMP:a Secure Hybrid Wireless Mesh Protocol for IEEE 802.11s Wireless Mesh Networks[J].Transactions on Computational ScienceⅥ,2009,5730:95-114.

[6]Lin Hui,Ma Jianfeng,Hu Jia,et al.PA-SHWMP:a Privacy-aware Secure Hybrid Wireless Mesh Protocol for IEEE 802.11s Wireless Mesh Networks[J].EURASIP Journal on Wireless Communications and Networking,2012:69.

[7]Lin Hui,Hu Jia,Ma Jianfeng,et al.A Role Based Privacy-aware Secure Routing Protocol for Wireless Mesh Networks [J].Wireless Personal Communications,2013:1-23.

[8]Islam M S,Yoon Y J,Hamid M A,et al.A Secure Hybrid Wireless Mesh Protocol for 802.11s Mesh Network[C]// Lecture Notes in Computer Science.Heidelberg:Springer Verlag,2008:972-985.

[9]Michiardi P,Molva R.Core:a Collaborative Reputation Mechanism to Enforce Node Cooperation in Mobile Ad Hoc Networks[C]//Advanced Communications and Multimedia Security.Norwell:Kluwer Academic Publishers,2002: 107-121.

[10]Zhang Zonghua,Ho P H,Naït-Abdesselam F.RADAR:a Reputation-driven Anomaly Detection System for Wireless Mesh Networks[J].Wireless Networks,2010,16(8):2221-2236.

[11]Li Ze,Shen Haiying.A Hierarchical Account-aided Reputation Management System for Large-Scale MANETs[C]// Proceedings of IEEE INFOCOM.Piscataway:IEEE,2011:909-917.

[12]Laniepce S,Lancieri L,Achemlal M,et al.A Cross-Layer Reputation System for Routing Non-Cooperation Effects Mitigation Within Hybrid Ad-Hoc Networks[C]//Proceedings of IWCMC.New York:ACM,2010:296-300.

[13]Khan S,Alrajeh N A,Loo K K.Secure Route Selection in Wireless Mesh Networks[J].Computer Networks,2012,56(2):491-503.

[14]Paris S,Nita-Rotaru C,Martignon F,et al.EFW:a Cross-Layer Metric for Reliable Routing in Wireless Mesh Networks with Selfish Participants[C]//Proceedings of IEEE INFOCOM.Pisataway:IEEE,2011:576-580.

[15]Silva H,Holanda R,Nogueira M,et al.A Cross-layer and Adaptive Scheme for Balancing Performance and Security on WMN Data Routing[C]//Proceedings of Global Telecommunications Conference.New York:IEEE,2010:1-5.

[16]Khan S,Loo J.Cross Layer Secure and Resource-Aware On-Demand Routing Protocol for Hybrid Wireless Mesh Networks[J].Wireless Personal Communications,2012,62(1):201-214.

[17]Lu W P,Sundareshan M K.A Model for Multilevel Security in Computer Networks[J].IEEE Transactions on Software Engineering,1990,16(6):647-659.

[18]Kane P,Browne P C.Using Uncertainty in Reputation Methods to Enforce Cooperation in Ad-hoc Networks[C]// Proceedings of the 5th ACM Workshop on Wireless Security.New York:ACM,2006:105-113.

[19]Liu Yining,Li Keqiu,Jin Yingwei,et al.A Novel Reputation Computation Model Based on Subjective Logic for Mobile Ad Hoc Networks[J].Future Generation Computer Systems,2011,27(5):547-554.

[20]杨凯.无线Mesh网络高性能路由协议研究[D].西安:西安电子科技大学,2011.

[21]IEEE 802.11s Task Group.Draft Amendment to Standard for Information Technology Telecommunications and Information Exchange Between Systems-LAN/MAN Specific Requirements-Part 11:Wireless Medium Access Control(MAC)and Physical Layer(PHY)specifications:Amendment:ESS Mesh Networking[S].IEEE P802.11s/D3.02,May 2009.

[22]Chen M.OPNET Network Simulation[M].Beijing:Tsinghua University Press,2004.

(编辑:李恩科)

Cross layer reputation mechanism based secure routing protocol for WMNs

LIN Hui1,2,MA Jianfeng1

(1.School of Computer Science and Technology,Xidian Univ.,Xi’an 710071,China; 2.School of Mathematics and Computer Science,Fujian Normal Univ.,Fuzhou 350007,China)

Wireless mesh networks are faced with various security threats due to their special infrastructure and communication mode,where the internal attacks aiming at routing security and user privacy security are one of the most challenging issues.In this paper a novel cross layer reputation mechanism is first proposed to identify and isolate the internal malicious nodes.Then,a privacy-aware secure routing protocol CRHWMP based on the proposed reputation mechanism is proposed.Performance analysis and simulation results show that CR-HWMP can effectively implement the privacy preserving and defend against the internal attacks such as black hole and gray hole,and improve the reliability,robustness and security of the wireless mesh networks efficiently.

wireless mesh networks;secure routing;privacy preserving;reputation mechanism;cross layer

TP393

A

1001-2400(2014)01-0116-08

10.3969/j.issn.1001-2400.2014.01.021

2012-11-07 < class="emphasis_bold">网络出版时间:

时间:2013-09-16

国家自然科学基金委员会-广东联合基金重点资助项目(U1135002);长江学者和创新团队发展计划资助项目(IRT1078);国家自然科学基金资助项目(61202390);国家科技部重大专项资助项目(2011ZX03005-002);中央高校基本科研业务费资助项目(JY10000903001)

林 晖(1977-),男,西安电子科技大学博士研究生,E-mail:hankhui95@gmail.com.

http://www.cnki.net/kcms/detail/61.1076.TN.20130916.0926.201401.145_017.html