复杂动态网络中隐私数据的双重加密方法研究

苏文明

(宣城职业技术学院 信息工程系,安徽 宣城 242000)

信息网络逐渐普及化的同时,网络信息安全风险随之而来.面对海量的网络沟通需求,复杂型网络作为理解复杂系统的重要工具应用越来越广泛,在生物科学、计算机科学等多个领域发挥重要作用[1].在复杂动态网络的作用下,完成对网络运行状态的监控与调节,保证网络良好运行.复杂动态网络为人们带来方便的时候,也使得信息安全风险得以加重[2].尤其一些与国家政治和经济相关的网络信息,信息泄露会产生极其严重的不良影响.综上所述,在复杂动态网络环境中,如何对隐私数据进行加密成为热点问题,也是当前信息化建设中的一大难点.作为保护网络隐私数据安全的关键技术,加密技术是通过动态密钥的设定,对用户隐私数据进行保护.在加密转换过程中,将原本清晰明了的隐私数据,转化为外人无法理解的信息,达到保障隐私安全的目的.现有的加密方法在复杂动态网络中应用时,存在较大的局限性,无法发挥较好效果.文献[3]针对数据集加密安全性进行研究,分析常规非对称密钥算法的工作原理,在传统参数设置条件的基础上,通过改进判定条件提升数据加密效率.同时,在DES算法的作用下,完成对明文数据集的保护.通过加法同态方法计算明文、密文空间,并将计算结果应用于解密操作中.但是,该方法在信息交互的过程中会消耗较多的算力.文献[4]从隐私信息泄露问题入手,按照固定规则分类用户隐私数据,将分类后的数据采用区块链的时间戳进行保存和记录,在信息数据发送过程中采用RSA算法完成加密,从而形成符合当前环境的隐私数据保护策略,但该方法加密效率极低.文献[5]分析待加密的隐私数据,并将其中包含的重复数据剔除,达到缩小加密范围的目的.之后,在混沌算法映射加密算法的作用下,完成数据加密保护,但该方法的安全性较差.本文从复杂动态网络的特性入手,基于上述加密方法的不足之处,建立隐私数据的双重加密方法.通过研究发现,本文设计的方法展现出了良好的加密效果,提升网络隐私数据的安全性.

1 复杂动态网络中隐私数据的双重加密方法设计

1.1 建立复杂动态网络模型

复杂动态网络主要由N个完全相同的节点构成,每一个节点都代表一个动力结构[6],每个动力结构维度都是m,所以,在复杂动态网络模型的使用过程中,将发送端的节点设置为1,则可以用2~N表示接收端节点.利用状态观测器分析复杂动态网络,形成如下所示的数学模型表达式

(1)

(2)

公式中,f表示目标函数,x表示状态变量,u代表控制变量,y代表输出变量,i和j表示两个动态网络节点,N表示网络节点数量.此外,t表示网络信号,p表示自适应变量跟踪信号,H表示加密后形成的信号.在复杂动态网络机构中,η表示耦合时延值,L表示同步状态下的增益矩阵,G表示耦合矩阵.将上述数学模型看作一个可以非线性推导函数,则耦合矩阵在0-1条件下的对角线元素Gii可以表示为

(3)

并且,复杂动态网络中状态反馈控制规律ui表示为

ui=Fxi,i=1,…,N,

(4)

公式中,F表示一个反馈控制矩阵,将公式(1)、公式(2)、公式(3)和公式(4)相结合,形成最终的复杂动力学网络模型

(5)

根据上述模型公式可以看出,本文所提出的网络数学模型,利用标量信号完成不同节点之间的良好交流.由于复杂网络模型所应用的状态变量都是同一维度[7],以此为基础进行数据加密操作时,可以大大降低计算复杂度,提升加密效率.

1.2 构建隐私数据库

在复杂动态网络环境中,想要完成隐私数据的加密操作,需要基于上述网络模型,寻找网络隐私数据,并将其汇总处理后形成隐私数据库[8].通常情况下,隐私数据库的建立需要以攻击类型为基础,提升数据存储的安全性.复杂动态网络中常见的攻击类型包括被动攻击与主动攻击两部分.被动攻击指的是第三方人员通过特殊手段对隐私数据进行获取和监听,并获取网络隐私数据中包含的主要信息[9].主动攻击表示用户自身的操作不符合规范,并对其他用户的隐私非法访问.本文基于上述攻击内容进行研究,组合多个不同物理结构构建异构数据库,将隐私数据保存至数据库中.本文采用图1所示E-R图的方式完成数据库设定.

通过图1所示的数据库内部信息结构图,建立一个符合复杂动态网络特点的隐私数据库,将初步处理后的隐私信息保存在数据库中,并将该数据作为双重加密方法研究的基础.

图1 数据库内部信息结构图

1.3 设计双重加密算法

为了保证隐私数据的安全,文中针对隐私数据库设置动态密钥,在网络数据执行加密操作时,以动态密钥为基础完成双重加密算法的设计[10].数据库内的隐私数据种类丰富,需要采用预处理的方式降低数据缺失问题发生频率.之后,分析隐私数据的特征类型,结合数据库的信息存储矩阵和存储层数参数,生成双重加密的动态密钥k.将预处理后的隐私数据集表示为wa,根据约束条件可知

wa∈{0,1},0≤a≤v,

(6)

公式(6)中,a表示隐私数据总量,v表示存储层数.通过分析可知

(7)

根据上述计算公式,获取预处理完成后的数据库隐私信息.基于全部隐私数据计算累加值sum,进行混沌算法加密参数h和加密迭代次数l的计算,则计算公式表示为

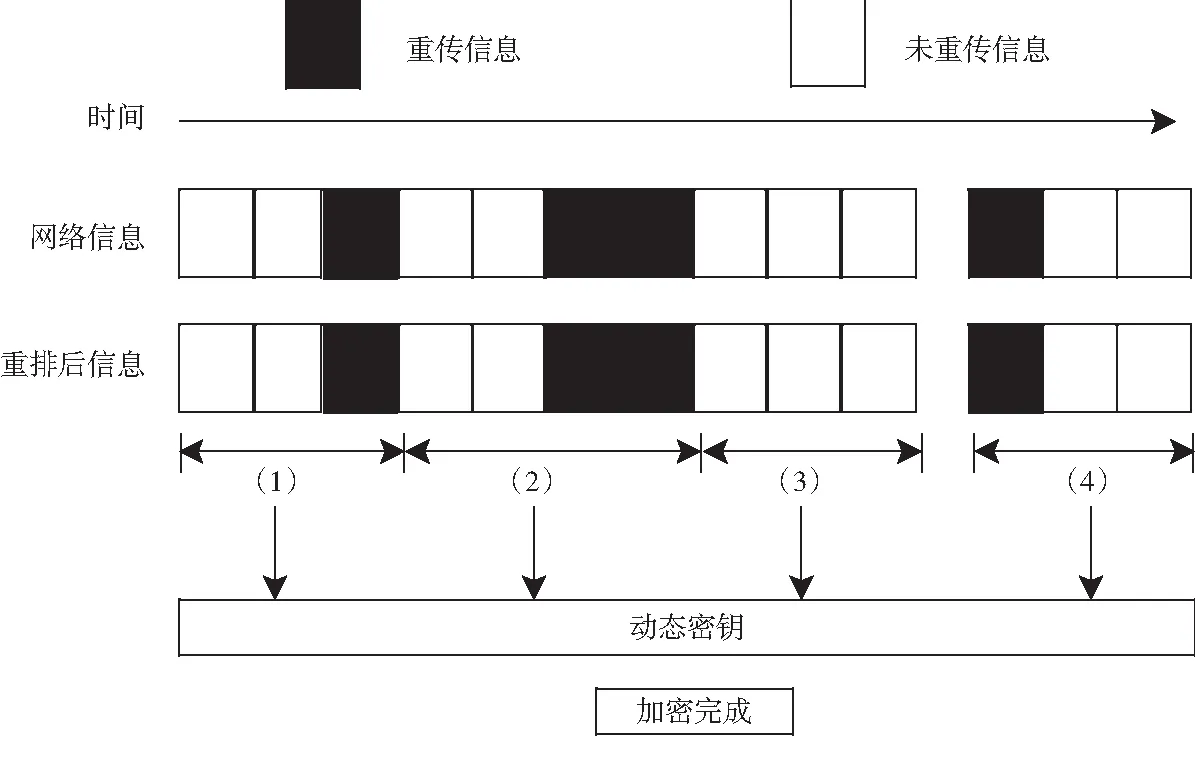

(8)

公式中,mod表示修正函数.通过公式(8)的计算,获取复杂动态网络隐私数据的混沌算法加密初始密钥,将迭代后的不良影响剔除.将混沌算法加密密钥计算结果,与隐私数据库设置的动态密钥结合分析,生成密钥集合.按照密钥认证流程,选取符合双重加密算法的密钥,则数据双重加密过程中动态密钥协议工作过程如图2所示.

图2 动态密钥协议工作过程

(9)

公式中,q表示明文序列,B表示加密密文,σ表示密文数量.那么,数据库中最后一条隐私数据密文表示为

(10)

式中,B0表示初始密钥,b表示混沌算法系数.在合理的迭代次数条件下,完成隐私数据的双重加密,使用网络信息解密算法,依据混沌系数生成迭代次数为网络信息的双重加密提供依据,则数据库内信息的最终密文B′可以表示为

B′=mod(B+B0+256-b,256).

(11)

因为文中设计的算法属于双重加密类型,所以在应用过程中,针对数据库中每一个存储层级需要设置对应的密钥,将数据库信息层位设置为C,其对应的层级密文表示为O.在对每个层级都完成加密操作后,双重加密算法表示为

(12)

公式中,A表示隐私信息存储矩阵,γ表示特征因子k表示动态密钥.通过上述双重加密算法,完成加密算法设计,实现对复杂动态网络环境下的隐私数据的保护,具体隐私数据加密流程如图3所示.

图3 隐私数据加密流程

1.4 实现隐私数据加密

通过双重加密算法,获取整个双重加密工作的核心密钥.本文针对相应的存储文件进行设置,也就是说只有符合访问要求的用户才可以获取访问密钥,避免隐私信息被恶意软件获取.除此之外,需要将ROOT权限、ADB调试接口进行禁用,避免第三方用户利用其他方式浏览隐私数据内容.虽然动态密钥保存在临时文件夹内,实际内容却存放在RAM内.倘若黑客恶意取下存储芯片,会出现断电现象引发RAM的易失特点,存放的密钥文件随之消失.

通过对复杂动态网络分析可知,隐私数据库的调用主要包括SQLiteDatabase快捷函数、xecSQL执行语句两种形式.由于后者在复杂动态网络环境下受到较大限制,本文针对第一种方法深入研究,针对上述双重加密算法,设计隐私数据库透明加密功能.在实际应用过程中,需要做到以下两点.首先,在隐私数据库创建过程中,通过sqlite3 rekey()函数自动生成密钥.其次,当隐私数据库接收到访问申请时,同样采用sqlite3 rekey()函数认证用户身份.完成上述两个步骤,可以达到封装隐私数据库的安全访问控制.针对隐私数据库进行框架层封装操作时,添加钩子函数封装底层加密API函数,便于随时调用.由于构造函数的执行操作会随着标志位发生改变,利用数据处理设置密钥实现透明加密.在其他函数进行调用操作时,通过SQLiteDatabase快捷函数的调用,完成网络隐私数据的加密处理.

最后,在数据库框架层中添加更改密钥的函数,结合后续的动态密钥选取结果,进行数据库密钥的实时更改.在透明加密策略的作用下,不对外开放的加密API函数不会被调用,所以在加密操作完成后,用户自身对于加密数据的读取不需要其他函数辅助,直接通过openDatalsase完成.经过扩展的SQLiteDatabase函数读取当前数据库密钥,解密隐私数据.通过上述操作,本文实现了复杂动态网络中隐私数据的双重加密的整体研究.

2 仿真实验

本文针对当前动态复杂网络隐私数据保护问题进行研究,提出双重加密方法.为了验证本文设计方法的有效性,通过标称的方式将所提加密方法呈现出来,并展开仿真实验.根据实验测试结果,分析本文设计方法的实际应用性能.

2.1 实验准备

实验主要从加密安全性进行考虑,在仿真网络环境中同时应用文献[3]与文献[4]提出的加密方法进行实验,通过对比验证提出方法的优势.由于数据加密的计算复杂度较高,所以将实验开发环境选定为visual studio 2020,结合C语言编程构建复杂动态网络环境,在该条件下进行三种隐私数据加密方法应用测试,可以提升测试效率.本次仿真实验过程中,将相邻像素相关性作为评价指标.实验中,加密的样本数据是在网络中下载大小为15000 bit的数据作为加密测试样本,为了直观地呈现出不同方法的加密效果,实验应用的数据样本选定为.jpg格式.加密中密钥的选择根据加密样本的变化进行有效匹配,加密间隔为2 s/次.

在实验过程中,选取三组测试装置分别安装文中设计方法和文献[3]、文献[4]加密方法,每一组测试装置都由网络配线设备和显示器构成,针对数据样本中的隐私数据进行处理,并根据不同加密方法的处理结果计算相邻像素相关性.

2.2 加密效果展示

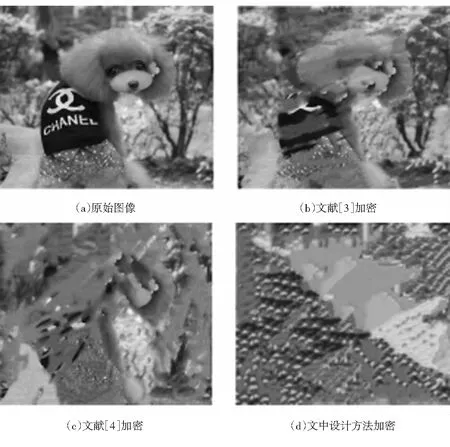

针对隐私数据进行加密,本质上是将可以被读取的数据通过技术手段转化为无法解读的信息,没有密钥的用户无法得到原始数据信息,达到保护用户隐私数据安全的目的.应用三种加密方法进行实验后,形成图4所示的加密效果图,从而完成对数据加密效果的主观评价.

图4 不同方法加密效果对比

以图4(a)所示的原始图像为例,采用三种加密方法进行加密操作后,生成加密效果对比.通过直观比较可以发现,文献[3]提出的加密方法在实际应用中,只对部分区域进行选择性加密,但是加密完成后依旧可以判断出图像信息.文献[4]方法生成的加密效果图,相比文献[3]方法提升了数据加密强度,使得密文数据的混乱程度有所提升,但是对于小部分信息依旧未能掩藏好.与文献方法相比,本文设计的双重加密方法以动态密钥为基础,对于复杂动态网络中隐私数据进行良好加密,通过图4(d)可以看出,图像加密后将图中包含的信息完全隐藏,无法通过密文获取任何原始信息.对加密效果分析后可知,本文设计的加密方法更好地提升了隐私数据的安全级别.

2.3 统计特性分析

为了将加密方法直观呈现出来,实验中通过统计性能的分析结果,实现衡量加密方法优劣的判断.在密文数据混乱程度分析方法进行研究后,从统计特征入手,选定相邻像素相关性作为主要判断指标.

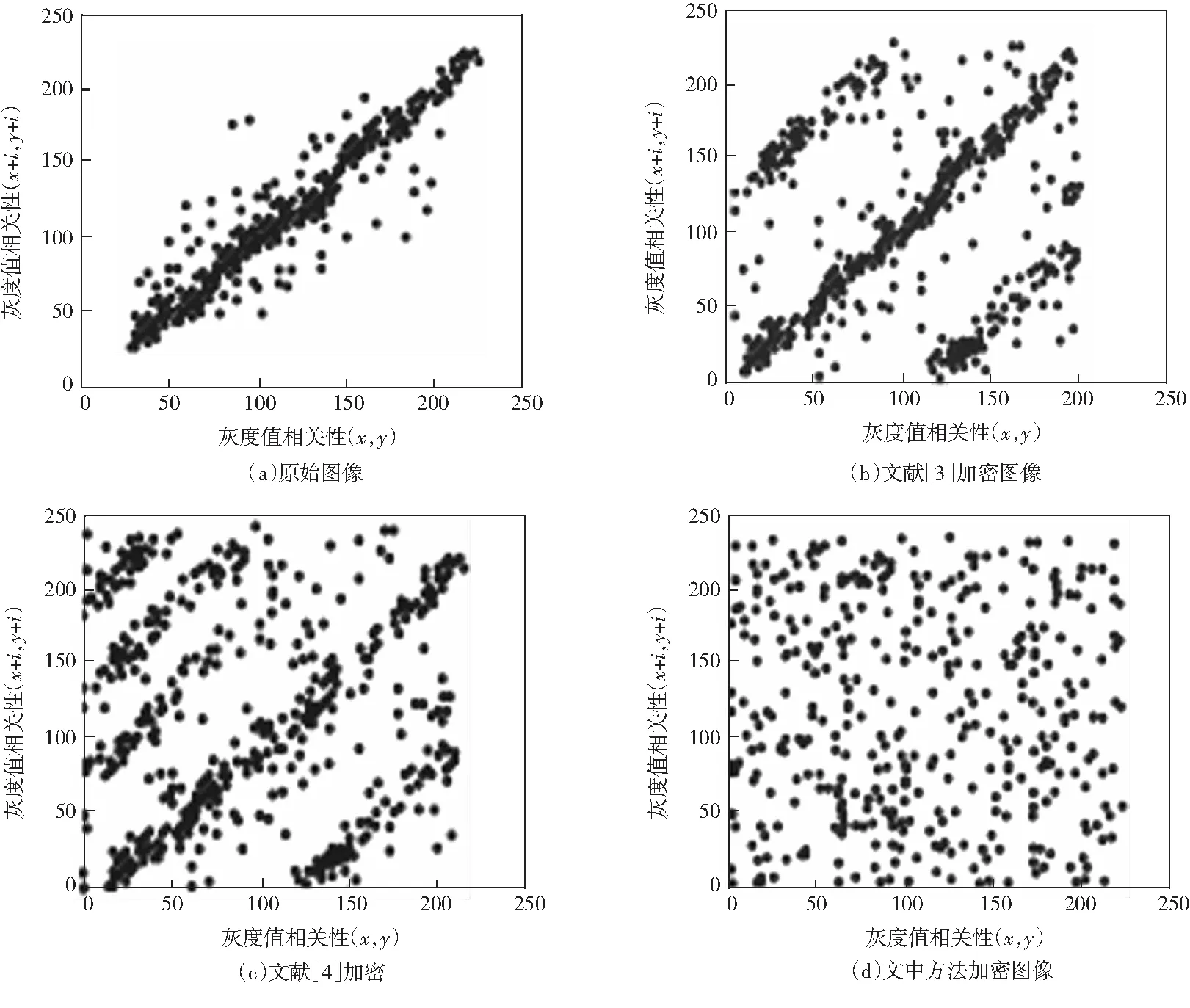

对于图像数据来说,一张原始图像所包含的相邻像素具有较强的相关性,并且像素的颜色也会极为相近.而加密处理后的密文数据,数据混乱程度随着相邻像素相关性的降低不断升高.所以,在分析不同方法的加密效果时,相邻像素相关性是一种较为合理的判断方式.针对实验结果进行分析后,生成图5所示的相邻像素相关性对比图.

图5 相邻像素相关性对比图

从图5可以清晰地发现,原始图像的相邻像素相关性极强,整体呈现出紧密线形分布现象.文献[3]和文献[4]方法加密后,图像中像素分布逐渐分散,相邻像素相关性逐渐降低,但是依旧存在部分相关性较强的区域,造成图像数据加密效果较差.而文中设计方法应用后得出的加密图像,所有像素均呈现出不规则分布状态,相邻像素相关性大大降低.在分析过程中,针对相邻像素相关性系数P进行计算.

(13)

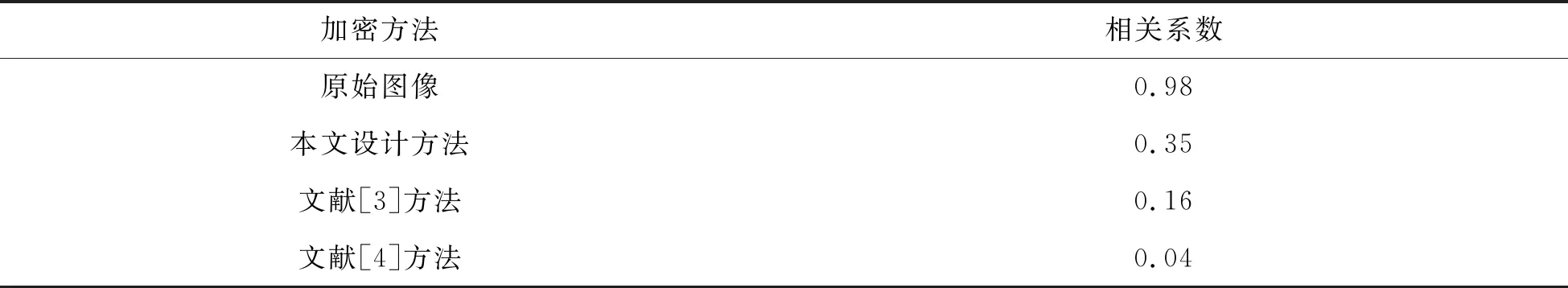

公式中,MSE表示均方误差,n表示图像的行列像素数.在图像中随机选择2500个像素点,计算水平方向的相邻像素相关性,得出表1所示的相关性系数计算结果.

表1 相邻像素相关系数

从表1可知,本文设计的双重加密方法,相比文献[3],提出的加密方法相邻像素相关系数降低了0.31,与文献[4]方法的加密效果相比,相邻像素相关系数降低了0.12.综上所述,文中设计的复杂动态网络中隐私数据的双重加密方法,在实际应用中可以发挥良好的性能,完成对用户隐私数据的保护,更好地提升复杂动态网络环境安全性.

3 结束语

本文在分析了复杂动态网络工作特点后,构建网络模型,以此作为研究背景,设计了隐私数据的双重加密方法.通过本文研究结果,既可以提升隐私数据的安全性,同时保证了解密数据的可用性.通过实验结果可知,本文设计的双重加密方法具有极强的安全性,应用后有效降低了图像数据的相邻像素相关性,使得数据加密效果达到预期效果.