车载自组网中基于密钥协商的条件隐私保护认证方案

龚成,牛宪华,熊玲,王杨鹏

(西华大学计算机与软件工程学院,四川 成都 610039)

车载自组网(vehicular ad hoc networks,VANETs)作为移动自组网(mobile ad hoc network,MANET)的子集,是通过路边单元(roadside unit,RSU) 与车辆间的无线通信实现的。每辆车上的车载单元(on-board unit,OBU)负责广播实时交通信息给周围的车辆和RSU[1]。通常而言,这些通信被划分为车辆与车辆的通信(vehicle-to-vehicle,V2V)和车辆与路边单元的通信(vehicle-to-roadside unit,V2R),它们都遵守专用短程通信协议(dedicated short range communication,DSRC)[2]。而且,这些通信都依赖于云计算服务(cloud computing services,CCS)所提供的计算和存储资源[3]。在实际应用中,VANETs较多采用低延迟的车辆雾服务(vehicular fog services,VFS)[4]。

在开放的网络环境中,敌手可能会截获传输中的消息,因此对消息合法性的验证是不可或缺的[5]。一旦车辆的真实身份被敌手揭露[6],敌手就能追踪车主的住址、行踪等,进而造成人身和财产的损失。车辆的隐私信息,例如认证过程中的车辆真实身份,不能被任一敌手所揭露[7]。此外,可能存在恶意的参与者为了自身的利益而广播虚假的交通信息。针对这种情况,系统中应该有一个可信的第三方机构能够追踪恶意参与者[8]。

近年来,许多认证方案被提出[9]。这些方案普遍采用的技术包含对称加密、公钥基础设施、基于身份的签名、无证书签名、群签名等[10],它们均保证了车载自组网环境中的安全和隐私,并且它们的共同趋势是取代单一认证中心,实现去中心化。这些方案往往采用多个独立的服务节点组成认证服务集群。但在认证服务集群中,不仅需要保证各个服务节点之间的信息同步[11-15],还需要考虑集群的健壮性。认证服务节点作为半可信的实体,在遭受攻击后,如何在集群内部快速移除瘫痪的节点,以及如何快速添加备用节点是保证集群稳定性和健壮性的关键。因此,设计一个既能满足安全性和隐私性,又能保证认证服务集群健壮性的认证方案是具有现实意义的。

本文的主要贡献如下。

1)实现了不可链接性,用于保护车辆的隐私。敌手无法关联同一辆车的不同假名。

2)实现了认证服务节点之间的认证信息同步。车辆在进入另一个服务节点的管理区域时,可以实现跨域认证。

3)实现了认证服务集群中各服务节点的快速添加和删除,保障了认证服务集群的健壮性、可维护性。

1 相关工作

近几年来,许多研究者开始关注车联网环境下的安全和隐私问题。这些方案分为:基于公钥基础设施(public key infrastructure,PKI)的、基于身份加密(ID-based cryptography,IDC)的和基于认证密钥协商(authenticated key agreement,AKA)的。在基于PKI 的方案中,Raya等[16]系统地考虑了VANET中的安全问题,提出了一种基于PKI 的安全协议,但该方案仅考虑了V2V,没有考虑V2R。随着RSU的完善,Wang等[17]提出了一种基于PKI 证书和身份签名的混合条件隐私保护认证协议,该方案充分地考虑了V2V和V2R。

在基于PKI 的认证方案中,证书分发、管理和撤销所需的计算开销较大。为了解决计算开销问题,基于身份加密的认证方案被提出。Vijayakumar等[18]提出了基于身份划分的二重认证和密钥管理机制,但该方案的密钥管理开销仍然较大。Ying等[19]介绍了一种基于智能卡协议的轻量级匿名身份验证方案,但该方案没有考虑跨域认证的问题,即车辆出现通信对象的切换时,不同域的服务提供者需能认证车辆先前的假名。为了实现跨域认证,Liu等[20]利用基于身份加密和基于短生存期的证书构造了一个分布式条件隐私保护认证方案。类似地,Deng等[21]采用假名技术来保护隐私,并通过组密钥加密来改变假名。

除了PKI 认证方案和IDC 认证方案的密钥分发,另一种确保通信安全的方法是使用密钥协商获得安全的通信信道。Can等[22]指出,可以将满足会话密钥安全的密钥交换协议和认证算法结合起来,获得安全的通信信道,保证通信安全。Huang等[23]提出了一种AKA 协议,一个基于椭圆曲线密码(elliptic curve cryptography,ECC)的签名算法被用来避免双线性对的高计算开销。Mejri等[24]考虑了VANETs 中的组密钥生成问题,在传统的Diffie-Hellman 密钥交换算法的基础上构建组密钥。

在满足安全和隐私的基础上,学术界开始研究认证方案的去中心化。文献[25]提出了一种动态的、跨域认证的非对称组密钥协议,该协议避免了密钥托管的风险和证书管理的复杂性,但该方案使用双线性映射,计算开销大。此外,去中心化也对基于IDC 的认证方案提出了新挑战。为此,He等[26]设计了一个基于分层身份密码的匿名认证方案框架。Xiong等[27]利用自认证公钥密码和中国剩余定理(chinese remainder theorem,CRT)为移动云计算(mobile cloud computing,MCC)环境构建了一个完整的认证和分层访问控制方案。随着区块链技术的广泛应用,越来越多的去中心化方案开始使用区块链来实现认证集群间的信息同步。Wang等[28]采用联盟区块链技术,构建了一个分散的网络作为认证集群。Yao等[29]提出了一种基于区块链的跨区域认证方案。但上述基于区块链的认证方案都缺乏对不可链接性的保护,且没有考虑认证集群的健壮性。

2 背景知识

2.1 困难问题

本文方案的安全性主要依赖于椭圆曲线密码学中的2 个困难问题[10]。

定义1椭圆曲线Diffie-Hellman 难题(elliptic curve diffie-hellman problem,ECDHP)。设G是由椭圆曲线上的点组成的循环加群,它的阶是素数q,P是G的生成元。给定xP,yP∈G(x,y∈),计算xyP是困难的。

定义2椭圆曲线离散对数难题(elliptic curve discrete logarithm problem,ECDLP)。设G是由椭圆曲线上的点组成的循环加群,它的阶是素数q,P是G的生成元。给定xP∈G(x∈),计算x是困难的。

2.2 系统模型

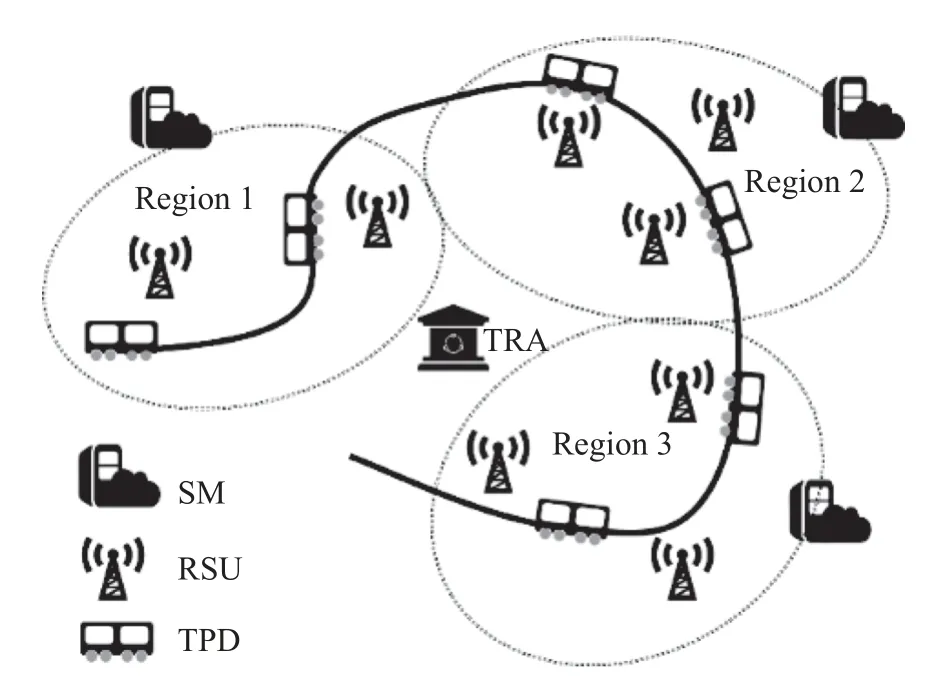

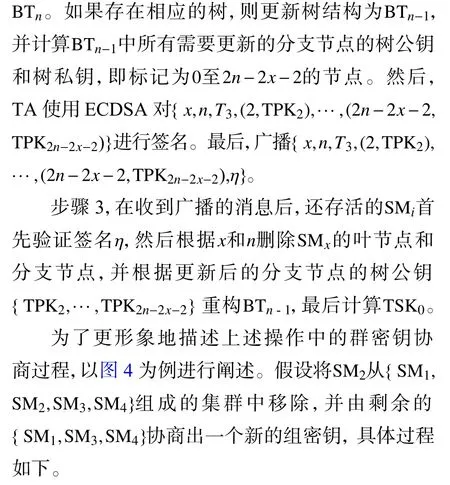

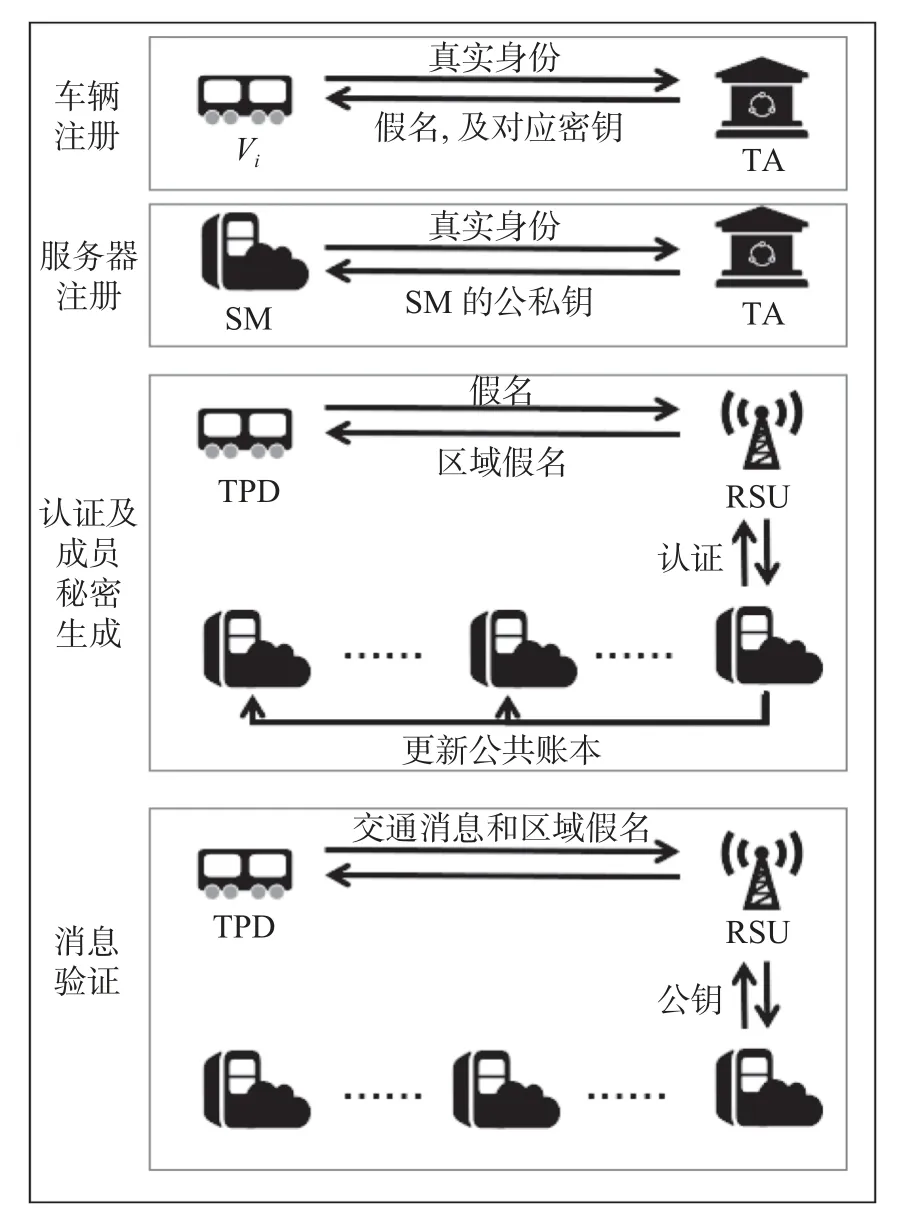

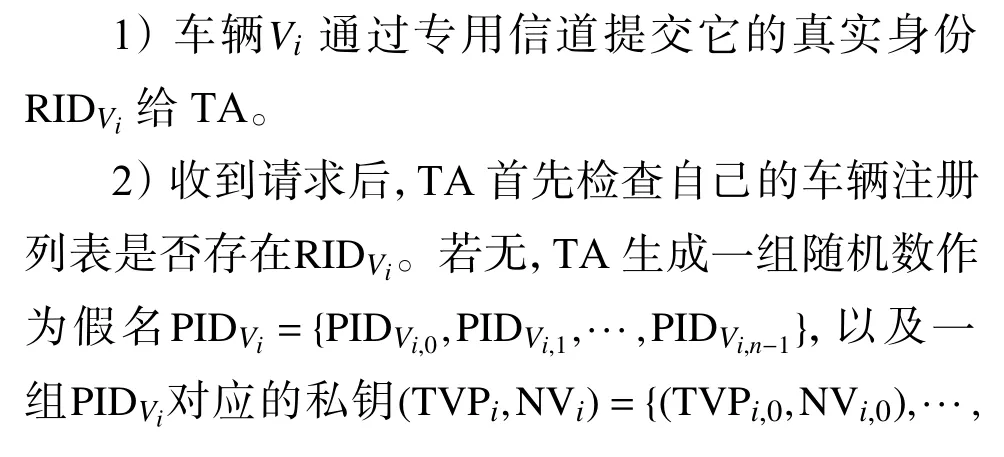

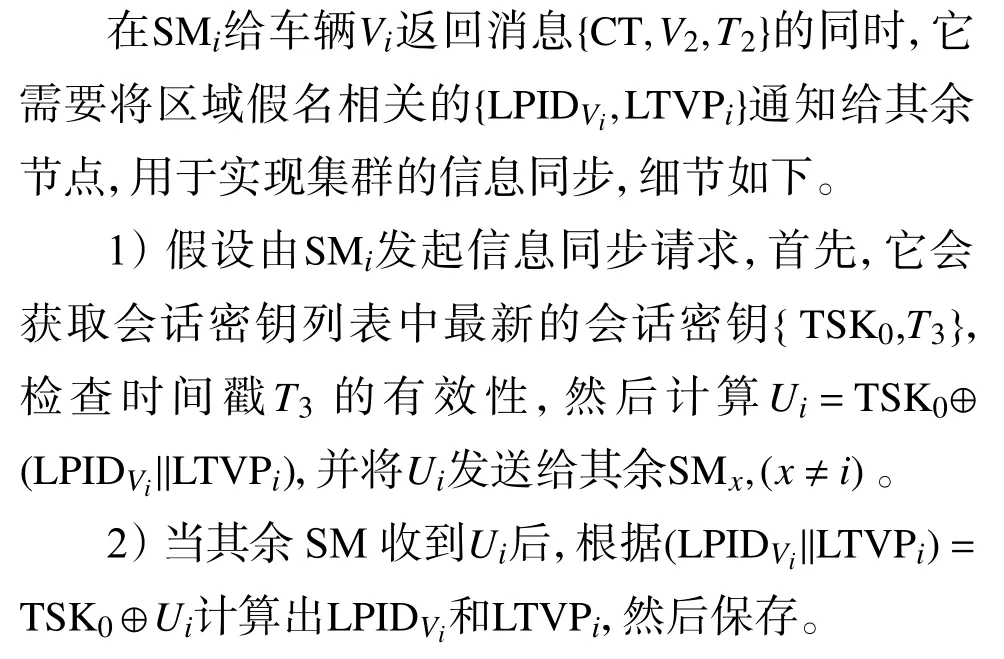

本文的参与者有4 种,系统模型如图1所示。

图1 系统模型

1) 权威部门(trusted authority,TA)。TA 是整个系统中唯一的可信第三方,负责车辆和服务节点的注册。同时,它还会参与群密钥协商。

2) 防篡改装置(tamper-proof device,TPD)。TPD 是车辆上的安全设备。在TA 注册后,TPD 负责秘密地存储车辆的假名和相应的密钥对。

3) 服务管理节点(service manager,SM)。SM是认证集群中的一个服务节点。在认证集群建成之前,它需要在TA 注册。SM 提供多种服务,例如:验证车辆的认证请求;生成区域假名和相应密钥对;负责参与群密钥协商,生成会话密钥,维护集群内的公共账本等。

4) 路边单元(roadside unit,RSU)。RSU 作为SM 的下属,比SM 分布更加广泛。此外,RSU 还负责认证消息的转发。

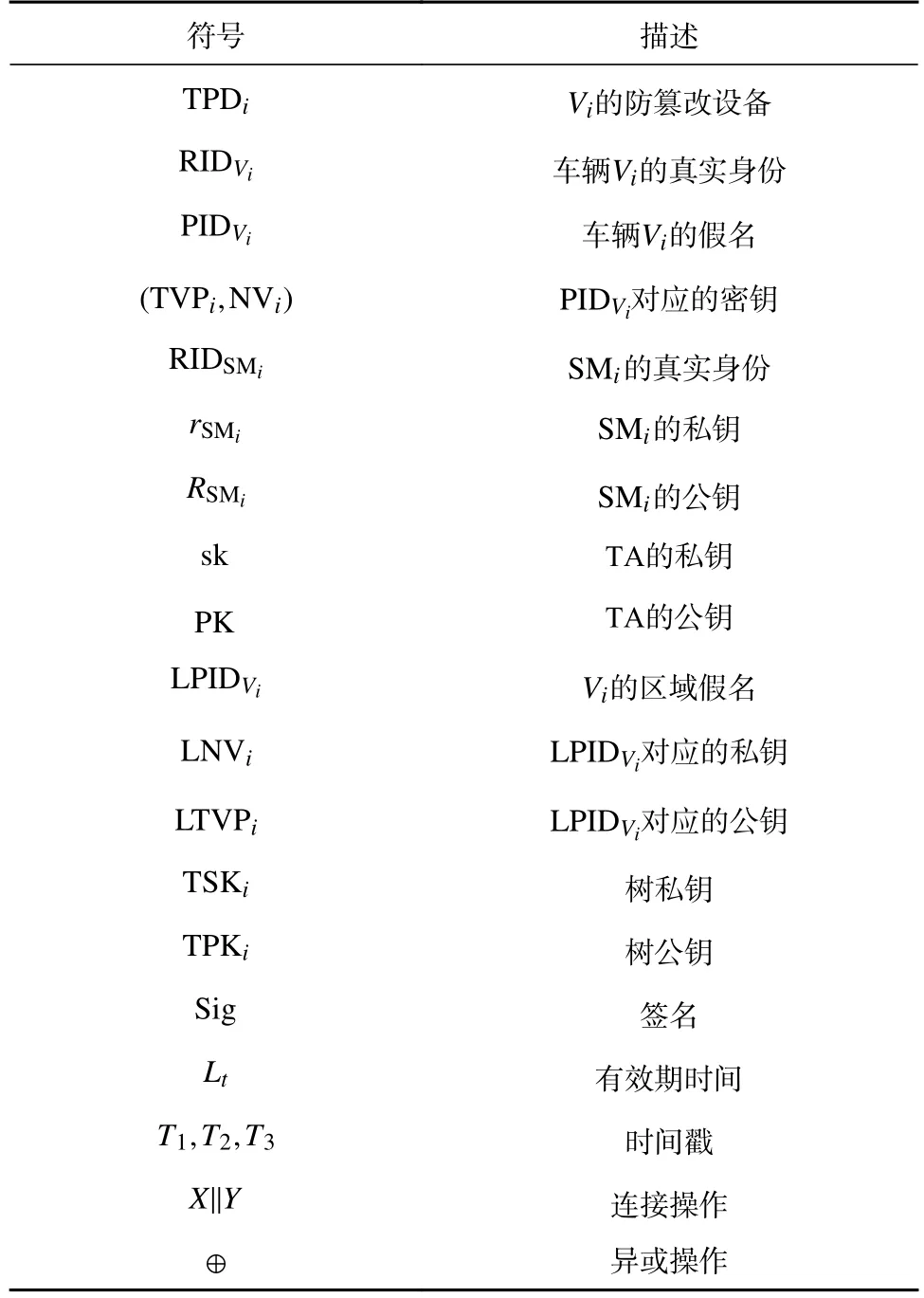

本文可能出现的符号,如表1所示。

2.3 安全需求

本文预期实现的安全目标如下。

1) 完整性。敌手不能篡改传输中的信息。

2) 匿名性。在认证过程中,敌手无法追踪车辆的真实身份。

3) 不可链接性。每个交通消息所使用的区域假名都是唯一的。即敌手无法分辨来自同一辆车的不同消息。

表1 符号说明

4) 可追踪性。TA 可以追溯恶意车辆的真实身份。

5) 健壮性。集群内增删认证节点后,能够快速恢复集群内的信息同步。

3 群密钥协商协议

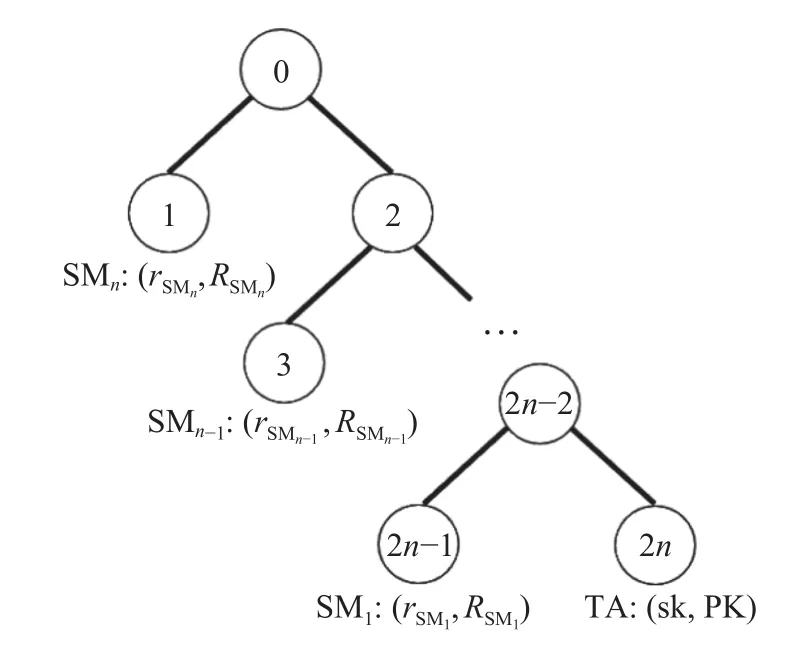

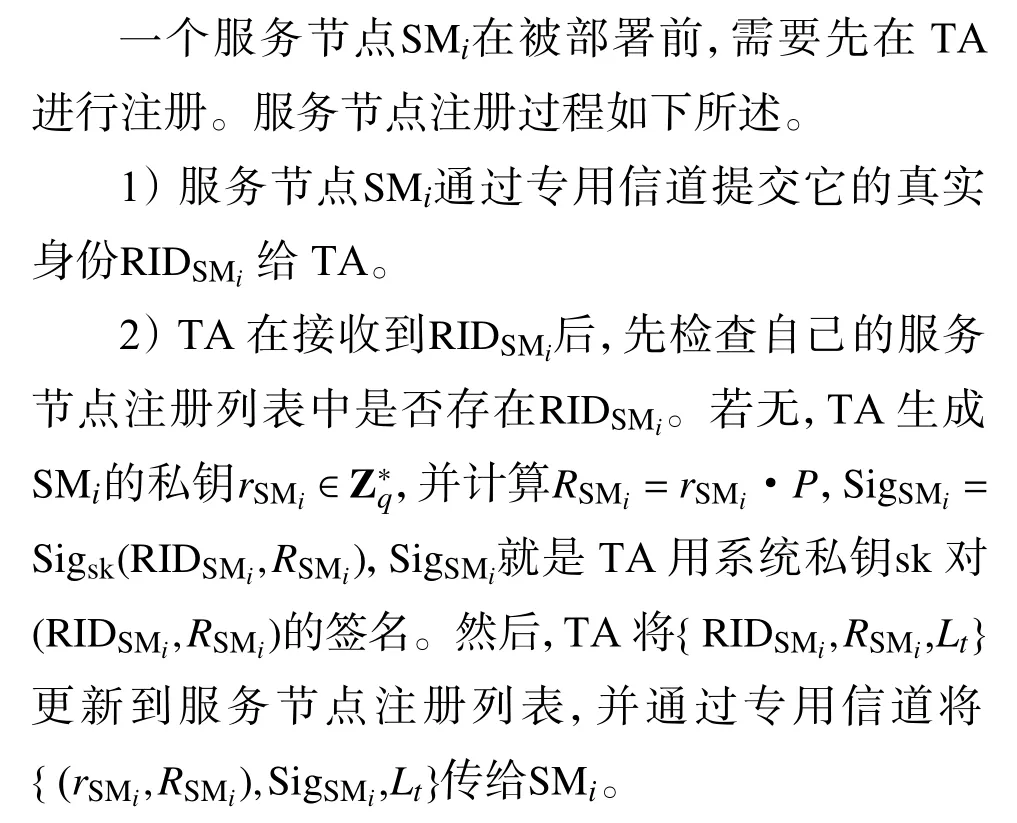

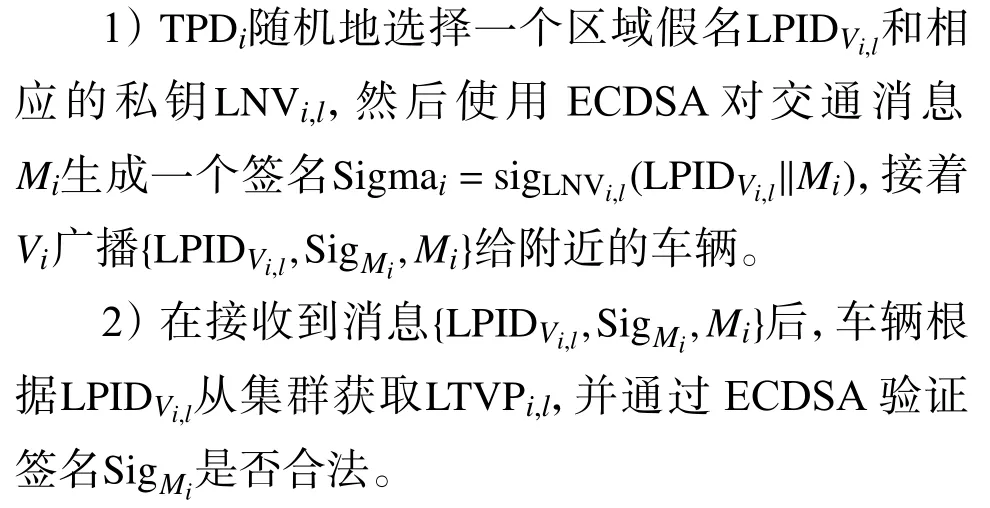

根据文献[30]提出的基于树的群密钥协商协议,本文实现了服务集群间的添加和删除操作。树的结构如图2所示,通用会话密钥的计算方法如下。

图2 树的结构

1) 二叉树 BTn满足2 个特征。第一,B Tn的深度为n,和已有SM 数量一致。第二,BTn是满二叉树,且B Tn的根结点的右孩子为B Tn-1。

2) BTn的每个节点通过数字i(0 ≤i≤2n)标记,标记为奇数的节点是叶节点,标记为偶数的节点(2n除外)是分支节点。每个节点都有自己的树私钥 T SKi和树公钥T PKi,T PKi=TSKi·P。其中,标记为2n的叶结点的树私钥为TA 的私钥 sk,(s k∈),标记为奇数的叶结点的树私钥为 SMj的私钥(j=n-(i-1)/2)。分支节点的私钥 TSKi由等式(1)计算所得,其中h:{0,1}*→。

3) 根节点的私钥T SK0是集群间的会话密钥。

3.1 增加SM

当集群出现无法继续提供服务的节点时,需要新增备用节点。值得注意的是,新增的SM 设备也需要提前在TA 进行注册。

为了描述群密钥协商协议中添加SM 的情况,假设已经加入群密钥协商进程的SM,按加入的时间顺序排序为{SM1,SM2,···,SMn-1}。新增的SM为 S Mn。

1)当需要新增 SMn到集群中时,SMn向TA 发起加入请求Join},Join 代表该消息是加入请求。

3)在接收到 {TPK1,TPK2,n,T3,σ}后,SMi(0 ≤1 ≤n)首 先检查T3的有效性,然后根据ECDSA 对σ和h(TPK1,TPK2,n,T3)进行验证。若验证通过,SMi计算 TSK0,并将{TSK0,T3}更新到自己的会话密钥列表。

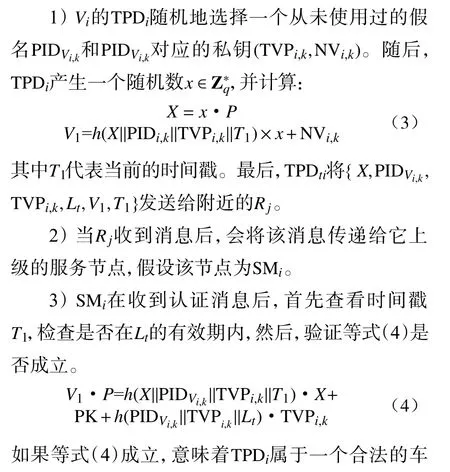

为了具体地描述群密钥协商的添加操作,以添加SM1,SM2,SM3为例,如图3所示,具体过程如下。

3.2 移除SM

当服务节点出现故障无法继续提供服务时,需要移除故障的节点。

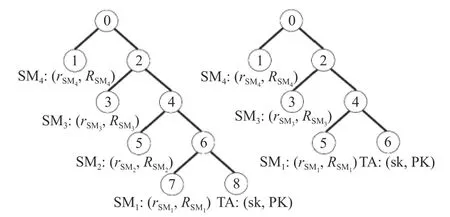

图4 删除SM

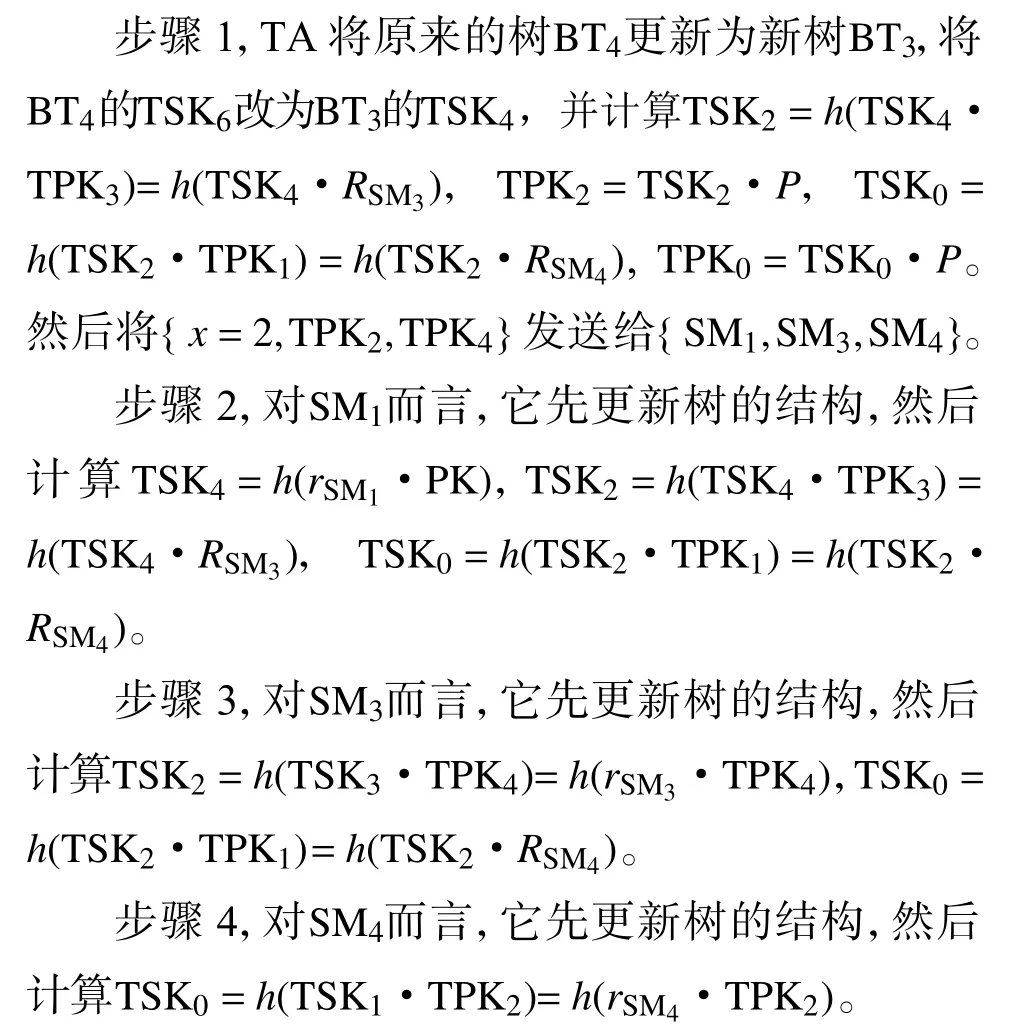

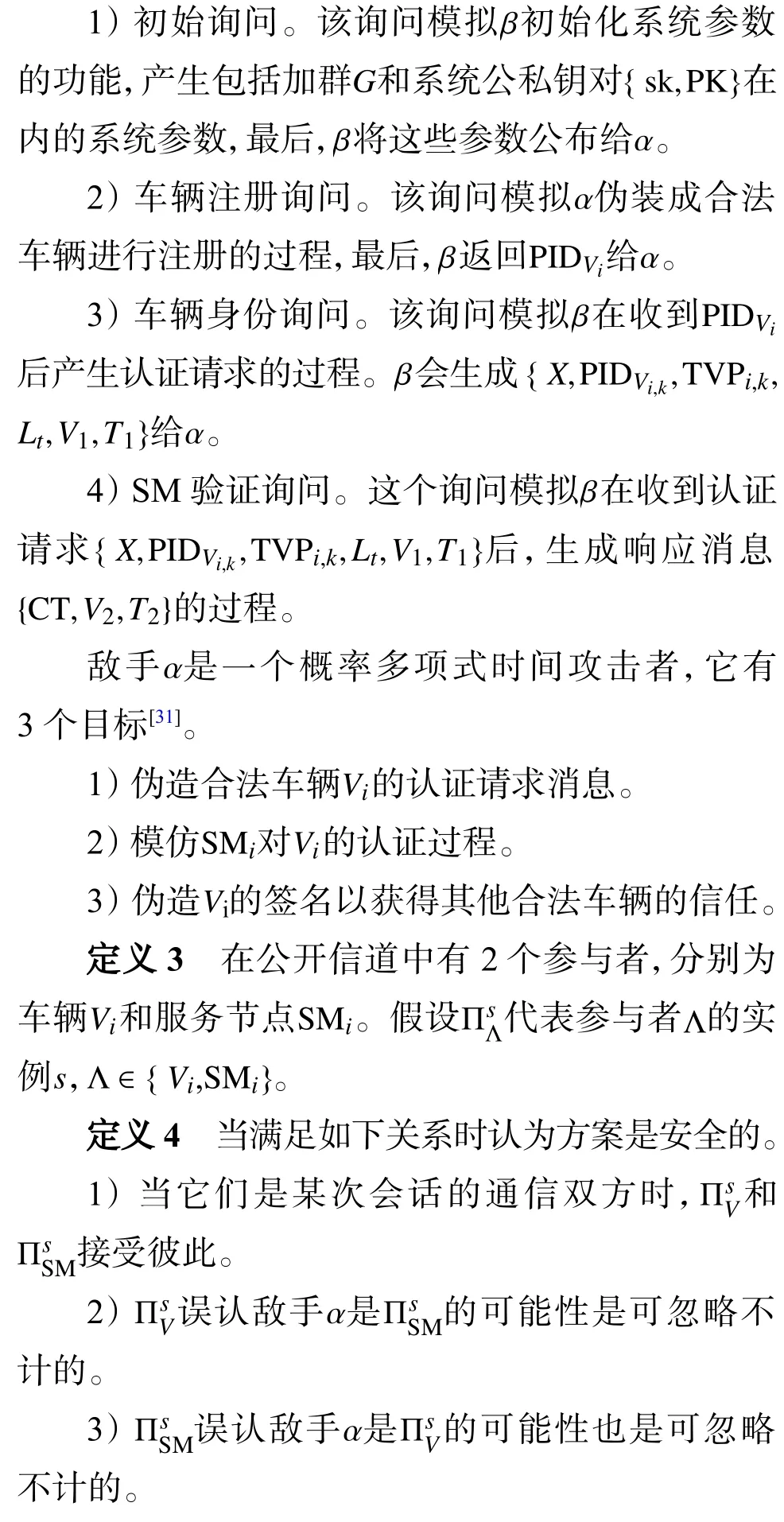

4 认证方案

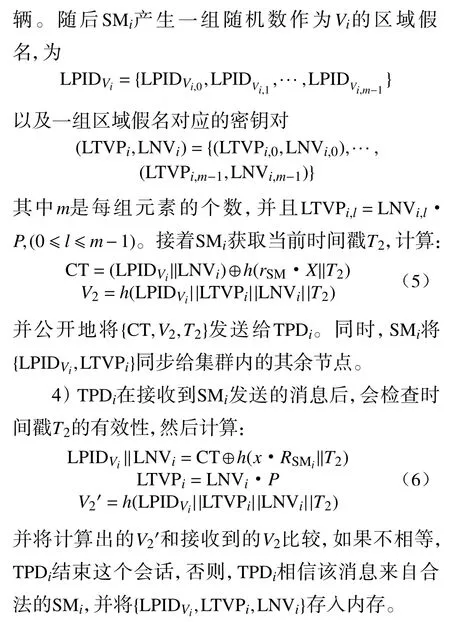

认证的一般流程,如图5所示。在组网之前,车辆和服务节点需提前注册,即车辆和服务器注册。在车辆加入自组网时,车辆从附近的节点获取区域假名,同时,服务节点间共享该区域假名,即认证及成员秘密生成阶段。加入组网后,车辆使用获取的区域假名签名交通消息,实现消息认证[31-33]。

图5 认证流程

4.1 初始阶段

在初始阶段,TA 首先选择一个由椭圆曲线上的点组成的加群G,G的阶为q,其生成元为P。然后,TA生成系统私钥 sk∈,并计算系统公钥PK=sk·P。接着,TA 选择哈希函数h:{0,1}*→。最后,TA 保留 sk,并发布系统参数{G,P,PK,h}给所有的车辆和SM。

4.2 车辆注册阶段

车辆在加入VANETs 之前需要先在TA 进行注册,在注册后,Vi的TPD 就获得了假名和对应的私钥。车辆注册的过程如下所述。

4.3 服务节点注册阶段

4.4 认证及成员秘密生成阶段

当一个车辆Vi想要发送交通相关的消息时,会先检查是否还有未使用的区域假名。如果没有可用的区域假名,Vi的TPD 需要向它所属的SM 请求新的区域假名。这个阶段被称为认证及成员秘密生成阶段,细节如下。

4.5 信息同步阶段

4.6 消息验证阶段

消息验证应该是轻量级的,且满足条件隐私保护的。假设车辆Vi进入另一个地区,并且 TPDi的区域假名没有用完,消息验证的过程如下。

5 安全分析

本章将对方案各阶段的安全性进行分析。其中,认证及成员秘密生成阶段的安全性将进行形式化分析,其余阶段的安全性将结合2.3 节提出的安全需求进行非形式化分析。

5.1 形式化分析

根据文献[30],该形式化分析被设计为一个包含敌手α和图灵机 β的游戏。

α能够做出如下的问询。

5.1.1 安全的车辆认证

在方案中,如果h是理想的哈希函数,且是被认可的,就不可能存在概率多项式时间攻击者能够伪造一个合法车辆的认证请求消息。

证明假设在一个不可忽视的可能性 ε下,敌手 α能够伪造一个合法车辆的认证请求消息,那么β理应解决ECDLP 难题。给定一个ECDLP 实例(TVPi=r·P),β 的任务就是计算r。此外,β会发布系统参数 {G,P,PK,h},并随机地选择一个真实的车辆身份R IDVC作为自己的挑战身份。α的询问如下。

5.1.2 安全的SM 认证

在方案中,如果h是安全的哈希函数,且是被认可的,就不可能存在概率多项式时间攻击者α能够伪造一个合法的SM 响应消息。

证明在一个不可忽视的可能性 ε下,假设敌手 α能够伪造一个合法SM 响应消息,那么 β在不可忽视的可能性下,理应能够解决ECDHP 难题。给定一个ECDHP实例(P,=rSM·P,X=x·P),β的任务就是计算rSM·x·P。此外,β会发布系统参数 {G,P,PK,h}和。假设RIDSC是挑战身份,并且省略5.1.1 节中重复的询问,β的询问如下。

1)车辆身份询问。β根据方案进行操作并返回{X,PIDVi,,TVPi,Lt,V1,T1}。

基于上述询问,如果 α能伪造消息 {CT,V2,T2},车辆将认为 α是合法的SM。但是,伪造{CT,V2,T2}存在2 个难点。

第一,α在 没有rSM的情况下无法推测出V2。即推测成功的概率等于哈希碰撞的概率,概率为1/2p/2,p是哈希数输出的比特长度。显然,这是可以忽略不计的。

第二,α即使获得了rSM,根据ECDHP 难题,计算rSM·X也是不可能的。

因此,不可能存在概率多项式时间攻击者能够伪造一个合法的SM 响应消息。

5.2 非形式化分析

5.2.1 完整性

车辆注册阶段和服务节点注册阶段都由私有信道保证通信过程中的消息完整性。信息同步阶段因为使用会话密钥进行了加密,所以完整性也可以得到保障。最后,消息验证阶段的完整性由椭圆曲线数字签名算法(ECDSA)保证。

5.2.2 匿名性

因为集群处于封闭环境的缘故,所以本方案的匿名性主要体现在对车辆身份的保护上。即车辆和服务节点交互时的身份保护,以及车辆和其他车辆交流时的保护。在车辆和服务节点的交互中,它使用的是假名,无需提交真实的身份;在车辆和其他车辆交流时,它使用的是区域假名而区域假名的分发过程对敌手是不可见的,所以敌手无法从区域假名逆推出车辆的假名,更无法获取车辆的真实身份。

5.2.3 不可链接性

因为每个区域假名只会被使用一次,所以对敌手而言,每条消息都是唯一的,即同一辆车的若干条消息之间是没有联系的,敌手无法逆推消息的来源。

5.2.4 可追溯性

当系统需要追溯恶意车辆的真实身份时,服务节点会从恶意消息中获取区域假名 L PIDi,l,并根据获取对应的假名信息,然后将恶意车辆的假名信息发送给TA,由TA 查阅车辆注册列表,找出真实身份。

5.2.5 健壮性

本方案的健壮性体现在认证集群中。当某个认证节点遭受攻击,无法正常提供服务时,集群内部需要快速删除瘫痪的服务节点,添加备用的服务节点,协商出新的会话密钥用于恢复各节点间的信息同步。本文方案的群密钥协商协议采用树状结构,协商密钥的速度快。添加操作只需要各节点在原会话密钥的基础上同步地计算一次;删除操作则根据被删除节点在树中所处深度的不同而有所不同,假设删除 BTn的节点的深度为m(1 <m≤n+1),则深度大于m的各节点需要m-2次计算,而深度小于m的节点需要的次数为x-1(x为该节点的深度,即1<x<m)。

6 性能分析

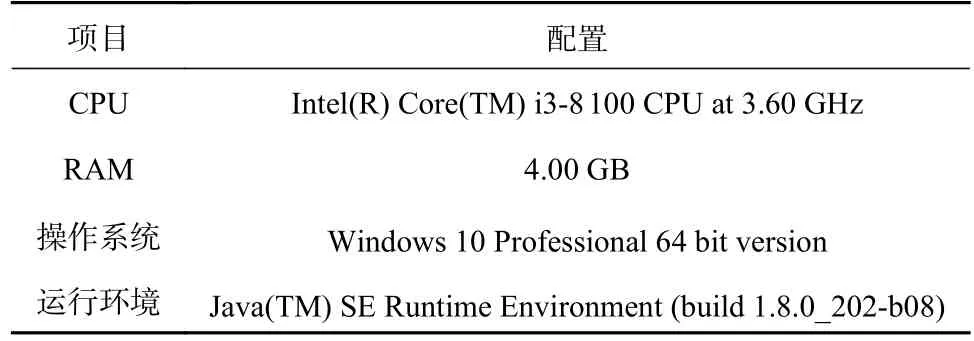

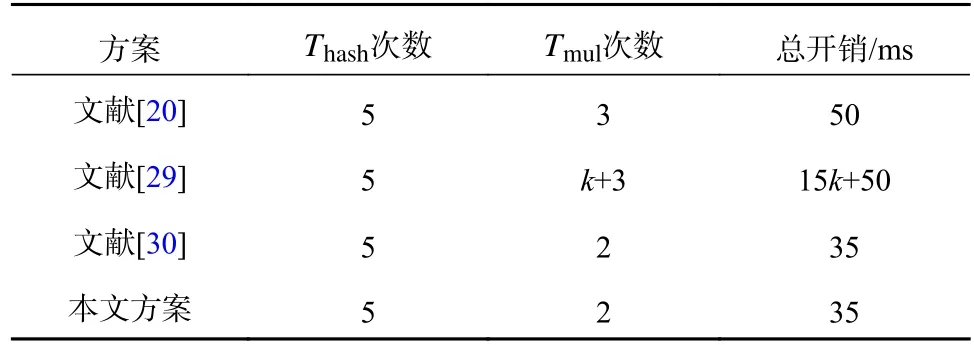

本章从计算开销、通信开销和安全性3 个方面,将本文方案与文献[20][29][30]方案进行比较。计算开销主要取决于椭圆曲线点乘运算次数和Hash 函数映射运算的执行次数。对于通信开销,根据车辆的请求消息的长度来评估[33]。在安全性方面,主要检查方案是否满足完整性、匿名性、不可链接性,以及方案是否实现集群模式等。在计算开销方面,测试的实验环境配置如表2所示,测得的各基础操作的计算开销如表3所示。

表2 实验环境

表3 基础操作时间开销

从表4可知,文献[29]基于属性加密,所以它的Tmul调用次数与SM 的数量k相关,这导致该方案在SM 数量较多时的计算效率较低。文献[29]还使用了区块链,它借助实用拜占庭容错算法来实现集群间的信息同步,故每轮的决策需要等待 2/3k的节点进行响应。本文方案直接使用会话密钥发布消息,无需等待。

表4 时间开销对比

表5为通信开销比较。文献[29]的请求信息由(V1,V2,···,Vk,T,C)组 成,其中V是公钥的子秘密,长度为128 bits,T是时间戳,长度为13 bits,C为真实身份和随机数的签名,长度为64 bits,故总长度为(128k+77) bits。文献[30]的请求信息为(IDj,Tj,γj,PIDi,Ti,αi,Ki,Ri),其中 γj为车辆身份信息的Hash 签名(SHA-256),αi是SM 对车辆身份的签名(SHA-256),Ki为公钥长度为128 bits,Rj为随机数,长度为128 bits,IDj和P IDi都是13 bits,故总长度为794 bits。文献[20]的请求信息为{X,CT1,V1,T1},其中X为随机数,长度为128 bits,T1为时间戳,长度为13 bits,CT1为签名,长度128 bits,V1为校验码,长度128 bits,总长度为397 bits。本文的请求消息为{,TVPi,k,Lt,V1,T1},其中X为随机数,长度为128 bits,T1为时间戳,长度为13 bits,TVPi,k为公钥,长度128 bits,V1为校验码,长度128 bits,总长度为397 bits。

表5 通信开销比较

在安全性方面:文献[20]和[30]没有实现集群模式;文献[29]虽然实现了集群,但是没有考虑不可联接性的问题;本文满足所有安全需求和场景假设。其比较内容如表6所示。

表6 安全性比较

综上所述,与文献[20][29][30]相比,本文方案在计算开销和通信开销都更加优秀。在与文献[30]的性能持平的情况下,本方案的应用场景更加丰富,安全性也更强。

7 结束语

本文提出了一种车载自组网中基于密钥协商的条件隐私保护认证方案。其优势为:1)通过引入匿名认证技术使车辆发送的消息满足不可链接性,即敌手无法关联来自同一辆车的不同区域假名;2)通过认证服务集群实现认证的去中心化,并借助群密钥协商协议来保障集群的健壮性。

在未来的工作中,笔者计划引入聚合技术来进一步降低SM 的计算开销。此外,设计另一种更高效的车联网认证方案也是努力的方向。