支持目的与信誉度的隐私偏好规约模型

陶灵灵 曹彦 张梦娇

摘 要:确保互联网服务在满足用户功能性需求的前提下保护隐私信息,是隐私保护研究的关键问题。访问控制是保护信息的传统手段,但其缺少使用目的、信誉度、义务等隐私语义,并且需要针对不同的数据使用者定义不同的策略。针对策略冗余、策略冲突等问题,提出了支持目的与信誉度绑定的隐私保护框架。首先给出了对应的访问控制模型,其次分析了隐私偏好的冲突问题,提出了目的冲突检测算法以及偏好冲突检测算法,最后通过实验证明了算法的可行性。

关键字:隐私保护;基于目的访问控制;隐私偏好;冲突检测

中图法分类号:TP311 文献标识码:A

Abstract: It is the key issue of privacy protection to ensure that Internet services protect privacy information under the premise of meeting the functional requirements of users.Access control is a traditional way to protect information,but it lacks privacy semantics such as purpose,reputation,obligation,and needs to define different strategies for different data users.Aiming at policy redundancy and policy conflict,a privacy protection framework supporting purpose and reputation binding has been proposed.Firstly,the corresponding access control model has been given.Secondly,the conflict of privacy preference has been analyzed.Finally,the purpose conflict detection algorithm and privacy preference conflict detection algorithm have been proposed.

Key words: privacy protection;PBAC;privacy preference;conflict detection

1 引 言

对于使用在线购物、智能可穿戴设备、在线医疗等互联网服务的用户来说,隐私越来越成为重要的关注点。随着服务提供方,向客户收集越来越多的隐私数据,对于他们的数据被收集后如何被使用越发关注。对于一些法案,例如:美国前总统克林顿签署的健康保险携带和责任法案(Health Insurance Portability and Accountability Act,HIPPA)、1974年的美国隐私法(US Privacy Act)等都明确的要求服务提供方需要明确的告知客户他们的数据在收集后是如何被使用的[1]。在学术界,很多研究者都提出了隐私策略框架和策略语言以及模型,例如隐私偏好平台(Platform for Privacy Preference,P3P)帮助数据使用者和数据拥有者交换他们的隐私策略[2]。

尽管这些隐私保护技术要求数据使用者按照数据提供方要求的偏好保护数据,但描述能力还远远不够,而且必须要处理以下的两个问题。第一,这些框架不提供策略执行机制。在数据被收集后,数据提供方的隐私偏好是否真正被满足得不到保证。在现实中,数据提供方为了使用这些服务,不得不提供他们的隐私数据,然后只能被动的指望数据使用者按照他们的承诺保护其隐私。第二,无论是数据提供者还是使用者都希望最大化的控制这些数据,所以必须要存在一个机制同时描述双方的隐私偏好。事实上,目前很多消费者只能在注册的时被动的同意服务的隐私条款。

有很多的研究者,通过对传统的访问控制模型扩充隐私语义进行隐私保护。文献[3]提出了隐私敏感的基于角色的访问控制模型(Privacy-aware Role Based Access Control,P-RBAC),該模型继承于基于角色的访问控制模型(Role Based Access Control,RBAC),引入了层级概念以及条件语言。文献[4]提出了希波克拉底数据库(Hippocratic Databases),在关系数据库中加入隐私语义进行访问控制。文献[5]通过数据库系统执行隐私策略,提出了隐私查询语言。文献[6]提出了最大数据使用和最小隐私泄露原则,在web服务环境中提出了基于信任的访问控制模型。

通过去除关键信息往往是不能保证隐私的,例如通过大数据处理仍然可以重新建立数据关联。文献[7]提出了K匿名来解决这一问题。文献[8]提出了密度聚类算法解决了数据挖掘领域的隐私保护问题。

通过以上现有研究总结,尚未有既满足数据提供方隐私偏好又考虑数据使用者策略的模型。无论是数据提供方的隐私偏好还是数据使用者的隐私策略之间都可能会存在冲突问题。本文试图解决这些问题。

本文组织结构如下:第2节总体介绍支持目的与信誉度绑定的隐私保护框架;第3节提出适用于本框架的隐私偏好,以及分析隐私偏好冲突问题,并且提出冲突检测算法;第4节是实验分析;第5节是总结和展望。

2 支持目的与信誉度绑定的隐私保护框架

本章主要讨论支持目的与信誉度绑定的隐私保护框架(Purpose and Reputation Based Access Control,PReBAC)[9]。该框架扩展了传统访问控制模型,通过引入期望目的与请求目的、期望信誉度与请求信誉度、与隐私数据项进行关联,对用户隐私数据进行细粒度的保护。

2.1 期望目的与请求目的

定义2.1 期望目的(Intended Purpose):一个期望目的表示数据拥有者对于自己的隐私所能接受的目的以及拒绝的目的。期望目的集合,记为IP =

下文中我们假设PIP=?,因此IP=AIP。

定义2.2 请求目的(Access Purpose):一个请求目的表示数据请求者对数据收集和访问的意图或理由,记为AP。

请求目的可以是一个集合,表示一组请求目的,本文为了简化处理,在下文中仅表示单次请求的一个目的。

通过上述两个定义,用户可以在自己的隐私偏好中定义期望目的,数据请求者或者服务提供可以在隐私策略中定义请求目的,从而把目的这个语义加入到模型中。

目的通常被组织成一个树状结构,图1给出了一个目的树的例子。这种树结构是通过现实系统中涉及的目的抽象出来,树中的每个节点代表着一个目的,树中的每条边代表一个层次关系,从上到下是一般到专门的关系。也就是说,约靠近根节点的目的越一般,越靠近叶子节点则越专门化。

2.2 期望信誉度与请求信誉度

在当今社会,信誉是个重要的名词。无论是向银行贷款还是求职,信誉度都是一个重要考量。同样,信誉度在网络安全领域也同样适用,目前已经有好多计算信誉度的算法[10],本章节将在此基础上给出期望信誉度和请求信誉度的概念。

定义2.3 期望信誉度(Intended Reputation):一个期望信誉度值,为一个变量,记为IR,根据数据拥有者的隐私偏好进行取值。表示某个期望目的对于隐私数据使用者的信誉度的要求,值域为[0,9]。

如果IR = 0,表示对于信誉度的要求极低,从侧面反应了此项使用目的对于隐私的威胁极小;如果IR = 9,表示对于信誉度要求极高,反应了此项使用目的对于隐私的威胁极大。

定义2.4 请求信誉度(Access Reputation):表示某次请求中,隐私数据请求者的信誉度值,是一个变量,记为AR。其值域为[0,9]。

2.3 访问控制模型与授权决策

支持目的与信誉度绑定的隐私保护模型在基于目的的访问控制模型基础上,增加了关于信誉度的描述。无需指定数据数据使用者,方便数据拥有者定义更加灵活的隐私偏好,避免了在web服务组合环境中,由于组合过程透明,数据使用者不明确的问题。

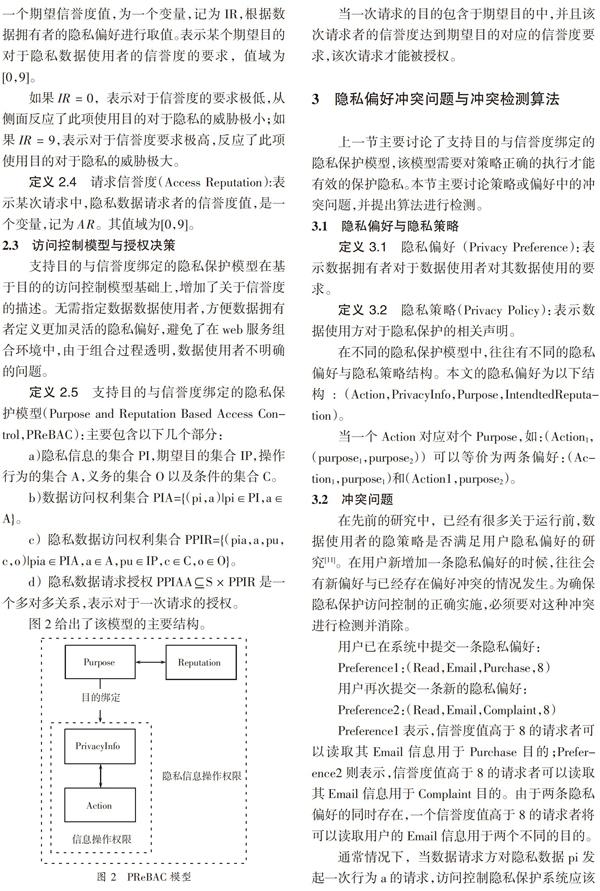

定义2.5 支持目的与信誉度绑定的隐私保护模型(Purpose and Reputation Based Access Control,PReBAC):主要包含以下几个部分:

a)隐私信息的集合PI,期望目的集合IP,操作行为的集合A,义务的集合O以及条件的集合C。

b)数据访问权利集合PIA={(pi,a)|pi∈PI,a∈A}。

c)隐私数据访问权利集合PPIR={(pia,a,pu,c,o)|pia∈PIA,a∈A,pu∈IP,c∈C,o∈O}。

d)隐私数据请求授权PPIAA[∩] S × PPIR是一个多对多关系,表示对于一次请求的授权。

当一次请求的目的包含于期望目的中,并且该次请求者的信誉度达到期望目的对应的信誉度要求,该次请求才能被授权。

3 隐私偏好冲突问题与冲突检测算法

上一节主要讨论了支持目的与信誉度绑定的隐私保护模型,该模型需要对策略正确的执行才能有效的保护隐私。本节主要讨论策略或偏好中的冲突问题,并提出算法进行检测。

3.1 隐私偏好与隐私策略

定义3.1 隐私偏好(Privacy Preference):表示数据拥有者对于数据使用者对其数据使用的要求。

定义3.2 隐私策略(Privacy Policy):表示数据使用方对于隐私保护的相关声明。

在不同的隐私保护模型中,往往有不同的隐私偏好与隐私策略结构。本文的隐私偏好为以下结构:(Action,PrivacyInfo,Purpose,IntendtedReputation)。

当一个Action对应对个Purpose,如:(Action1,(purpose1,purpose2))可以等价为两条偏好:(Action1,purpose1)和(Action1,purpose2)。

3.2 冲突问题

在先前的研究中,已经有很多关于运行前,数据使用者的隐策略是否满足用户隐私偏好的研

究[11]。在用户新增加一条隐私偏好的时候,往往会有新偏好与已经存在偏好冲突的情况发生。为确保隐私保护访问控制的正确实施,必须要对这种冲突进行检测并消除。

用户已在系统中提交一条隐私偏好:

Preference1:(Read,Email,Purchase,8)

用户再次提交一条新的隐私偏好:

Preference2:(Read,Email,Complaint,8)

Preference1表示,信誉度值高于8的请求者可以读取其Email信息用于Purchase目的;Preference2则表示,信誉度值高于8的请求者可以读取其Email信息用于Complaint目的。由于两条隐私偏好的同时存在,一个信誉度值高于8的请求者将可以读取用户的Email信息用于两个不同的目的。

通常情况下,当数据请求方对隐私数据pi发起一次行为a的请求,访问控制隐私保护系统应该检测所有与pi和a相关的隐私偏好。当至少一条隐私偏好匹配,并且偏好中所有的期望目的与期望信誉度可以被满足才能被授权。当一条新的偏好加入到系统中,显然会使得当前系统决策变得更加严格。如果用户想放松决策,可以对已有偏好进行删除或修改。

在具體介绍冲突的几种情况之前,先定义下面一个重要的概念。

定义3.3 划分的上下文变量(Splitting Context Variable,SCV)是一个满足以下条件的上下文变量。

1)一个划分的上下文变量是与隐私目的信息有关的。

2)一个划分的上下文变量把子目的划分为几个不相交的目的集合。

根据定义3.3,在图1中Order是一个SCV。 Admin则不是一个SCV,因为Admin的子目的Advertising和Record含有交集。

在复杂系统中,偏好数量越多,发生冲突的概率就越大。

考虑以下两条隐私偏好:

Preference3:(Read,OrderInfo,Shiping,7)

Preference4:(Read,OrderInfo,ProblemSolving ,7)

这两条偏好涉及到的Shipping和ProblemSolving均属于划分上下文变量Order,他们是不相交的,因此这两条偏好是无冲突的。这种情况的偏好被称为无法比较的偏好,因为他们所涉及的目的是不可比较的。

定义3.4 让pi和pj为两条偏好中的两个目的。如果存在一个相同的SCV使得pi和pj为互斥的集合,则pi和pj为不可比较的目的。否则pi和pj为可比较的目的,记为pi≈pj。

考虑下面两条包含可比较目的的偏好:

Preference5:(Read,OrderInfo,Purchase,7)

Preference6:(Read,OrderInfo,Billing,7)

由于Purchase和Billing都属于相同的环境变量Order,Billing是Purchase的子目的。因此他们含有相容目的,这两条偏好属于相容偏好。除了相容目的,还有冲突目的。如下面两条偏好:

Preference7:(Read,BillInfo,Purchase,7)

Preference8:(Read,BillInfo,Audit,7)

当访问请求被处理的时候,请求目的不能同时是Purchase和Audit,因此他们含有冲突的目的,这两条偏好互为冲突。

上述只考虑了目的冲突的情况,在用户定义隐私偏好的时候,还有期望信誉度冲突的情况。如下面两条偏好:

Preference9:(Read,BillInfo,Purchase,7)

Preference10:(Read,BillInfo,Purchase,5)

只要当目的冲突或者期望信誉度冲突,隐私偏好就是冲突的。

3.3 冲突检测算法

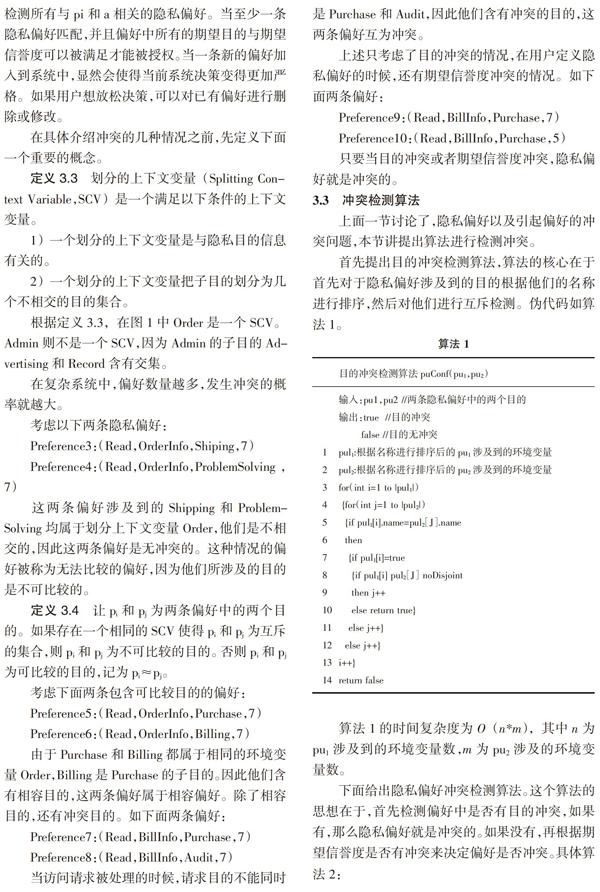

上面一节讨论了,隐私偏好以及引起偏好的冲突问题,本节讲提出算法进行检测冲突。

通过以上实验数据分析,算法执行时间较为稳定。同时通过观测实验机器的内存情况,未出现高内存占用情况。因此,在真实环境中运用本文的隐私偏好冲突检测算法是可行的。

5 结束语

针对传统访问控制模型缺少隐私语义、隐私偏好定义不够灵活问题,本文提出了基于目的与信誉度的访问控制隐私保护方法。首先提出了支持目的与信誉度隐私偏好定义的隐私保护框架;然后分析了隐私偏好的冲突问题,并提出了相应的冲突检测算法进行解决;最后通过实验证明了算法的可行性。

未来工作将对本文提出的方法设计出原型,并且把本文的模型以最小的代价应用到已有的访问控制系统中,以确保用户的隐私。

参考文献

[1] PENG Huan-feng,HUANG Zhi-qiu,FAN Da-juan.A service-composition oriented privacy protection method[J].Journal of Chinese Computer Systems,2015,36(8):1671—1676.

[2] REAGLE J,CRANOR L F.The platform for privacy preferences[J].Encyclopedia of Cryptography & Security,2000,24(2):940—941.

[3] NI Q,LIN D,BERTINO E,et al.Conditional privacy-aware role based access control[C]//European Conference on Research in Computer Security,Germany,2007.Springer-Verlag,2007:72—89.

[4] AGRAWAL R,KIERNAN J,SRIKANT R,et al. Hippocratic databases[C]//Proceedings of the international conference on very large data bases,Hong Kong.VLDB Endowment,2002:62—68.

[5] LEFEVRE K,AGRAWAL R,ERCEGOVAC V,et al.Limiting disclosure in hippocratic databases[C]// Thirtieth International Conference on Very Large Data Bases.VLDB Endowment,2004:108—119.

[6] LI M,SUN X,WANG H,et al.Privacy-aware access control with trust management in web service[J].World Wide Web-internet & Web Information Systems,2011,14(4):407—430.

[7] LIU X,XIE Q,WANG L.Personalized extended(α,k) anonymity model for privacy preserving data publishing[J].Concurrency & Computation Practice & Experience,2017,29(6):125—132.

[8] LIU J,XIONG L,LUO J,et al.Privacy preserving distributed DBSCAN clustering[J].Transactions on Data Privacy,2013,6(1):69—85.

[9] TAO Ling-ling,HUANG Zhi-qiu,CAO Yan.Privacy preserving method for supporting access purpose and reputation labeling[J].Journal of Frontiers of Computer Science and Technology,2017,35(7):95—111.

[10] WANG S,SUN Q,ZOU H,et al.Reputation measure approach of web service for service selection[J].IET Software,2011,5(5):466—473.

[11] CHOWDHURY O,JIA L,GARG D,et al.Temporal Mode-checking for Runtime Monitoring of Privacy Policies[C]// International Conference on Computer Aided Verification.Springer International Publishing,2014:131—149.