在模拟游戏中进行计算机网络安全教育

柳 烨,彭 英

(岳阳职业技术学院,湖南 岳阳 414000)

近几年来,计算机用户对计算机安全威胁和对策的认识急剧增长.然而,认识的增加并未转换成行为的改变.用户仍然按常规部署的系统,简单配置口令和网络管理,使得网络往往处在高度威胁的环境中.

计算机安全训练和教育能改变广大用户行为,加深对安全工程的理解.但对用户和管理者来说,计算机安全的教育和训练往往平淡无趣.为用更好的方式将计算机网络安全知识传达给广大用户,我们设计了一个模拟游戏.

1 游戏概要设计

设计中的游戏应能模拟计算机网络的一系列场景,如在计算机网络中拥有高价值资产的商业企业.场景中,公司的员工需要对有不同价值的多种资产进行在线访问,且资产不能受损害.

允许参与者扮演两种角色:防御者或攻击者.游戏者选择扮演一个角色,计算机(或另一个游戏者)则扮演另一个角色.作为防御者,游戏者将建立包含不同价值资产的组成部分(如,工作站、服务器等)的计算机网络,选择与安全有关的网络组成部分并连接,然后制定安全规则,对抗攻击者.作为进攻者,游戏者将分析已建好的计算机网络的弱点,计划和执行攻击.

允许游戏者体验安全决定的影响(如,因为“用户”选择没有价值的口令,看着游戏者创建的虚拟公司被掠夺),而不冒实际损失的危险,且不违背法律或行为规范.允许配置很多类场景,可被教师调用来完成讲课,阐明特殊点和概念.

采用资源管理游戏的形式,开始游戏时游戏者拥有一些有限的资源,构建网络来支持规模日益增长的公司,获得利益,花费资源来平衡保护资产的利益和受攻击损失资源(如时间和金钱)的风险.

2 游戏原理设计

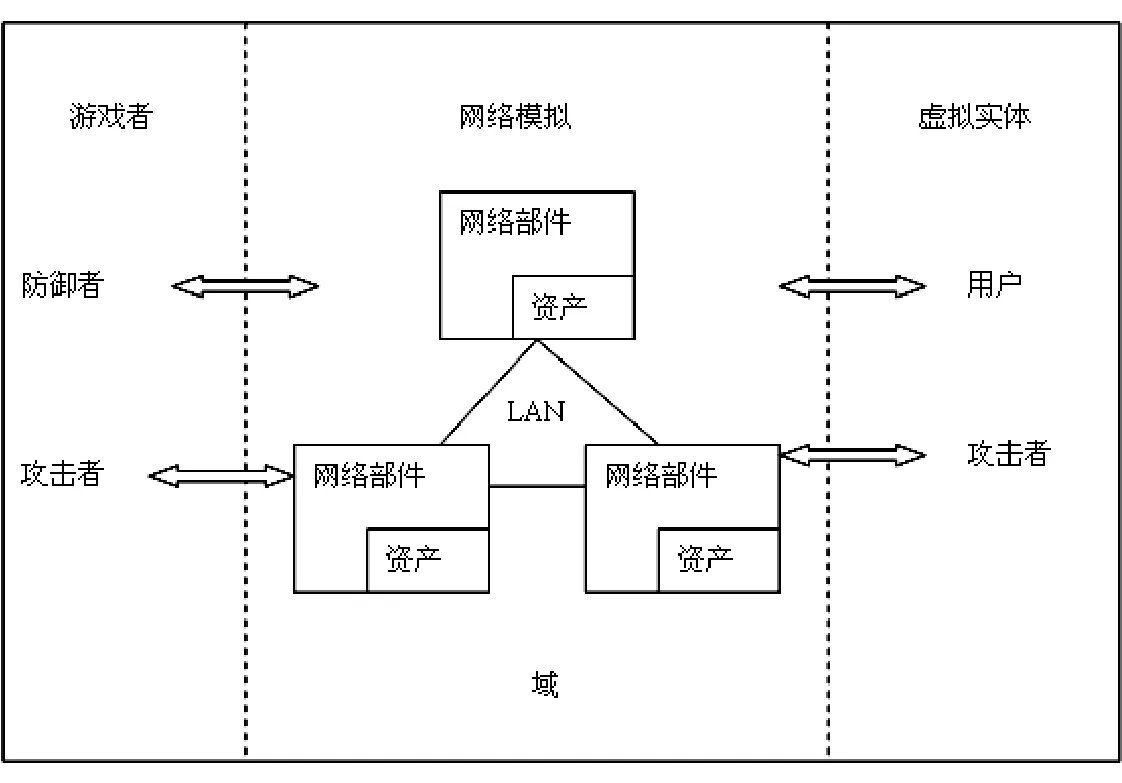

设计中的游戏包括几个部分的模拟:互连的网络,虚拟用户,防御者和攻击者.它们之间的关系在图1中阐明.

图1 模拟游戏的设计原理

3 游戏过程设计

3.1 防御者构建网络,部署、设置安全部件

游戏应为游戏者提供网络构建的能力.游戏者根据需要,选择、部署网络部件.首先,选择网络部件,包括工作站、服务器和专门部件(如,防火墙、IDS、VPN网关等).服务器包括多用途文件服务器、e-mail服务器和 web服务器.然后部署网络部件.网络部件(如工作站和服务器)包含资产(即有价值的信息),有各自的安全特性和功能特性.接着进行线路配置,包括以太网LAN、Internet、专用通讯线等.

划分物理边界,即“区域”.在任何时刻,每个网络部件存在且仅存在于一个区域.线路安置(如以太网LAN)能延伸到多个区域.虚拟用户能进入、退出区域.用户仅能物理地访问用户当前归属的区域内的部件.

可参考的部署方案有堡垒主机、屏蔽主机、屏蔽子网、设置军事防火区等,合理部署服务器、防火墙、入侵检测系统的位置,使用虚拟局域网技术,病毒防护技术等.

3.2 防御者配置网络安全规则,加强网络安全性

游戏中设计有各种虚拟角色,如典型用户、信任的用户、不满的用户、故意破坏者和职业攻击者等.

防御者必须理解的是安全规则:应保护什么资源,以及在哪里被保护.理解资源(信息)的价值(敏感度),并作出安全规则的选择.实际上没有真正“正确”的选择,只能相对合理.可参考的选择如下:

A.将高价值信息放置在物理上隔离的网络上是一个避免巨大损失的解决方案,然而不能实时共享信息,会导致网络的低效率和用户的抱怨.

B.访问控制规则的使用是一个解决方案.在此范围内,可以作出一些与密码、用户鉴别、物理控制和审计相结合的规则的选择.

C.可设置“非敏感数据网络”,放置价值中到低等的信息.这里的选择涉及安全概念,如访问控制、用户鉴别、审计和包含密码的通信安全概念.

D.设置与通信相关的选择.通过防火墙为“中等价值” 信息建立一个“被保护的企业内网” ,对抗使用恶意软件的职业攻击者.

此外,还涉及数据完整规则的引入.保护关键系统和数据的完整性比保密要难得多.这里,可采用鉴别、审计和访问控制规则.

3.3 攻击者分析网络,寻找网络弱点,制定攻击计划,选择工具,想办法获取敏感数据

允许游戏者从另一个角度来看网络:扮演攻击者的角色,攻击游戏中建立和保护的网络,阐明并对比不同类型攻击对各种防御网络的影响.攻击者将做出关于战术的决定,看到网络防御的效果.

可参考的学过的知识:漏洞扫描、流量分析、口令破解、欺骗攻击、木马后门程序等.

3.4 游戏的评判设计

以企业运行的良好程度的形式来反映游戏者的状态.能查询虚拟用户的“观点”来了解用户的满意程度及抱怨和期望.游戏完成以后,对任务执行情况进行询问.

虚拟公司资产的价值将随着游戏的成功而增长,职业对手使用恶意软件的攻击威胁也增加.游戏者必须做出关于网络拓扑和安全机制的选择,有效阻止被恶意软件攻击.

4 游戏设计的优势

4.1 让虚拟用户保持快乐和富有成效

游戏的教学富有吸引力,能激发学生的能力,要求游戏者有想象力,满足游戏者的好奇心,因而鼓励探索和学习.

4.2 提供计算机安全训练和教育

游戏将强调三种信息安全规则:

a.保密性—防止信息未授权地公开;

b.完整性—防止信息未授权地修改;

c.可用性—防止信息或资源未授权地扣留.

5 结论

研究证明能建立讲授计算机安全原理的模拟游戏.本文设计的游戏可以在攻击和防御两种模式之一中进行.游戏者做出关于安全机制的选择,并与一系列虚拟实体进行交互.

[1] 沈昌祥,肖国镇,张玉清.网络攻击与防御技术[M].北京:清华大学出版社,2011

[2] 陈爱民.计算机的安全与保密[M].北京:电子工业出版社,2002

[3] 殷 伟.计算机安全与病毒防治[M].合肥:安徽科学技术出版社,2004

[4] 卢 昱,王 宇.计算机网络安全与控制技术[M].北京:科学出版社,2005

[5] 殷 伟.计算机安全与病毒防治[M].合肥:安徽科学技术出版社,2004

[6] 劳帼龄.网络安全与管理[M].北京:高等教育出版社,2003